- Kunnskapsdatabase

- Konto og oppsett

- Kontosikkerhet

- Konfigurer enkel pålogging (SSO) ved hjelp av Active Directory Federation Services (AD FS)

Konfigurer enkel pålogging (SSO) ved hjelp av Active Directory Federation Services (AD FS)

Sist oppdatert: 3 november 2025

Tilgjengelig med et av følgende abonnementer, unntatt der det er angitt:

-

Markedsføring Hub Professional, Enterprise

-

Salg Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Hvis du har en HubSpot Professional- eller Enterprise-konto , kan du sette opp single sign-on ved hjelp av Active Directory Federation Services (AD FS).

For å bruke AD FS til å logge på HubSpot-kontoen din, må du oppfylle følgende krav:

- Alle brukere i Active Directory-forekomsten din må ha et e-postadresseattributt.

- Du bruker en HubSpot Professional- eller Enterprise-konto.

- Du har en server som kjører Windows Server 2008, 2012 eller 2019.

Merk: Denne installasjonsprosessen bør utføres av en IT-administrator med erfaring i å opprette applikasjoner i identitetsleverandørkontoen din. Finn ut mer om hvordan du konfigurerer SSO med HubSpot.

Før du begynner

Før du begynner, må du legge merke til følgende to verdier fra HubSpot-kontoen din for å konfigurere SSO ved hjelp av Microsoft AD FS:

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- Klikk på Sikkerhet i venstre sidefelt.

- Klikk på Konfigurer under fanen Pålogging i delen Konfigurer enkeltpålogging (SSO).

- I skyvepanelet Konfigurer enkel pålogging klikker du på Microsoft AD FS-fanen .

- Legg merke til både Audience URI (tjenesteleverandørens enhets-ID) og Sign on URL, ACS, Recipient eller Redirect-verdiene, ettersom du må legge dem til i Microsoft AD FS i konfigurasjonsprosessen.

1. Legg til en Relying Party Trust (RPT)

Åpne Active Directory Federation Services (AD FS)-behandleren:

- I AD F S-administratoren åpner du mappen RPT (Relying Party Trusts).

- Velg Legg til tillit til avhengig part i menyen i høyre sidefelt....

- Klikk på Start i dialogboksen Legg til veiviser for tillit til avhengig part for å legge til en ny RPT.

- På skjermbildet Velg datakilde velger du Angi data om den pålitelige parten manuelt.

- Klikk på Neste >.

- I feltet Visningsnavn skriver du inn et navn på tillitsforholdet - dette er for interne formål, så sørg for at du gir det et navn som er lett å kjenne igjen.

- Klikk på Neste >.

- På skjermbildet Konfigurer sertifikat lar du standardinnstillingene være som de er, og klikker deretter på Neste >.

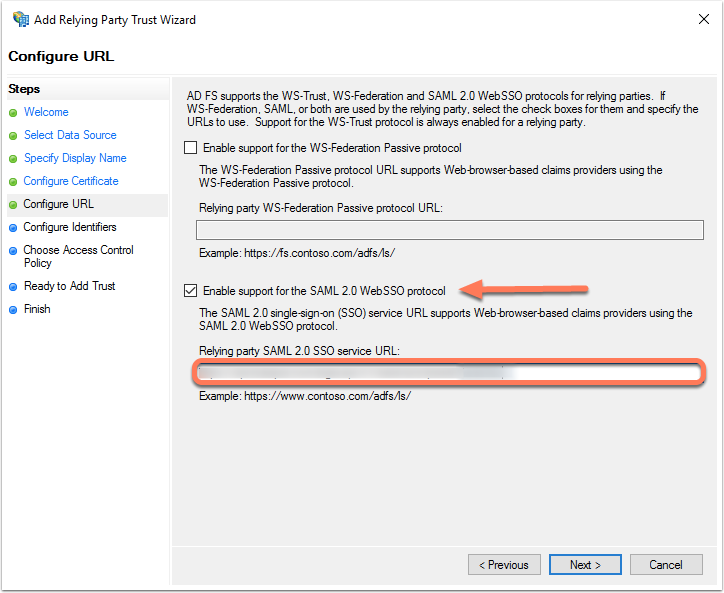

- Merk av for Aktiver støtte for SAML 2.0 WebSSO-protokollen . I feltet URL for SAML 2.0 SSO-tjeneste for avhengig part skriver du inn påloggings-URL , ACS-, mottaker- eller vider ekoblings-URL fra HubSpot-kontoen din.

- Klikk på Neste >.

- I feltet Tillitsidentifikator for avhengig part:

-

- Skriv inn Audience URI-verdien (Service Provider Entity ID) fra HubSpot-kontoen din.

- Skriv inn https://api.hubspot.com, og klikk deretter på Legg til.

- Klikk på Neste >.

- I vinduet Velg en policy for tilgangskontroll velger du Tillat alle, og klikker deretter på Neste >.

- Gå gjennom innstillingene, og klikk deretter på Neste >.

- Klikk på Lukk.

2. Opprett regler for krav

Før du oppretter en regel for krav, må du sørge for at brukernes e-postadresser samsvarer med HubSpot-brukernes e-postadresser. Du kan bruke andre identifikatorer, for eksempel User Principal Name (UPN), hvis UPN-ene dine er i form av en e-postadresse. For at single sign-on med AD FS skal fungere, må nameID være i form av en e-postadresse for å matche med en HubSpot-bruker.

- Klikk på Legg til regel i vinduet Kravregel .

- Klikk på rullegardinmenyen Kravregelmal , og velg Send LDAP-attributter som krav.

- Klikk på Neste >.

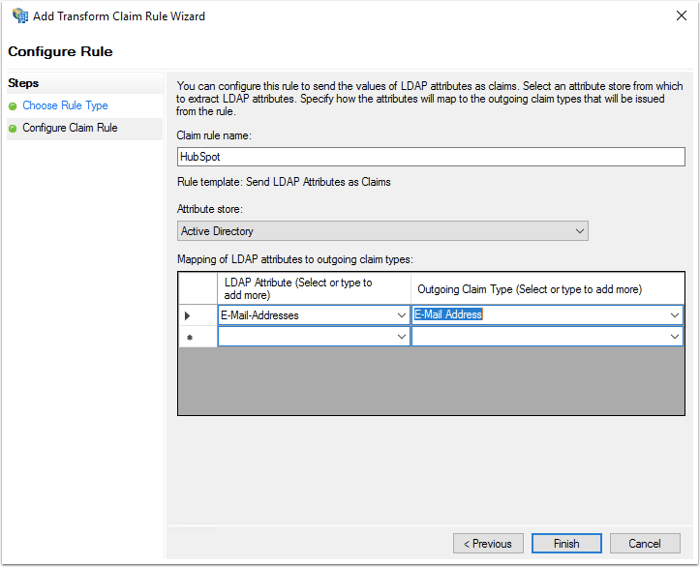

- På skjermbildet Konfigurer kravregel :

-

- Skriv inn et navn på regelen i feltet Kravregelnavn .

- Klikk på rullegardinmenyen Attributtlager , og velg Active Directory.

- I tabellen Tilordning av LDAP-attributter tilordner du følgende:

- I kolonnen LDAP-attributt klikker du på rullegardinmenyen og velger E-postadresser.

- I kolonnen Utgående kravtype klikker du på rullegardinmenyen og velger E-postadresse.

- Klikk på Fullfør.

Konfigurer deretter regelen Transformer et innkommende krav:

- Klikk på Legg til regel.

- Klikk på nedtrekksmenyen Kravregelmal , og velg Transformer et innkommende krav.

- Klikk på Neste >.

- På skjermbildet Konfigurer kravregel :

-

- Skriv inn et kravregelnavn.

- Klikk på rullegardinmenyen Innkommende kravtype , og velg E-postadresse.

- Klikk på nedtrekksmenyen Utgående kravtype , og velg Navn-ID.

- Klikk på rullegardinmenyen Utgående navn-ID-format , og velg E-post.

- Klikk på Fullfør for å legge til den nye regelen.

- Klikk på OK for å legge til begge de nye reglene.

3. Juster tillitsinnstillingene

- I mappen Replying Party Trusts velger du Properties fra menyen Actions i sidepanelet.

- Klikk på fanen Avansert , og kontroller at SHA-256 er angitt som sikker hashalgoritme.

Selv om både SHA-256 og SHA-1 støttes, anbefales SHA-256.

4. Finn x509-sertifikatet ditt i PEM-format

Slik får du tilgang til x509-sertifikatet ditt i PEM-format:

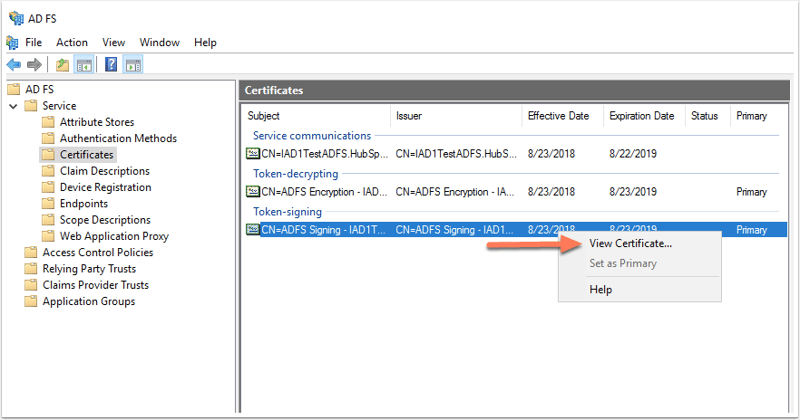

- Naviger til AD FS-administrasjonsvinduet . Gå til Tjenester > Sertifikater i menyen i venstre sidefelt.

- Finn Token-signeringssertifikatet . Høyreklikk på sertifikatet, og velg Vis sertifikat.

- I dialogboksen klikker du på kategorien Detaljer .

- Klikk på Kopier til fil.

- Klikk på Neste i sertifikateksportvinduet som åpnes.

- Velg Base-64-kodet X.509 (.CER), og klikk deretter på Neste.

- Gi fileksporten et navn, og klikk deretter på Neste.

- Klikk på Fullfør for å fullføre eksporten.

- Finn filen du nettopp eksporterte, og åpne den med et tekstredigeringsprogram, for eksempel Notisblokk.

- Kopier innholdet i filen.

5. Fullfør oppsettet i HubSpot

- Logg inn på HubSpot-kontoen din.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- Klikk på Sikkerhet i venstre sidefelt.

- Klikk på Konfigurer under fanen Pålogging i delen Konfigurer enkeltpålogging (SSO).

- I skyvepanelet Konfigurer enkel pålogging klikker du på Microsoft AD FS-fanen .

- Lim inn innholdet i filen ifeltet X.509 Certificate.

- Gå tilbake til AD FS-administratoren.

- I menyen til venstre velger du mappen Endepunkter .

- Søk etter SSO-tjenestens endepunkt og enhetens URL-adresse. SSO-tjenestens URL-adresse slutter vanligvis på "adfs/services/ls", og entitetens URL-adresse slutter på "adfs/services/trust".

- Gå tilbake til HubSpot. I feltet Identity provider Identifier eller Issuer skriver du inn enhetens URL.

- I feltet Identity Provider Single Sign-On URL skriver du inn SSO-tjenestens URL-adresse.

- Klikk på Verifiser.

Merk: Hvis du får en feilmelding når du konfigurerer Single Sign-On i HubSpot, kan du se etter feilmeldingen i hendelsesvisningsloggene på enheten din. Hvis du ikke klarer å feilsøke feilmeldingen, kan du kontakte HubSpot Support.