設定單一登入 (SSO)

上次更新時間: 2025年9月18日

可搭配下列任何訂閱使用,除非另有註明:

-

行銷 Hub Professional, Enterprise

-

銷售 Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

單一登入 (SSO) 可讓您為團隊成員提供一個帳戶,用於企業使用的所有系統。

安全認證標記語言 (Security Assertion Markup Language,簡稱 SAML) 是用於認證的開放式標準。基於可擴展標記語言 (XML) 格式,網路應用程式使用 SAML 在身份提供者 (IdP) 和服務提供者 (SP) 兩方之間傳輸驗證資料。

您也可以設定 SSO,並透過登入設定精靈限制使用者可以使用哪些登入方式存取您的帳戶。如果您已設定基於 SAML 的 SSO,您可以要求使用者使用他們的 SSO 認證登入 HubSpot。

一般設定

需要權限 設定單點登入需要Super Admin權限。

SSO 設定程序應由具有在身分提供者帳戶中建立應用程式經驗的 IT 管理員完成。

- 登入您的身分提供者帳戶。

- 導覽到您的應用程式。

- 為 HubSpot 建立新應用程式。要獲得Audience URI 和Sign on URL、ACS、Recipient 或 Redirect 值:

-

- 在你的 HubSpot 帳戶中,點擊頂端導覽列中的settings「設定圖示」。

- 在左側功能表中,選擇安全性。

- 在登入索引 標籤中,如果您尚未設定入口網站登入 設定,請按一下設定入口網站登入設定。或者,在「設 定單一登入 (SSO)」部分,按一下「設定」。 在右側面板中:

- XML 上傳適用於所有 SSO 設定。拖放或按一下Choose a file上傳您的聯邦元資料。然後按一下驗證。

- 如果您想手動輸入身份提供者的資料,在All Other Identity Providers(所有其他身份提供者 )標籤下,按需要按一下值旁邊的Copy(複製)。然後將身分提供者的值貼在下面。按一下驗證。

- 如果您使用 Microsoft AD FS,在Microsoft AD FS 標籤下,按需要按一下複製旁邊的值。然後在下方貼上身分提供者的值。按一下驗證。

請注意: 如果您使用 Microsoft Entra (前身為 Azure),請使用All Other Identity Providers 標籤來設定您的 SSO。

如果 您正在使用 Active Directory Federation Services,請進一步瞭解如何 使用 AD FS 設定單一登入。

要求所有使用者使用 SSO

設定 SSO 後,您可以要求所有使用者使用 SSO 登入 HubSpot。此設定預設為開啟。

-

在你的 HubSpot 帳戶中,點擊頂端導覽列中的settings「設定圖示」。

-

在 左側功能表 中 ,選擇 安全性。

-

在登入索引 標籤的Configure single sign-on區段中,選取 Require single sign-on 核取方塊。

/account-security-require-single-sign-on.png?width=700&height=164&name=account-security-require-single-sign-on.png)

從 SSO 要求中排除特定使用者

設定 SSO 後,您可以從 SSO 要求中排除特定使用者,讓他們也可以使用 HubSpot 使用者帳戶登入。

- 在你的 HubSpot 帳戶中,點擊頂端導覽列中的settings「設定圖示」。

- 在左側功能表中,選擇安全性。

- 在「登入 」標籤的「設定單一登入」部分,按一下「管理 豁免使用者」。

/account-security-manage-exempted-users.png?width=700&height=164&name=account-security-manage-exempted-users.png)

- 在對話方塊中,按一下Choose users(選擇使用者)下拉式功能表,然後選擇可以使用 HubSpot 帳戶登入的使用者。例如,如果合作夥伴和承包商沒有 SSO 登入,您可以選擇他們。

- 按一下「儲存」。

/account-security-select-exempt-users.png?width=500&height=181&name=account-security-select-exempt-users.png)

請注意: 切換「要求單一登入 」開關的使用者將自動加入排除的使用者。建議至少排除一位超級管理員。如果您的身份提供者停機,他們可以登入並關閉 要求單一登入開關,以允許所有使用者使用他們的 HubSpot 帳戶登入。

特定身份提供者的說明

Okta

請注意:您需要在您的 Okta 實例中擁有管理存取權。此流程只能在 Okta 的 Classic UI 中存取。

- 登入 Okta。確保您是在您的 Okta 開發者帳戶的管理實例中。

- 按一下上方導覽列中的Applications。

- 按一下新增應用程式。

- 搜尋HubSpot SAML,然後按一下新增。

- 在「一般設定」 畫面中,按一下「完成」。

- 在應用程式的詳細資料頁面,按一下登入索引標籤。

- 在「SAML 2.0 未配置,直到您完成設定指示 」訊息下,按一下檢視設定指示。這將會開啟一個新索引標籤。保持打開,然後再回到 Okta 的原始索引標籤。

- 在同一個標籤頁中,向下捲動到進階登入設定,然後在Portal Id欄位中加入您的 Hub ID。瞭解如何存取您的 Hub ID。

- 導覽到您的使用者設定。將新應用程式指派給同時在您的 HubSpot 帳戶中的任何使用者,包括您自己。

- 回到「檢視設定指示 」標籤。複製每個 URL 和證書,並將它們貼到 HubSpot 的Identity Provider Identifier 或 Issuer URL欄位、Identity Provider Single Sign-On URL欄位和X.509 證書 欄位。

- 按一下驗證。系統會提示您使用 Okta 帳戶登入,以完成設定並儲存您的設定。

- 一旦您的 SSO 設定通過驗證,請瀏覽https://app.hubspot.com/login/sso並輸入您的電子郵件地址。HubSpot 會查詢您入口網站的單點登入設定,並將您送至您的身分提供者登入。當瀏覽您帳戶的直接連結時,您也會看到Log in with SSO按鈕。

單一登入

請注意: 您需要 OneLogin 實例中的管理存取權限,才能根據需要在 OneLogin 中建立新的 SAML 2.0 應用程式。

- 登入OneLogin。

- 導覽至Apps。

- 搜尋HubSpot。

- 按一下註明「SAML2.0」的應用程式。

- 在右上方,按一下「儲存」。

- 按一下組態索引標籤。

- 在HubSpot 帳戶 ID 欄位中,新增您的 Hub ID。瞭解如何存取您的 Hub ID。

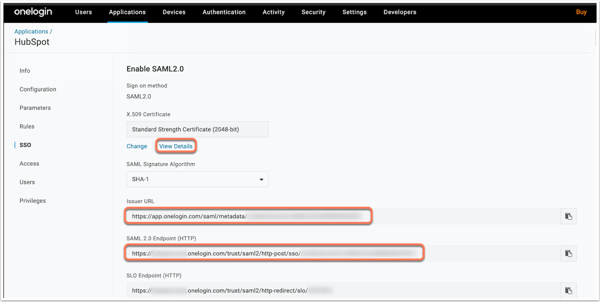

- 按一下SSO 索引 標籤。

- 從 OneLogin 複製下列欄位,並貼到 HubSpot 中 SSO 設定面板的相應欄位:

-

- 複製發行人 URL下的值,並貼到身份提供者 Identifier 或發行人 URL。

- 複製SAML 2.0 Endpoint (HTTP) 下的值,並貼到身份提供者單點登入 URL。

- 在 X.509 憑證下 ,按一下 檢視詳細資料,然後複製憑證,並貼到 X.509 憑證。

- 在 OneLogin 帳戶的右上方,按一下儲存。

Microsoft Entra ID

對於 Microsoft Entra ID (前身為 Azure Active Directory) 使用者,請在MicrosoftAzure Marketplace安裝 HubSpot 應用程式,並依照Microsoft 的指示設定整合。這將允許您使用 Microsoft Entra ID 管理使用者存取,並開啟 HubSpot 的單一登入。

一旦您的 SSO 設定通過驗證,請瀏覽https://app.hubspot.com/login/sso並輸入您的電子郵件地址。HubSpot 會查詢您入口網站的單點登入設定,並將您送至您的 SSO 供應商進行登入。當瀏覽您帳戶的直接連結時,您也會看到Log in with SSO按鈕。

查看Google 的說明,瞭解如何使用 G-Suite 作為身份提供者設定 HubSpot 單點登入。

一旦您的單點登入設定通過驗證,請瀏覽https://app.hubspot.com/login/sso並輸入您的電子郵件地址。HubSpot 會查詢您入口網站的單點登入設定,並將您送至您的 SSO 提供者登入。當瀏覽您帳戶的直接連結時,您也會看到Log in with SSO按鈕。

常見問題

HubSpot使用哪種綁定作為SAML服務提供商?

HubSpot 使用 HTTP Post。

我正在使用 Active Directory Federation Services。我應該使用什麼作為信賴方信任 (RPT)?

HubSpot 使用者是以電子郵件地址來識別的。確保您的 IDP 以電子郵件格式傳送與其 HubSpot 使用者電子郵件地址相符的 nameID。

HubSpot 支援哪種簽署演算法?

HubSpot只支援SHA-256作為簽署演算法。您需要使用SHA-256簽署您的請求。

我應該以哪種格式提供我的x509證書?

HubSpot需要PEM格式的x509證書。你應該複製 PEM 檔案的文字內容到 HubSpot 的 x509 證書欄位。該值還應包括 -----BEGIN CERTIFICATE----- 和 -----END CERTIFICATE-----。

我可以同時開啟雙重認證、必須雙重認證、SSO 和必須 SSO 嗎?

可以。當您開啟雙因素驗證時,它會在使用您的 HubSpot 使用者名稱和密碼登入時啟動。在 HubSpot 中開啟 2FA,並不會阻止您使用 Google 的 2FA 或 SSO 登入。因此,如果使用者被排除在 SSO 要求之外,您可以要求 HubSpot 的 2FA,以確保任何繞過 SSO 的登入都會經過 2FA 或 Google。

如果您為 Google 帳戶開啟2FA,這與您的 HubSpot 設定是分開的。但是,當您使用 Google 帳戶登入 HubSpot 時,Google 的 2FA 將保護您的 HubSpot 帳戶。

如果您的帳戶同時要求或開啟了雙重因素驗證和 SSO,則會發生以下情況:

- 如果您被要求使用 SSO 登入您的帳戶,您將不需要同時設定 2FA。如果您已經設定了 2FA,但不想同時被要求的 SSO 和 2FA 提示,您可以關閉登入時的 2FA。

- 如果您的帳戶需要 SSO,但您被排除在外,您可以使用 2FA 或 Login with Google 或 Login with Microsoft 選項登入。

- 如果您的帳戶需要使用 2FA 登入,但未設定 SSO,您可以使用 2FA 或「使用 Google 登入」或「使用 Microsoft 登入」選項登入。

- 如果您的帳戶沒有任何要求,但已開啟 SSO,您可以使用包括 SSO 在內的任何方法登入。