- Baza wiedzy

- Konto i ustawienia

- Bezpieczeństwo konta

- Konfiguracja logowania jednokrotnego (SSO)

Konfiguracja logowania jednokrotnego (SSO)

Data ostatniej aktualizacji: 18 września 2025

Dostępne z każdą z następujących podpisów, z wyjątkiem miejsc, w których zaznaczono:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

Pojedyncze logowanie (SSO) umożliwia udostępnienie członkom zespołu jednego konta dla wszystkich systemów używanych przez firmę.

Security Assertion Markup Language (SAML) to otwarty standard używany do uwierzytelniania. W oparciu o format Extensible Markup Language (XML), aplikacje internetowe wykorzystują SAML do przesyłania danych uwierzytelniających między dwiema stronami - dostawcą tożsamości (IdP) i dostawcą usług (SP).

Możesz także skonfigurować SSO i ograniczyć metody logowania, których użytkownicy mogą używać, aby uzyskać dostęp do Twojego konta za pomocą kreatora ustawień logowania. Jeśli masz skonfigurowane SSO oparte na SAML, możesz wymagać od użytkowników, aby logowali się do HubSpot przy użyciu swoich danych uwierzytelniających SSO.

Konfiguracja ogólna

Wymagane uprawnienia Do skonfigurowania logowania jednokrotnego wymagane są uprawnienia superadministratora.

Proces konfiguracji SSO powinien zostać przeprowadzony przez administratora IT z doświadczeniem w tworzeniu aplikacji na koncie dostawcy tożsamości.

- Zaloguj się do konta dostawcy tożsamości.

- Przejdź do aplikacji.

- Utwórz nową aplikację dla HubSpot. Aby uzyskać wartości Audience URI i Sign on URL, ACS, Recipient lub Redirect :

-

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- W menu na lewym pasku bocznym wybierz opcję Bezpieczeństwo.

- Na karcie Logowanie , jeśli nie skonfigurowano ustawień logowania do portalu, kliknij opcję Konfiguruj ustawienia logowania do portalu. Lub w sekcji Konfiguruj logowanie jednokrotne (SSO) kliknij przycisk Konfiguruj. W prawym panelu:

- Przesyłanie XML jest dostępne dla wszystkich konfiguracji SSO. Przeciągnij i upuść lub kliknij Wybierz plik, aby przesłać metadane federacji. Następnie kliknij Weryfikuj.

- Jeśli chcesz ręcznie wprowadzić dane od dostawcy tożsamości, na karcie Wszyscy inni dostawcy tożsamości kliknij Kopiuj obok wartości w razie potrzeby. Następnie wklej wartości od dostawcy tożsamości poniżej. Kliknij Weryfikuj.

- Jeśli korzystasz z Microsoft AD FS, na karcie Microsoft AD FS kliknij Kopiuj obok wartości w razie potrzeby. Następnie wklej wartości od dostawcy tożsamości poniżej. Kliknij Weryfikuj.

Uwaga: Jeśli korzystasz z Microsoft Entra (dawniej Azure), użyj karty Wszyscy inni dostawcy tożsamości , aby skonfigurować SSO.

Jeśli korzystasz z Active Directory Federation Services, dowiedz się więcej o konfigurowaniulogowania jednokrotnego przy użyciu AD FS.

Wymaganie SSO dla wszystkich użytkowników

Po skonfigurowaniu SSO możesz wymagać, aby wszyscy użytkownicy używali SSO do logowania się do HubSpot. To ustawienie jest domyślnie włączone.

-

Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

-

W menu na lewym pasku bocznym wybierz opcję Bezpieczeństwo.

-

Na karcie Logowanie w sekcji Konfiguruj logowanie jednokrotne zaznacz pole wyboruWymagaj logowania jednokrotnego .

/account-security-require-single-sign-on.png?width=700&height=164&name=account-security-require-single-sign-on.png)

Wykluczanie określonych użytkowników z wymogu logowania jednokrotnego

Po skonfigurowaniu SSO możesz wykluczyć określonych użytkowników z wymogu SSO, aby umożliwić im również logowanie się za pomocą konta użytkownika HubSpot.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym wybierz opcję Bezpieczeństwo.

- Na karcie Logowanie w sekcji Konfiguruj logowanie jednokrotne kliknij opcję Zarządzaj wyłączonymi użytkownikami.

/account-security-manage-exempted-users.png?width=700&height=164&name=account-security-manage-exempted-users.png)

- W oknie dialogowym kliknij menu rozwijane Wybierz użytkowników i wybierz użytkowników, którzy będą mogli logować się za pomocą swoich kont HubSpot. Możesz na przykład wybrać partnerów i kontrahentów, jeśli nie mają oni loginu SSO.

- Kliknij przycisk Zapisz.

/account-security-select-exempt-users.png?width=500&height=181&name=account-security-select-exempt-users.png)

Uwaga: użytkownik, który włączy przełącznik Wymagaj logowania jednokrotnego , zostanie automatycznie dodany do wykluczonych użytkowników. Zaleca się wykluczenie co najmniej jednego superadministratora. W przypadku awarii dostawcy tożsamości może on zalogować się i wyłączyć przełącznik Wymagaj pojedynczego logowania, aby umożliwić wszystkim użytkownikom logowanie się za pomocą ich kont HubSpot.

Instrukcje dla określonych dostawców tożsamości

Okta

Uwaga: wymagany jest dostęp administracyjny do instancji Okta. Ten proces jest dostępny tylko w klasycznym interfejsie użytkownika w Okta.

- Zaloguj się do Okta. Upewnij się, że jesteś w instancji administracyjnej swojego konta deweloperskiego Okta.

- Kliknij opcję Aplikacje na górnym pasku nawigacyjnym.

- Kliknij Dodaj aplikację.

- Wyszukaj HubSpot SAML, a następnie kliknij Dodaj.

- Na ekranie ustawień ogólnych kliknij przycisk Gotowe.

- Na stronie szczegółów aplikacji kliknij kartę Sign On.

- Pod komunikatem"SAML 2.0 nie jest skonfigurowany, dopóki nie ukończysz instrukcji konfiguracji" kliknij Wyświetl instrukcje konfiguracji. Spowoduje to otwarcie nowej karty. Pozostaw ją otwartą, a następnie wróć do oryginalnej karty w aplikacji Okta.

- Na tej samej karcie przewiń w dół do Zaawansowane ustawienia logowania i dodaj swój Hub ID w polu Identyfikator portalu. Dowiedz się, jak uzyskać dostęp do identyfikatora Hub ID.

- Przejdź do ustawień użytkownika. Przypisz nową aplikację do wszystkich użytkowników, którzy są również na Twoim koncie HubSpot, w tym do siebie.

- Wróć do karty Wyświetl instrukcje konfiguracji . Skopiuj każdy z adresów URL i certyfikat, a następnie wklej je w HubSpot w polu Identity Provider Identifier or Issuer URL, Identity Provider Single Sign-On URL i X.509 Certificate .

- Kliknij przycisk Weryfikuj. Zostaniesz poproszony o zalogowanie się na swoje konto Okta, aby dokończyć konfigurację i zapisać ustawienia.

- Po zweryfikowaniu konfiguracji SSO przejdź na stronę https://app.hubspot.com/login/sso i wprowadź swój adres e-mail. HubSpot sprawdzi konfigurację pojedynczego logowania w portalu i prześle Cię do dostawcy tożsamości, aby się zalogować. Zobaczysz również przycisk Zaloguj się za pomocą SSO, gdy odwiedzisz bezpośredni link do swojego konta.

OneLogin

Uwaga: do utworzenia nowej aplikacji SAML 2.0 w OneLogin wymagany jest dostęp administracyjny w instancji OneLogin.

- Zaloguj się do OneLogin.

- Przejdź do sekcji Aplikacje.

- Wyszukaj HubSpot.

- Kliknij aplikację z napisem "SAML2.0".

- W prawym górnym rogu kliknij przycisk Zapisz.

- Kliknij kartę Konfiguracja.

- W polu HubSpot Account ID dodaj swój Hub ID. Dowiedz się, jak uzyskać dostęp do Hub ID.

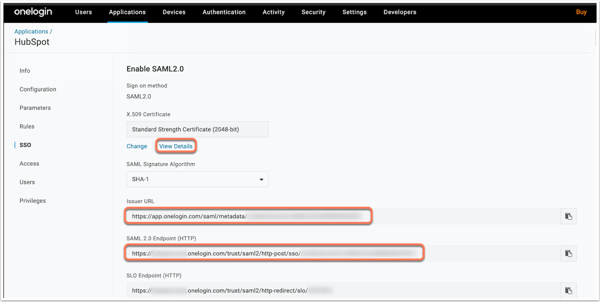

- Kliknij kartę SSO .

- Skopiuj następujące pola z OneLogin i wklej je do odpowiednich pól panelu konfiguracji SSO w HubSpot:

-

- Skopiuj wartość w polu Issuer URL i wklej ją do Identity Provider Identifier lub Issuer URL.

- Skopiuj wartość w SAML 2.0 Endpoint (HTTP) i wklej ją do Identity Provider Single Sign-on URL.

- W obszarze Certyfikat X.509 kliknij opcję Wyświetl szczegóły, a następnie skopiuj certyfikat i wklej go w obszarze Certyfikat X.509.

- W prawym górnym rogu konta OneLogin kliknij przycisk Zapisz.

Microsoft Entra ID

W przypadku użytkowników Microsoft Entra ID (dawniej Azure Active Directory) zainstaluj aplikację HubSpot w Microsoft Azure Marketplace i postępuj zgodnie z instrukcjami Microsoft, aby skonfigurować integrację. Umożliwi to korzystanie z Microsoft Entra ID do zarządzania dostępem użytkowników i włączania pojedynczego logowania w HubSpot.

Po zweryfikowaniu konfiguracji SSO przejdź na stronę https://app.hubspot.com/login/sso i wprowadź swój adres e-mail. HubSpot sprawdzi konfigurację pojedynczego logowania w portalu i prześle Cię do dostawcy SSO, aby się zalogować. Zobaczysz również przycisk Zaloguj się za pomocą SSO, gdy odwiedzisz bezpośredni link do swojego konta.

Zapoznaj się z instrukcjami Google, jak skonfigurować pojedyncze logowanie HubSpot z G-Suite jako dostawcą tożsamości.

Po zweryfikowaniu konfiguracji SSO przejdź na stronę https://app.hubspot.com/login/sso i wprowadź swój adres e-mail. HubSpot sprawdzi konfigurację logowania jednokrotnego w Twoim portalu i prześle Cię do dostawcy SSO, abyś mógł się zalogować. Zobaczysz również przycisk Zaloguj się za pomocą SSO, gdy odwiedzisz bezpośredni link do swojego konta.

Najczęściej zadawane pytania

Którego powiązania używa HubSpot jako dostawca usług SAML?

HubSpot używa HTTP Post.

Korzystam z usług federacyjnych Active Directory. Czego powinienem użyć jako strony ufającej (RPT)?

Jaki format nazwy użytkownika powinienem ustawić w mojej aplikacji SAML?

Użytkownicy HubSpot są identyfikowani na podstawie adresu e-mail. Upewnij się, że IDP wysyła nameID w formacie e-mail, który odpowiada adresowi e-mail użytkownika HubSpot.

Jaki algorytm podpisywania obsługuje HubSpot?

HubSpot obsługuje tylko SHA-256 jako algorytm podpisywania. Żądania należy podpisywać algorytmem SHA-256.

W jakim formacie należy dostarczyć certyfikat x509?

HubSpot wymaga certyfikatu x509 w formacie PEM. Należy skopiować zawartość tekstową pliku PEM do pola certyfikatu x509 w HubSpot. Wartość powinna również zawierać -----BEGIN CERTIFICATE----- i -----END CERTIFICATE-----.

Czy mogę jednocześnie włączyć uwierzytelnianie dwuskładnikowe, wymagane uwierzytelnianie dwuskładnikowe, SSO i wymagane SSO?

Tak. Po włączeniu uwierzytelniania dwuskładnikowego jest ono aktywne przy każdym logowaniu przy użyciu nazwy użytkownika i hasła HubSpot. Włączenie 2FA w HubSpot nie uniemożliwia logowania się przy użyciu 2FA Google lub SSO. Dlatego też, jeśli użytkownicy są wykluczeni z wymogu SSO, możesz wymagać 2 FA HubSpot, aby zapewnić, że wszelkie logowania, które omijają SSO, przechodzą przez 2FA lub Google.

Jeśli włączysz 2FA dla swojego konta Google, jest ono niezależne od konfiguracji HubSpot. Jednak po zalogowaniu się do HubSpot za pomocą konta Google, 2FA Google będzie chronić konto HubSpot.

Jeśli uwierzytelnianie dwuskładnikowe i SSO są wymagane lub włączone na koncie w tym samym czasie, wystąpią następujące sytuacje:

- Jeśli wymagane jest zalogowanie się do konta za pomocą SSO, nie będzie wymagane skonfigurowanie 2FA. Jeśli skonfigurowałeś już 2FA i nie chcesz być monitowany zarówno przez wymagane SSO, jak i 2FA, możesz wyłączyć 2FA dla swojego logowania.

- Jeśli twoje konto wymaga SSO, ale jesteś wykluczony, możesz zalogować się za pomocą 2FA lub opcji Zaloguj się przez Google lub Zaloguj się przez Microsoft.

- Jeśli wymagane jest logowanie za pomocą 2FA i nie skonfigurowano SSO, możesz zalogować się za pomocą 2FA lub opcji Zaloguj się za pomocą Google lub Zaloguj się za pomocą Microsoft.

- Jeśli twoje konto nie ma żadnych wymagań, ale włączyłeś SSO, możesz zalogować się dowolną metodą, w tym SSO.