- Baza wiedzy

- Treść

- Witryna internetowa i strony docelowe

- Skonfiguruj logowanie jednokrotne (SSO), aby uzyskać dostęp do treści prywatnych

Skonfiguruj logowanie jednokrotne (SSO), aby uzyskać dostęp do treści prywatnych

Data ostatniej aktualizacji: 29 października 2025

Dostępne z każdą z następujących podpisów, z wyjątkiem miejsc, w których zaznaczono:

-

Service Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

Pojedyncze logowanie (SSO) to sposób na bezpieczne logowanie się do różnych aplikacji za pomocą jednej nazwy użytkownika i hasła. Korzystanie z SSO dla treści prywatnych usprawnia dostęp do nich i zapewnia, że dostęp do nich mają tylko użytkownicy wewnętrzni.

Administrator IT może skonfigurować aplikację HubSpot na koncie dostawcy tożsamości, takiego jak Google lub Okta. Członkowie organizacji z dostępem do aplikacji HubSpot na koncie dostawcy tożsamości mogą logować się za pomocą SSO, aby wyświetlać treści prywatne.

Możesz dalej doprecyzować, które osoby mają dostęp do określonych treści w oparciu o ich członkostwo wsegmencie na koncie HubSpot. Aby uzyskać dostęp do treści według członkostwa w segmencie, ci członkowie zespołu muszą mieć rekordy kontaktów na koncie HubSpot.

Uwaga: 5 lutego 2025 r. możliwość korzystania z SSO dla nowych aplikacji JWT została wyłączona. Nie ma to wpływu na aplikacje oparte na JWT skonfigurowane do SSO przed tą datą. W przyszłości zaleca się korzystanie z aplikacji Open ID Connect (OIDC).

Zanim zaczniesz

Zanim rozpoczniesz pracę z tą funkcją, upewnij się, że w pełni rozumiesz, jakie kroki należy podjąć z wyprzedzeniem, a także ograniczenia funkcji i potencjalne konsekwencje jej używania.

Zrozumienie wymagań

- Ten proces konfiguracji musi zostać przeprowadzony przez administratora IT z doświadczeniem w tworzeniu aplikacji na koncie dostawcy tożsamości i uprawnieniami do edycji ustawień witryny w HubSpot.

- SSO można skonfigurować dla jednej subdomeny hostowanej przez HubSpot na konto dostawcy tożsamości. Aby uzyskać najlepsze wyniki, zaleca się dedykowanie jednej subdomeny tylko dla członkostwa SSO.

Poznaj ograniczenia i uwagi

- SSO dla treści prywatnych jest dostępne dla następujących typów treści:

- KontaContent Hub Professional i Enterprise mogą skonfigurować SSO dla blogów, stron docelowych i stron internetowych.

- KontaService Hub Professional i Enterprise mogą skonfigurować SSO dla artykułów bazy wiedzy i portali klientów.

- Wiadomości e-mail z powiadomieniami i strony logowania dla treści prywatnych, które wymagają SSO, będą obsługiwane przez konto dostawcy tożsamości, a nie przez ustawienia treści prywatnych w HubSpot.

- Treści prywatne wymagające logowania SSO nie będą indeksowane przez wyszukiwarki i mogą być przeglądane tylko przez osoby, które mają dostęp i są zalogowane.

- Wszelkie zasoby strony, takie jak obrazy i formularze, będą wymagały dostępu SSO tylko jako część strony. Jeśli adresy URL samych zasobów są dostarczane osobno, dostęp do nich nie będzie wymagał logowania SSO. Dowiedz się więcej o ustawianiu widoczności adresów URL dla zasobów w narzędziu plików.

- Jeśli włączysz SSO dla domeny, która wcześniej wymagała rejestracji członków, SSO użyje oryginalnych segmentów członkostwa. Jeśli ponownie wyłączysz SSO, zawartość powróci do wymagania rejestracji członków dla tych samych segmentów.

Skonfiguruj SSO dla treści prywatnych HubSpot na koncie dostawcy tożsamości

Aby skonfigurować SSO dla prywatnych treści hostowanych w HubSpot, administrator IT utworzy nową aplikację dla dostępu do treści HubSpot. Aby ukończyć ten proces, administrator IT odwoła się do wartości z ustawień treści prywatnych w HubSpot.

Kroki i pola wymagane do dodania nowej aplikacji u dostawcy tożsamości mogą się różnić. Poniżej przedstawiono ogólne instrukcje dotyczące konfigurowania SSO dla treści prywatnych.

Konfiguracja logowania SSO dla aplikacji opartej na SAML

Aby utworzyć nową aplikację SAML dla treści prywatnych HubSpot na koncie dostawcy tożsamości:

- Zaloguj się na konto dostawcy tożsamości.

- Przejdź do aplikacji na koncie dostawcy tożsamości.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Zawartość prywatna.

- W górnej części strony kliknij menu rozwijane Wybierz domenę do edycji i wybierz subdomenę.

- W sekcji Logowanie jednokrotne (SSO) kliknij Skonfiguruj SSO.

- W prawym panelu kliknij menu rozwijane Protokół uwierzytelniania i wybierz SAML.

- W sekcji Krok 1 w prawym panelu skopiuj identyfikator URI odbiorcy (Service Provider Entity ID) i adres URL logowania, ACS, odbiorcy lub przekierowania.

- Na koncie dostawcy tożsamości:

- Wklej identyfikatory Audience URI (Service Provider Entity ID) i Sign on URL, ACS, Recipient lub Redirect skopiowane z HubSpot do odpowiednich pól.

- Skopiuj identyfikatory Identity Provider Identifier lub Issuer URL, Identity Provider single sign-on URL i X.509 Certificate.

- Na koncie HubSpot, w sekcji Krok 2, wklej wartości Identity Provider Identifier lub Issuer URL, Identity Provider single sign-on URL i X.509 Certificate do odpowiednich pól. Możesz również przesłać plik XML, aby wypełnić pola.

- Kliknij przycisk Weryfikuj.

- Po zakończeniu procesu weryfikacji zobaczysz potwierdzenie, że logowanie jednokrotne jest włączone dla Twojej domeny w ustawieniach zawartości prywatnej.

Konfigurowanie logowania jednokrotnego dla aplikacji OpenID Connect (OIDC)

Aby utworzyć nową aplikację OpenID Connect (OIDC) dla treści prywatnych HubSpot na koncie dostawcy tożsamości:

- Zaloguj się na konto dostawcy tożsamości.

- Przejdź do aplikacji na koncie dostawcy tożsamości.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Zawartość prywatna.

- W górnej części strony kliknij menu rozwijane Wybierz domenę do edycji i wybierz subdomenę.

- W sekcji Logowanie jednokrotne (SSO) kliknij Skonfiguruj SSO.

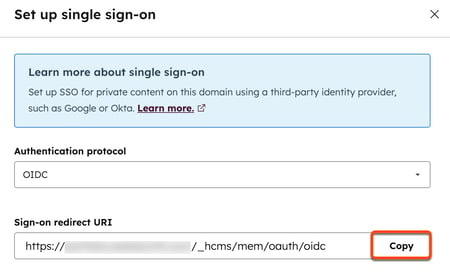

- W prawym panelu kliknij menu rozwijane Protokół uwierzytelniania i wybierz OIDC.

- Kliknij Kopiuj obok URI przekierowania logowania , aby skopiować wartość do schowka.

- Na koncie dostawcy tożsamości dodaj wartość skopiowaną z pola URI przekierowania logowania . Następnie zbierz wartości dla następujących pól:

-

- Sekret klienta

- Identyfikator klienta

- Punkt końcowy autoryzacji dostawcy

- Punkt końcowy tokenu dostawcy

-

- Na koncie HubSpot wprowadź wartości pobrane z konta dostawcy tożsamości.

- Kliknij przycisk Weryfikuj.

- Po zakończeniu procesu weryfikacji zobaczysz potwierdzenie, że logowanie jednokrotne jest włączone dla Twojej domeny w ustawieniach zawartości prywatnej.

Wymagaj logowania jednokrotnego dla swojej zawartości

Istnieją dwie opcje wymagania zawartości prywatnej z SSO:

- Prywatne -Wymagane pojedyncze logowanie (SS O): każdy w organizacji dostawcy tożsamości z dostępem do aplikacji HubSpot może zalogować się za pomocą SSO, aby wyświetlić zawartość prywatną.

- Prywatne -wymagane logowanie jednokrotne (SSO) z segmentami: osoby w organizacji dostawcy tożsamości, które mają również członkostwo w określonym segmencie, mogą zalogować się za pomocą SSO, aby wyświetlić zawartość prywatną. Osoby te muszą mieć dostęp do aplikacji HubSpot na koncie dostawcy tożsamości (np. Okta lub Google), ale nie muszą być użytkownikami na koncie HubSpot.

Wymaganie SSO dla bloga

Wymagaj logowania jednokrotnego dla blogów hostowanych w subdomenie połączonej z kontem dostawcy tożsamości. Włączenie SSO dla konkretnego bloga będzie miało wpływ na wszystkie publikowane na nim posty. Nie można wymagać logowania jednokrotnego dla konkretnego wpisu na blogu.

Uwaga: jeśli wymagasz logowania jednokrotnego dla bloga, który już zawiera prywatne treści z rejestracją członków, blog ten nie będzie już dostępny dla tych kontaktów.

Aby skonfigurować SSO dla bloga:

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- W menu po lewej stronie paska bocznego przejdź do sekcji Zawartość > Blog.

- W lewym górnym rogu kliknij menu rozwijane Wybierz blog do modyfikacji i wybierz blog hostowany w subdomenie skonfigurowanej u dostawcy tożsamości.

- W sekcji Kontrola dostępu odbiorców skonfiguruj SSO:

- Wybierz Private - Single sign-on (SSO) required to grant access to everyone in your identity provider organization with access to the HubSpot application.

- Wybierz Private -Single sign-on required with segments, aby przyznać dostęp osobom na koncie dostawcy tożsamości z dostępem do aplikacji HubSpot i członkostwem w określonym segmencie. Następnie wybierz segmenty, które mają mieć dostęp do tej zawartości.

- W lewym dolnym rogu kliknij przycisk Zapisz.

Wymaganie SSO dla stron docelowych lub stron internetowych

Wymagaj logowania SSO dla stron docelowych lub stron witryny hostowanych w subdomenie połączonej na koncie dostawcy tożsamości.

Uwaga: jeśli wymagasz logowania SSO dla strony docelowej lub strony internetowej, która jest już ustawiona jako zawartość prywatna z rejestracją członków, strona ta nie będzie już dostępna dla tych kontaktów.

Aby skonfigurować SSO dla określonych stron:-

Przejdź do swojej zawartości:

- Strony witryny: Na swoim koncie HubSpot przejdź do Treści > Strony witryny.

- Strony docelowe: Na swoim koncie HubSpot przejdź do Treści > Strony docelowe.

- Zaznacz pole wyboru obok dowolnej strony, która ma wymagać logowania SSO.

- W górnej części tabeli kliknij menu rozwijane Więcej i wybierz opcję Kontroluj dostęp odbiorców.

- W prawym panelu skonfiguruj SSO dla wybranych stron, a następnie kliknij Zapisz:

- Wybierz Private - Single sign-on required, aby przyznać dostęp wszystkim osobom w organizacji dostawcy tożsamości z dostępem do aplikacji HubSpot.

- Wybierz Private - Single sign-on required with segments, aby udzielić dostępu osobom na koncie dostawcy tożsamości z dostępem do aplikacji HubSpot i członkostwem w określonym segmencie. Następnie wybierz określone segmenty, które mają mieć dostęp do tej zawartości.

Wymagaj SSO dla określonych artykułów bazy wiedzy

Wymagaj logowania SSO dla określonych artykułów bazy wiedzy hostowanych w subdomenie połączonej na koncie dostawcy tożsamości. Możesz także kontrolować dostęp odbiorców do określonego artykułu na karcie Ustawienia w edytorze artykułów.

Uwaga: jeśli wymagasz logowania jednokrotnego dla artykułu bazy wiedzy, który jest już ustawiony jako zawartość prywatna z rejestracją członków, artykuł ten nie będzie już dostępny dla tych kontaktów.

Aby skonfigurować SSO dla określonych artykułów bazy wiedzy:

- Na koncie HubSpot przejdź do Obsługa klienta > Baza wiedzy..

- Kliknij kartę Artykuły.

- Zaznacz pole wyboru obok dowolnego artykułu, który ma wymagać logowania jednokrotnego.

- W górnej części tabeli kliknij opcję Kontroluj dostęp odbiorców.

- W prawym panelu skonfiguruj logowanie jednokrotne dla tych artykułów, a następnie kliknij przycisk Zapisz:

- Wybierz Private - Single sign-on required, aby przyznać dostęp wszystkim osobom w organizacji dostawcy tożsamości z dostępem do aplikacji HubSpot.

- Wybierz Private - Single sign-on required with segments, aby przyznać dostęp osobom na koncie dostawcy tożsamości z dostępem do aplikacji HubSpot i członkostwem w określonym segmencie. Następnie wybierz określone segmenty, które mają mieć dostęp do tej zawartości.

Wymagaj SSO dla wszystkich artykułów bazy wiedzy

Wymagaj logowania jednokrotnego dla wszystkich artykułów bazy wiedzy dla określonej bazy wiedzy hostowanej w subdomenie połączonej na koncie dostawcy tożsamości.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Baza wiedzy.

- Jeśli masz wiele baz wiedzy, kliknij pierwsze menu rozwijane w sekcji Bieżący widok i wybierz bazę wiedzy. Będzie to drugie menu rozwijane na kontach z dodatkiem brands.

- W sekcji Kontrola dostępu wybierz opcję Wymagane logowanie jednokrotne (SSO).

- W lewym dolnym rogu kliknij przycisk Zapisz.

Wyłącz SSO dla treści prywatnych

Wyłączenie logowania jednokrotnego dla zawartości prywatnej będzie miało różny wpływ na zawartość w zależności od wybranego ustawienia.

- Zawartość ustawiona na Prywatne - Wymagane logowanie jednokrotne stanie się publiczna.

- Zawartość ustawiona na Prywatne- Wymagane logowanie jednokrotne z segmentami stanie się niedostępna.

Aby zachować prywatność treści prywatnych po wyłączeniu SSO, HubSpot zaleca zmianę dostępu odbiorców do treści prywatnych na Prywatne - Wymagane pojedyncze logowanie z segmentami. Następnie można zmienić dostęp odbiorców do tych treści, aby zamiast tego wymagana była rejestracja członkostwa w CMS.

Aby wyłączyć SSO dla treści prywatnych:

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Zawartość prywatna.

- W górnej części ustawień kliknij menu rozwijane Wybierz domenę do edycji i wybierz domenę.

- W sekcji Logowanie jednokrotne (SSO) kliknij Zarządzaj SSO.

- W dolnej części panelu kliknij, aby wyłączyć przełącznik SSO Enabled.