- Vidensbase

- Konto og opsætning

- Kontosikkerhed

- Opsæt single sign-on (SSO)

Opsæt single sign-on (SSO)

Sidst opdateret: 18 september 2025

Gælder for:

-

Marketing Hub Professional, Enterprise

-

Salg Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

Single sign-on (SSO) giver dig mulighed for at give dine teammedlemmer én konto til alle de systemer, din virksomhed bruger.

Security Assertion Markup Language, eller SAML, er en åben standard, der bruges til autentificering. Baseret på XML-formatet (Extensible Markup Language) bruger webapplikationer SAML til at overføre autentificeringsdata mellem to parter - identitetsudbyderen (IdP) og tjenesteudbyderen (SP).

Du kan også konfigurere SSO og begrænse, hvilke login-metoder brugerne kan bruge til at få adgang til din konto via guiden til login-indstillinger. Hvis du har konfigureret en SAML-baseret SSO, kan du kræve, at brugerne logger ind på HubSpot med deres SSO-oplysninger.

Generel opsætning

Tilladelser kræves Super Admin-rettigheder er påkrævet for at konfigurere single sign-on.

SSO-opsætningsprocessen bør udføres af en IT-administrator med erfaring i at oprette applikationer på din identitetsudbyderkonto.

- Log ind på din identitetsudbyderkonto.

- Naviger til dine applikationer.

- Opret en ny applikation til HubSpot. For at få Audience URI og Sign on URL, ACS, Recipient eller Redirect-værdier :

-

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Vælg Sikkerhed i menuen i venstre sidepanel.

- Hvis du ikke har konfigureret dine portal-loginindstillinger, skal du klikke på Opsæt portal-loginindstillinger på fanen Login. Eller klik på Set up i afsnittet Configure single sign-on (SSO). I højre panel:

- XML-upload er tilgængelig for alle SSO-opsætninger. Træk og slip, eller klik på Vælg en fil for at uploade dine føderationsmetadata. Klik derefter på Verify.

- Hvis du vil indtaste dataene fra din identitetsudbyder manuelt, skal du under fanen All Other Identity Providers klikke på Copy ved siden af værdierne efter behov. Indsæt derefter værdierne fra din identitetsudbyder nedenfor. Klik på Bekræft.

- Hvis du bruger Microsoft AD FS, skal du under fanen Microsoft AD FS klikke på Copy ved siden af værdierne efter behov. Indsæt derefter værdierne fra din identitetsudbyder nedenfor. Klik på Bekræft.

Bemærk: Hvis du bruger Microsoft Entra (tidligere Azure), skal du bruge fanen Alle andre identitetsudbydere til at konfigurere din SSO.

Hvis du bruger Active Directory Federation Services, kan du læse mere om opsætning af single sign-on ved hjælp af AD FS.

Kræv SSO for alle brugere

Når du har konfigureret SSO, kan du kræve, at alle brugere skal bruge SSO til at logge ind på HubSpot. Denne indstilling er slået til som standard.

-

På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

-

Vælg Sikkerhedi menuen i venstre sidepanel .

-

På fanen Login i afsnittet Configure single sign-on skaldu markere afkrydsningsfeltetRequire single sign-on .

/account-security-require-single-sign-on.png?width=700&height=164&name=account-security-require-single-sign-on.png)

Udeluk specifikke brugere fra SSO-krav

Når du har konfigureret SSO, kan du udelukke bestemte brugere fra SSO-kravet for at give dem mulighed for også at logge ind med deres HubSpot-brugerkonto.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Vælg Sikkerhed i menuen i venstre sidepanel.

- Klik på Administrer undtagne brugere på fanen Login i afsnittet Konfigurer single sign-on.

/account-security-manage-exempted-users.png?width=700&height=164&name=account-security-manage-exempted-users.png)

- I dialogboksen skal du klikke på rullemenuen Choose users og vælge de brugere, der skal kunne logge ind med deres HubSpot-konti. Du kan f.eks. vælge partnere og entreprenører, hvis de ikke har et SSO-login.

- Klik på Gem.

/account-security-select-exempt-users.png?width=500&height=181&name=account-security-select-exempt-users.png)

Bemærk: Den bruger, der slår Require Single Sign-on til, bliver automatisk føjet til de udelukkede brugere. Det anbefales at udelukke mindst én superadministrator. Hvis din identitetsudbyder er nede, kan de logge ind og slå Require Single Sign-on fra, så alle brugere kan logge ind med deres HubSpot-konti.

Instruktioner for specifikke identitetsudbydere

Okta

Bemærk: Du skal have administrativ adgang til din Okta-instans. Denne proces er kun tilgængelig i den klassiske brugergrænseflade i Okta.

- Log ind på Okta. Sørg for, at du er i den administrative instans af din Okta-udviklerkonto.

- Klik på Applications i den øverste navigationslinje.

- Klik på Tilføj applikation.

- Søg efter HubSpot SAML, og klik derefter på Tilføj.

- Klik på Udført på skærmen Generelle indstillinger .

- Klik på fanen Sign On på applikationens detaljeside.

- Under meddelelsen"SAML 2.0 er ikke konfigureret, før du har gennemført opsætningsinstruktionerne" skal du klikke på Vis opsætningsinstruktioner. Dette åbner en ny fane. Hold den åben, og gå derefter tilbage til den oprindelige fane i Okta.

- I den samme fane skal du rulle ned til Advanced Sign-on Settings og tilføje dit Hub ID i feltet Portal Id. Lær, hvordan du får adgang til dit Hub-ID.

- Naviger til dine brugerindstillinger. Tildel den nye app til alle brugere, der også er på din HubSpot-konto, inklusive dig selv.

- Gå tilbage til fanen View Setup Instructions . Kopier hver af URL'erne og certifikatet, og indsæt dem i HubSpot i feltet Identity Provider Identifier eller Issuer URL, feltet Identity Provider Single Sign-On URL og feltet X.509 Certificate .

- Klik på Bekræft. Du bliver bedt om at logge ind med din Okta-konto for at afslutte konfigurationen og gemme dine indstillinger.

- Når din SSO-opsætning er blevet bekræftet, skal du navigere til https://app.hubspot.com/login/sso og indtaste din e-mailadresse. HubSpot vil slå din portals single sign-on-konfiguration op og sende dig til din identitetsudbyder for at logge ind. Du vil også se en Log ind med SSO-knap, når du besøger et direkte link til din konto.

OneLogin

Bemærk: Du skal have administrativ adgang til din OneLogin-instans for at oprette en ny SAML 2.0-applikation i OneLogin, som det kræves.

- Log ind på OneLogin.

- Naviger til Apps.

- Søg efter HubSpot.

- Klik på den app, hvor der står "SAML2.0".

- Klik på Gem øverst til højre.

- Klik på fanen Konfiguration.

- I feltet HubSpot Account ID skal du tilføje dit Hub ID. Se, hvordan du får adgang til dit Hub-id.

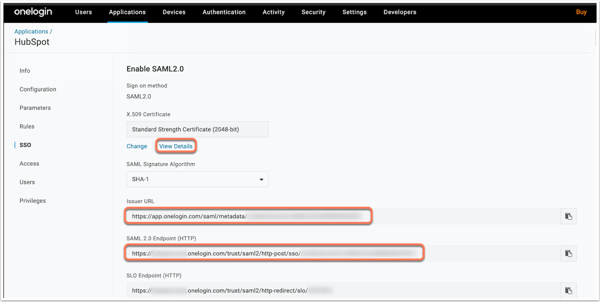

- Klik på fanen SSO .

- Kopier følgende felter fra OneLogin, og indsæt dem i de tilsvarende felter i SSO-opsætningspanelet i HubSpot:

-

- Kopier værdien under Issuer URL og indsæt den i Identity Provider Identifier eller Issuer URL.

- Kopier værdien under SAML 2.0 Endpoint (HTTP), og indsæt den i Identity Provider Single Sign-on URL.

- Under X.509 Certificate skal du klikke på View Details, kopiere certifikatet og indsætte det i X.509 Certificate.

- Klik på Gem øverst til højre på din OneLogin-konto.

Microsoft Entra ID

For brugere af Microsoft Entra ID (tidligere Azure Active Directory) skal du installere HubSpot-appen i Microsoft Azure Marketplace og følge Microsofts instruktioner for at konfigurere integrationen. Dette giver dig mulighed for at bruge Microsoft Entra ID til at administrere brugeradgang og slå single sign-on til med HubSpot.

Når din SSO-opsætning er blevet verificeret, skal du navigere til https://app.hubspot.com/login/sso og indtaste din e-mailadresse. HubSpot vil slå din portals single sign-on-konfiguration op og sende dig til din SSO-udbyder for at logge ind. Du vil også se en Log ind med SS O-knap, når du besøger et direkte link til din konto.

Se Googles instruktioner om, hvordan du kan konfigurere HubSpot single sign-on med G-Suite som din identitetsudbyder.

Når din SSO-opsætning er blevet bekræftet, skal du navigere til https://app.hubspot.com/login/sso og indtaste din e-mailadresse. HubSpot vil slå din portals single sign-on-konfiguration op og sende dig til din SSO-udbyder for at logge ind. Du vil også se en Log ind med SS O-knap, når du besøger et direkte link til din konto.

Ofte stillede spørgsmål

Hvilken binding bruger HubSpot som SAML-tjenesteudbyder?

HubSpot bruger HTTP Post.

Jeg bruger Active Directory Federation Services. Hvad skal jeg bruge som min relying party trust (RPT)?

Hvilket brugernavnsformat skal jeg angive i min SAML-applikation?

HubSpot-brugere identificeres via e-mailadresse. Sørg for, at din IDP sender et nameID i e-mailformat, der svarer til deres HubSpot-brugers e-mailadresse.

Hvilken signeringsalgoritme understøtter HubSpot?

HubSpot understøtter kun SHA-256 som signeringsalgoritme. Du skal underskrive dine anmodninger med SHA-256.

Hvilket format skal jeg levere mit x509-certifikat i?

HubSpot kræver et x509-certifikat i PEM-format. Du skal kopiere tekstindholdet i PEM-filen ind i x509-certifikatfeltet i HubSpot. Værdien skal også omfatte -----BEGIN CERTIFICATE----- og -----END CERTIFICATE-----.

Kan jeg slå to-faktor-autentificering, krævet to-faktor-autentificering, SSO og krævet SSO til på samme tid?

Ja, det kan jeg. Når du har slået tofaktorgodkendelse til, er den aktiv ved ethvert login med dit HubSpot-brugernavn og din adgangskode. At slå 2FA til i HubSpot forhindrer dig ikke i at logge ind med Googles 2FA eller SSO. Hvis brugere er udelukket fra SSO-kravet, kan du derfor kræve HubSpots 2FA for at sikre, at alle logins, der omgår SSO, går gennem 2FA eller Google.

Hvis du aktiverer 2FA for din Google-konto, er dette adskilt fra din HubSpot-opsætning. Men når du logger ind på HubSpot med din Google-konto, vil Googles 2FA beskytte din HubSpot-konto.

Hvis du har tofaktorgodkendelse og SSO påkrævet eller slået til på din konto på samme tid, vil følgende ske:

- Hvis du skal logge ind på din konto med SSO, skal du ikke også konfigurere 2FA. Hvis du allerede har konfigureret din 2FA og ikke ønsker at blive bedt om både den krævede SSO og 2FA, kan du slå 2FA fra for dit login.

- Hvis din konto kræver SSO, men du er udelukket, kan du logge ind med enten 2FA eller indstillingerne Log ind med Google eller Log ind med Microsoft.

- Hvis du skal logge ind med 2FA, og der ikke er opsat SSO, kan du logge ind med enten 2FA eller indstillingerne Log ind med Google eller Log ind med Microsoft.

- Hvis din konto ikke har nogen krav, men har slået SSO til, kan du logge ind med en hvilken som helst metode, herunder SSO.