- Base de connaissances

- Compte et configuration

- Sécurité du compte

- Configurer l'authentification unique (SSO)

Configurer l'authentification unique (SSO)

Dernière mise à jour: 3 novembre 2025

Disponible avec le ou les abonnements suivants, sauf mention contraire :

-

Marketing Hub Pro, Enterprise

-

Sales Hub Pro, Enterprise

-

Service Hub Pro, Enterprise

-

Data Hub Pro, Enterprise

-

Content Hub Pro, Enterprise

-

CRM intelligent Pro, Enterprise

-

Commerce Hub Pro, Enterprise

L'authentification unique (SSO) vous permet de donner aux membres de votre équipe un accès à un compte unique pour tous les systèmes que votre entreprise utilise.

Security Assertion Markup Language, ou SAML, est une norme ouverte utilisée pour l'authentification. Reposant sur le format XML (Extensible Markup Language), SAML est utilisé par des applications web pour transférer des données d'authentification entre deux parties : le fournisseur d'identité (IdP) et le fournisseur de services (SP).

Vous pouvez également configurer l’authentification unique et limiter les méthodes de connexion que les utilisateurs peuvent utiliser pour accéder à votre compte via l’assistant de connexion. Si vous disposez d’une authentification unique basée sur SAML, vous pouvez demander aux utilisateurs de se connecter à HubSpot à l’aide de leurs identifiants d’authentification unique.

Configuration générale

Autorisations requises Les autorisations d’un super administrateur sont requises pour configurer l’authentification unique.

Le processus de configuration de l’authentification unique doit être effectué par un administrateur informatique expérimenté dans la création d’applications dans votre compte de fournisseur d’identité.

- Connectez-vous à votre compte de fournisseur d'identité.

- Accédez à vos applications.

- Créez une nouvelle application pour HubSpot. Pour obtenir les valeurs URL de l'audience et URL d'authentification, Service consommateur d'assertion, Destinataire ou Redirection :

-

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, sélectionnez Sécurité.

- Dans l’onglet Connexion, si vous n’avez pas configuré vos paramètres de connexion au portail, cliquez sur Configurer les paramètres de connexion au portail. Ou, dans la section Configurer l’authentification unique ( authentification unique ), cliquez sur Configurer. Dans le panneau de droite :

- Le chargement XML est disponible pour toutes les configurations d'authentification unique. Glissez-déposez ou cliquez sur Choisir un fichier pour charger vos métadonnées de fédération. Cliquez ensuite sur Vérifier.

- Si vous souhaitez saisir manuellement les données de votre fournisseur d'identité, sous l'onglet Tous les autres fournisseurs d'identité, cliquez sur Copier à côté des valeurs, le cas échéant. Puis, collez les valeurs de votre fournisseur d'identité ci-dessous. Cliquez sur Vérifier.

- Si vous utilisez Microsoft AD FS, sous l’onglet Microsoft AD FS , cliquez sur Copier à côté des valeurs souhaitées. Puis, collez les valeurs de votre fournisseur d'identité ci-dessous. Cliquez sur Vérifier.

Remarque : Si vous utilisez Microsoft Entra (anciennement Azure), veuillez utiliser l’onglet Tous les autres fournisseurs d’identité pour configurer votre authentification unique.

Si vous utilisez Active Directory Federation Services, découvrez comment configurer l’authentification unique avec ADFS.

Exiger l'authentification unique pour tous les utilisateurs

Après avoir configuré l'authentification unique, vous pouvez demander aux utilisateurs qui souhaitent se connecter à HubSpot de l'utiliser. Ce paramètre est activé par défaut.

-

Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

-

Dans le menu latéral de gauche, sélectionnez Sécurité.

-

Dans l’onglet Connexion, dans la section Configurer l’authentification unique , sélectionnez la case à cocher Exiger l’authentification unique.

/account-security-require-single-sign-on.png?width=700&height=164&name=account-security-require-single-sign-on.png)

Exclure ces utilisateurs spécifiques de l'exigence SSO

Après avoir configuré l'authentification unique, vous pouvez exclure des utilisateurs spécifiques de l'exigence SSO afin qu'ils puissent également se connecter à l'aide de leur compte utilisateur HubSpot.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, sélectionnez Sécurité.

- Dans l’onglet Connexion , dans la section Configurer l’authentification unique , cliquez sur Gérer les utilisateurs exemptés.

/account-security-manage-exempted-users.png?width=700&height=164&name=account-security-manage-exempted-users.png)

- Dans la boîte de dialogue, cliquez sur le menu déroulant Sélectionner des utilisateurs et sélectionnez les utilisateurs qui pourront se connecter avec leurs comptes HubSpot. Par exemple, vous pouvez sélectionner des partenaires et des sous-traitants s’ils n’ont pas d’authentification unique.

- Cliquez sur Enregistrer.

/account-security-select-exempt-users.png?width=500&height=181&name=account-security-select-exempt-users.png)

Remarque : L’utilisateur qui active l’option Exiger l’authentification unique sera automatiquement ajouté aux utilisateurs exclus. Il est recommandé d’exclure au moins un super administrateur. Dans le cas où votre fournisseur d’identité est indisponible, ils peuvent se connecter et désactiver l’option Exiger l’authentification unique pour permettre à tous les utilisateurs de se connecter avec leurs comptes HubSpot.

Instructions pour les fournisseurs d'identité spécifiques

Okta

Remarque : Vous avez besoin d’un accès administratif à votre instance d’Okta. Ce processus n’est accessible que dans l’interface utilisateur Classique dans Okta.

- Connectez-vous à Okta. Vérifiez que vous êtes dans l’instance administrative de votre compte de développeur Okta.

- Cliquez sur Applications dans la barre de navigation supérieure.

- Cliquez sur Ajouter une application.

- Recherchez HubSpot SAML, puis cliquez sur Ajouter.

- Sur l’écran Paramètres généraux , cliquez sur Terminé.

- Sur la page Détails de l’application, cliquez sur l’onglet Inscription .

- Sous le message « SAML 2.0 n’est pas configuré tant que vous n’avez pas terminé les instructions de configuration », cliquez sur Afficher les instructions de configuration. Un nouvel onglet s'ouvre. Gardez-le ouvert, puis revenez à l’onglet initial dans Okta.

- Sur le même onglet, faites défiler la page jusqu'aux Paramètres d'authentification avancés et ajoutez votre HubID dans le champ ID de portail. Découvrez comment accéder à votre HubID.

- Accédez à vos paramètres d'utilisateur. Attribuez la nouvelle application à tous les utilisateurs de votre compte HubSpot, y compris vous-même.

- Revenez à l’onglet Afficher les instructions de configuration . Copiez chaque URL ainsi que le certificat et collez-les dans HubSpot, dans le champ Identifiant du fournisseur d’identité ou URL de l’émetteur , le champ URL d’authentification unique du fournisseur d’identité et le champ Certificat X.509 .

- Cliquez sur Vérifier. Vous serez invité à vous connecter avec votre compte Okta pour terminer la configuration et enregistrer vos paramètres.

- Une fois que la configuration SSO a été vérifiée, accédez à https://app.hubspot.com/login/sso et saisissez votre adresse e-mail. HubSpot recherche la configuration de l'authentification unique de votre portail et vous renvoie vers votre fournisseur d'identité pour la connexion. Le bouton Se connecter avec SSO est affiché lorsque vous utilisez un lien d'accès direct à votre compte.

OneLogin

Remarque : Vous avez besoin d'un accès administratif à l'instance OneLogin pour créer une nouvelle application SAML 2.0 dans OneLogin, selon les besoins.

- Connectez-vous à OneLogin.

- Accédez à Applications.

- Recherchez HubSpot.

- Cliquez sur l'application qui indique « SAML2.0 ».

- Cliquez sur Sauvegarder dans l'angle supérieur droit.

- Cliquez sur l'onglet Configuration.

- Dans le champ ID de compte HubSpot, ajoutez votre HubID. Découvrez comment accéder à votre HubID.

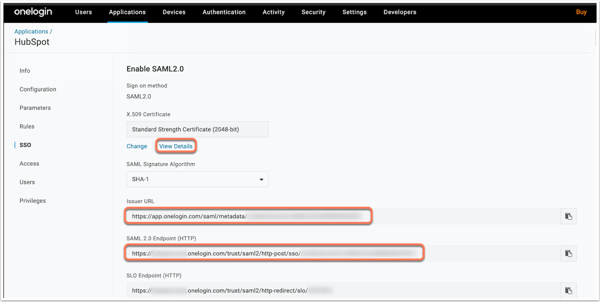

- Cliquez sur l'onglet SSO.

- Copiez les champs suivants depuis OneLogin et collez-les dans les champs correspondants du panneau de configuration SSO dans HubSpot :

-

- Copiez la valeur dans URL de l’émetteur et collez-la dans Identifiant du fournisseur d’identité ou URL de l’émetteur.

- Copiez la valeur dans SAML 2.0 Endpoint (HTTP) et collez-la dans URL d'authentification unique du fournisseur d'identité.

- Sous Certificat X.509, cliquez sur Afficher les détails, puis copiez le certificat et collez-la dans Certificat X.509.

- Dans l'angle supérieur droit de votre compte OneLogin, cliquez sur Enregistrer.

Microsoft Entra ID

Les utilisateurs Microsoft Entra ID (anciennement Azure AD) doivent installer l’application HubSpot dans le Marketplace Microsoft Azure et suivre les instructions de Microsoft pour configurer l’intégration. Cela permet d'utiliser Microsoft Entra ID pour gérer l'accès utilisateur et activer l'authentification unique avec HubSpot.

Une fois que la configuration SSO a été vérifiée, accédez à https://app.hubspot.com/login/sso et saisissez votre adresse e-mail. HubSpot recherche la configuration de l'authentification unique de votre portail et vous renvoie vers votre fournisseur SSO pour la connexion. Le bouton Se connecter avec SSO est affiché lorsque vous utilisez un lien d'accès direct à votre compte.

Consultez les instructions de Google sur la façon dont vous pouvez configurer l'authentification unique de HubSpot avec G-Suite en tant que fournisseur d'identité.

Une fois que la configuration SSO a été vérifiée, accédez à https://app.hubspot.com/login/sso et saisissez votre adresse e-mail. HubSpot recherche la configuration de l'authentification unique de votre portail et vous renvoie vers votre fournisseur SSO pour la connexion. Le bouton Se connecter avec SSO est affiché lorsque vous utilisez un lien d'accès direct à votre compte.

FAQ

Quels liens sont utilisés par HubSpot en tant que fournisseur de service SAML ?

HubSpot utilise HTTP Post.

J'utilise Active Directory Federation Services. Que dois-je utiliser comme Relying Party Trust (RPT) ?

Quel format de nom d'utilisateur doit-je définir dans mon application SAML ?

Les utilisateurs HubSpot sont identifiés par leur adresse e-mail. Vérifiez que votre fournisseur d'ID envoie un NameID dans le format d'e-mail qui correspond à l'adresse e-mail de l'utilisateur HubSpot.

Quel algorithme de signature est compatible avec HubSpot ?

HubSpot ne prend en charge que SHA-256 comme algorithme de signature. Vous devez signer vos demandes avec SHA-256.

Dans quel format dois-je fournir mon certificat x509 ?

HubSpot exige un certificat x509 au format PEM. Vous devez copier le contenu textuel du fichier PEM dans le champ du certificat x509 dans HubSpot. La valeur doit également inclure le -----CERTIFICAT DE DÉBUT----- et le -----CERTIFICAT DE FIN-----.

Puis-je activer une double authentification, une double authentification obligatoire, une SSO et une SSO obligatoire au même moment ?

Oui. Si vous disposez d’une double authentification, celle-ci est activée pour n’importe quelle connexion avec votre nom d’utilisateur et votre mot de passe HubSpot. L’activation de la double authentification dans HubSpot ne vous empêche pas de vous connecter via la double authentification ou l’authentification unique de Google. Par conséquent, si des utilisateurs sont exclus de l’exigence d’authentification unique unique, vous pouvez exiger une double authentification de HubSpot afin de garantir que toutes les connexions contournant l’authentification unique passent par la double authentification ou Google.

Sivous activez la double authentification pour votre compte Google, celle-ci est distincte de la configuration HubSpot. Toutefois, lorsque vous vous connectez à HubSpot avec votre compte Google, l'authentification à deux facteurs de Google protège votre compte HubSpot.

Si la double authentification et l’authentification unique sont requises ou activées dans votre compte en même temps, les événements suivants se produiront :

- Si vous devez vous connecter à votre compte avec l’authentification unique, vous n’aurez pas à également configurer la double authentification. Si vous avez déjà configuré votre double authentification et que vous ne voulez pas recevoir d’invites de la fois par l’authentification unique et la double authentification requises, vous pouvez désactiver la double authentification pour votre identifiant.

- Si votre compte nécessite une authentification unique, mais que vous êtes exclu, vous pouvez vous connecter avec la double authentification ou les options Connexion avec Google ou Connexion avec Microsoft.

- Si vous devez vous connecter avec une double authentification et qu’aucune authentification unique n’est configurée, vous pouvez vous connecter avec la double authentification ou les options Connexion avec Google ou Connexion avec Microsoft.

- Si votre compte n’est soumis à aucune exigence mais que vous avez activé l’authentification unique, vous pouvez vous connecter avec n’importe quelle méthode, y compris l’authentification unique.