- Knowledge base

- Account & Configurazione

- Sicurezza degli account

- Set up single sign-on (SSO) using Active Directory Federation Services (AD FS)

Configurare il single sign-on (SSO) utilizzando Active Directory Federation Services (AD FS).

Ultimo aggiornamento: 3 novembre 2025

Disponibile con uno qualsiasi dei seguenti abbonamenti, tranne dove indicato:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

CRM HubSpot intelligente Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Se si dispone di un account HubSpot Professional o Enterprise , è possibile impostare il single sign-on utilizzando Active Directory Federation Services (AD FS).

Per utilizzare AD FS per accedere al proprio account HubSpot, è necessario soddisfare i seguenti requisiti:

- Tutti gli utenti della vostra istanza di Active Directory devono avere un attributo di indirizzo e-mail.

- Si utilizza un account HubSpot Professional o Enterprise.

- Si dispone di un server con Windows Server 2008, 2012 o 2019.

Nota bene: questo processo di configurazione deve essere eseguito da un amministratore IT con esperienza nella creazione di applicazioni nell'account del provider di identità. Per saperne di più sulla configurazione di SSO con HubSpot.

Prima di iniziare

Prima di iniziare, prendete nota dei due valori seguenti del vostro account HubSpot per impostare SSO utilizzando Microsoft AD FS:

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nella barra laterale sinistra, fare clic su Sicurezza.

- Nella scheda Accesso, nella sezione Imposta single sign-on (SSO), fare clic su Imposta.

- Nel pannello a scorrimento Imposta single sign-on , fare clic sulla scheda Microsoft AD FS .

- Prendere nota di entrambi i valori Audience URI (Service Provider Entity ID) e Sign on URL, ACS, Recipient o Redirect (URL di accesso, ACS, destinatario o reindirizzamento), poiché sarà necessario aggiungerli a Microsoft AD FS durante il processo di configurazione.

1. Aggiungere una Relying Party Trust (RPT)

Aprire il gestore di Active Directory Federation Services (AD FS):

- Nel gestore AD FS , aprire la cartella Relying Party Trusts (RPT) .

- Nel menu della barra laterale destra, selezionare Add Relying Party Trust....

- Nella finestra di dialogo Add Relying Party Trust Wizard , fare clic su Start per aggiungere una nuova RPT.

- Nella schermata Seleziona origine dati , selezionare Inserisci manualmente i dati della parte facente affidamento.

- Fare clic su Avanti >.

- Nel campo Nome visualizzato , inserite un nome per il vostro trust; si tratta di un nome per scopi interni, quindi assicuratevi che sia facilmente riconoscibile.

- Fare clic su Avanti >.

- Nella schermata Configura certificato , lasciare le impostazioni predefinite, quindi fare clic su Avanti >.

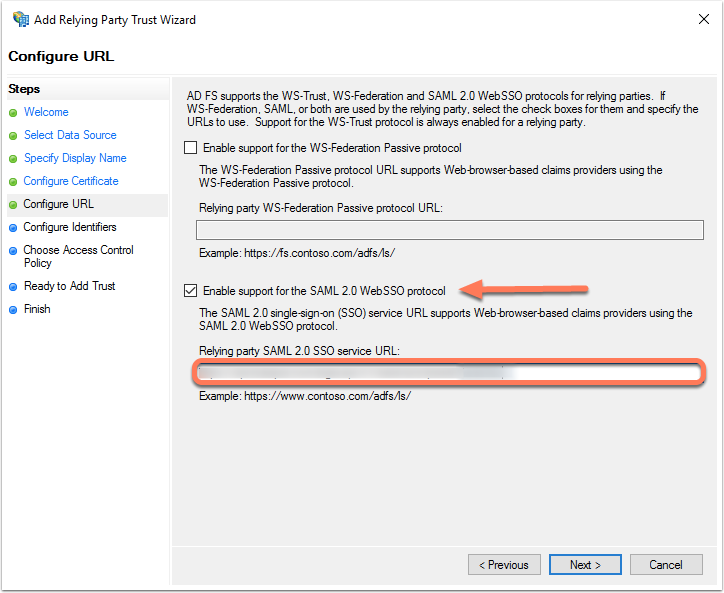

- Selezionare la casella di controllo Abilita supporto per il protocollo SAML 2.0 WebSSO . Nel campo Relying party SAML 2.0 SSO service URL , inserire l'URL di accesso, ACS, Destinatario o Reindirizzamento dell'account HubSpot.

- Fare clic su Avanti >.

- Nel campo Relying party trust identifier :

-

- Inserite il valore dell'Audience URI (Service Provider Entity ID) dal vostro account HubSpot.

- Immettere https://api.hubspot.com, quindi fare clic su Aggiungi.

- Fare clic su Avanti >.

- Nella finestra Scegli un criterio di controllo degli accessi , selezionare Consenti a tutti, quindi fare clic su Avanti >.

- Rivedere le impostazioni, quindi fare clic su Avanti >.

- Fare clic su Chiudi.

2. Creare le regole di reclamo

Prima di impostare le regole di reclamo, assicuratevi che gli indirizzi e-mail degli utenti corrispondano agli indirizzi e-mail degli utenti HubSpot. È possibile utilizzare altri identificatori, come il nome principale dell'utente (UPN), se gli UPN sono sotto forma di indirizzo e-mail. Affinché il single sign-on con AD FS funzioni, il nameID deve essere sotto forma di indirizzo e-mail per corrispondere a un utente HubSpot.

- Nella finestra Claims Rule , fare clic su Add Rule.

- Fare clic sul menu a discesa Modello di regola Claim e selezionare Invia attributi LDAP come Claims.

- Fare clic su Avanti >.

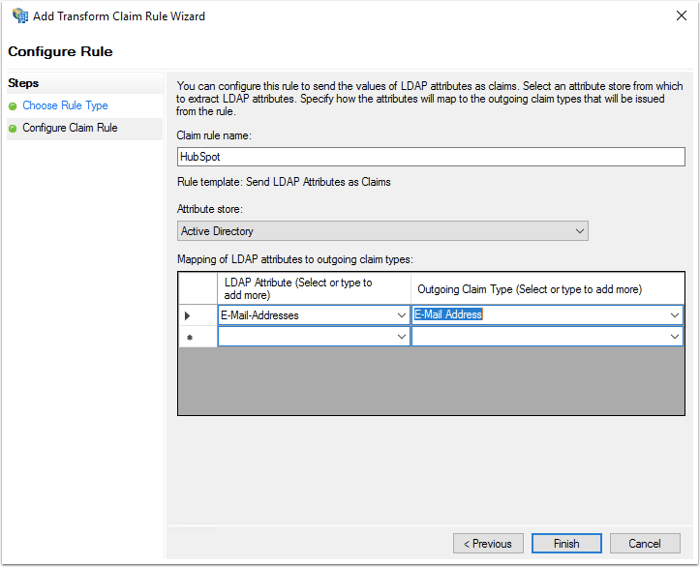

- Nella schermata Configura regola di reclamo :

-

- Nel campo Nome regola reclamo , inserire un nome per la regola.

- Fare clic sul menu a discesa Archivio attributi e selezionare Active Directory.

- Nella tabella Mappatura degli attributi LDAP , mappare quanto segue:

- Nella colonna Attributo LDAP , fare clic sul menu a discesa e selezionare Indirizzi e-mail.

- Nella colonna Tipo di richiesta in uscita , fare clic sul menu a discesa e selezionare Indirizzo e-mail.

- Fare clic su Fine.

Quindi, impostare la regola Trasforma una richiesta di rimborso in entrata:

- Fare clic su Aggiungi regola.

- Fare clic sul menu a discesa Modello di regola per le richieste di indennizzo e selezionare Trasforma una richiesta di indennizzo in entrata.

- Fare clic su Avanti >.

- Nella schermata Configura regola reclamo :

-

- Inserire un nome per la regola di richiesta di rimborso.

- Fare clic sul menu a discesa Tipo di richiesta in entrata e selezionare Indirizzo e-mail.

- Fare clic sul menu a discesa Tipo di richiesta in uscita e selezionare Nome ID.

- Fare clic sul menu a discesa Formato ID nome in uscita e selezionare E-mail.

- Fare clic su Fine per aggiungere la nuova regola.

- Fare clic su OK per aggiungere entrambe le nuove regole.

3. Regolare le impostazioni di fiducia

- Nella cartella Replying Party Trusts, selezionare Proprietà dal menu della barra laterale Azioni .

- Fare clic sulla scheda Avanzate e assicurarsi che SHA-256 sia specificato come algoritmo di hash sicuro.

Sebbene siano supportati sia SHA-256 che SHA-1, si consiglia SHA-256.

4. Individuare il certificato x509 in formato PEM.

Per accedere al certificato in formato PEM x509:

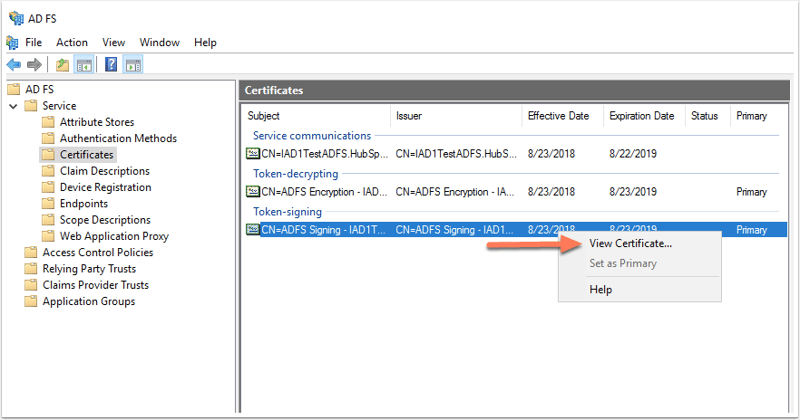

- Accedere alla finestra di gestione di AD FS . Nel menu della barra laterale sinistra, spostarsi su Servizi > Certificati.

- Individuare il certificato di firma Token . Fare clic con il tasto destro del mouse sul certificato e selezionare Visualizza certificato.

- Nella finestra di dialogo, fare clic sulla scheda Dettagli .

- Fare clic su Copia su file.

- Nella finestra di esportazione del certificato che si apre, fare clic su Avanti.

- Selezionare Base-64 encoded X.509 (.CER), quindi fare clic su Avanti.

- Assegnare un nome al file di esportazione, quindi fare clic su Avanti.

- Fare clic su Fine per completare l'esportazione.

- Individuare il file appena esportato e aprirlo con un editor di testo, ad esempio Notepad.

- Copiare il contenuto del file.

5. Completare la configurazione in HubSpot

- Accedere al proprio account HubSpot.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nella barra laterale sinistra, fare clic su Sicurezza.

- Nella scheda Accesso, nella sezione Imposta single sign-on (SSO), fare clic su Imposta.

- Nel pannello a scorrimento Imposta single sign-on , fare clic sulla scheda Microsoft AD FS .

- Incollare il contenuto del file nelcampo Certificato X.509.

- Tornare al gestore AD FS.

- Nel menu della barra laterale sinistra, selezionare la cartella Endpoints .

- Cercare l'endpoint del servizio SSO e l'URL dell'entità. L'URL del servizio SSO di solito termina con "adfs/services/ls" e l'URL dell'entità con "adfs/services/trust".

- Tornare a HubSpot. Nel campo Identificatore o emittente dell'Identity Provider , inserire l'URL dell'entità.

- Nel campo Identity Provider Single Sign-On URL , inserire l'URL del servizio SSO.

- Fare clic su Verifica.

Nota bene: se si riceve un errore durante la configurazione di Single Sign-On in HubSpot, controllare i registri del visualizzatore di eventi sul dispositivo per individuare il messaggio di errore. Se non si riesce a risolvere il messaggio di errore, contattare l'assistenza HubSpot.