請注意::這篇文章的翻譯只是為了方便而提供。譯文透過翻譯軟體自動建立,可能沒有經過校對。因此,這篇文章的英文版本應該是包含最新資訊的管理版本。你可以在這裡存取這些內容。

使用 Active Directory 聯邦服務 (AD FS) 設定單一登入 (SSO)

上次更新時間: 2025年11月3日

可搭配下列任何訂閱使用,除非另有註明:

-

行銷 Hub Professional, Enterprise

-

銷售 Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

智慧 CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

如果您有 HubSpot專業或企業 帳戶,您可以使用 Active Directory Federation Services (AD FS) 設定單一登入。

要使用 AD FS 登入 HubSpot 帳戶,您必須符合下列要求:

- 活動目錄實例中的所有使用者都必須有電子郵件地址屬性。

- 您使用的是 HubSpotProfessional或Enterprise帳戶。

- 您有一台執行 Windows Server 2008、2012 或 2019 的伺服器。

請注意: 此設定過程應由擁有在您的身份提供者帳戶中建立應用程式經驗的 IT 管理員完成。進一步瞭解如何設定 HubSpot 的 SSO。

開始之前

在您開始之前,請注意您的 HubSpot 帳戶的以下兩個值,以便使用 Microsoft AD FS 設定 SSO:

- 在你的 HubSpot 帳戶中,點擊頂端導覽列中的settings「設定圖示」。

- 在左側欄上,按一下安全性。

- 在登入索引標籤下,在設定單一登入 (SSO)區段中,按一下設定。

- 在「設定單一登入 」滑動面板中,按一下Microsoft AD FS 索引標籤。

- 注意Audience URI(服務供應商實體 ID) 和Sign on URL、ACS、Recipient 或 Redirect值,因為您需要在設定過程中將它們新增至 Microsoft AD FS。

1.新增信賴憑證者信賴 (RPT)

開啟 Active Directory Federation Services (AD FS) 管理員:

- 在AD FS 管理員中,開啟信賴方信任 (RPT) 資料夾。

- 在右側功能表中,選擇「新增信賴憑證方信賴」....。

- 在Add Relying Party Trust Wizard 對話方塊 中,按一下Start(開始 )以新增 RPT。

- 在Select Data Source(選取資料來源 )畫面中,選擇Enter data about the relying party manually(手動輸入關於信賴方的資料)。

- 按一下下一步 >。

- 在Display name(顯示名稱 )欄位中,輸入信託名稱 - 這是用於內部用途,因此請務必使用容易辨識的名稱。

- 按一下下一步 >。

- 在Configure Certificate(配置憑證) 螢幕中,保留預設設定,然後按一下Next >(下一步)。

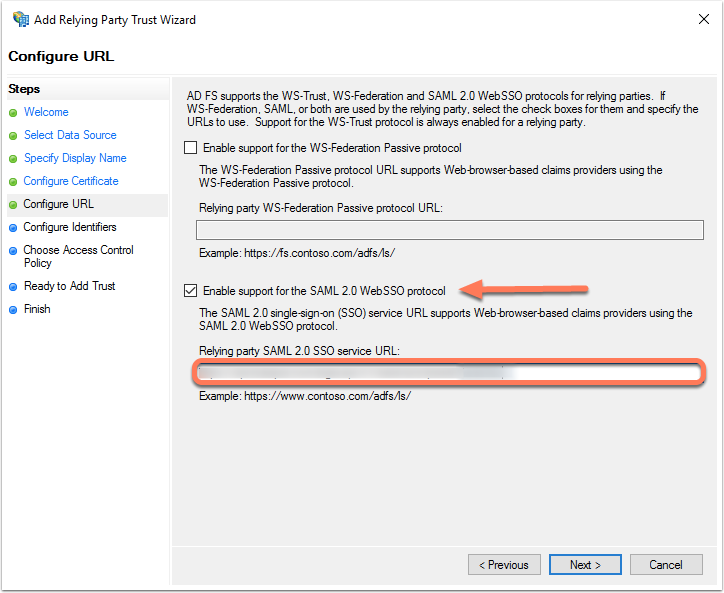

- 選取啟用 SAML 2.0 WebSSO 通訊協定支援 核取方塊。在信賴方 SAML 2.0 SSO 服務 URL 欄位中,輸入 HubSpot 帳戶中的登入 URL、ACS、接收者或重定向URL。

- 按一下下一步 >。

- 在信賴憑證方信任識別碼 欄位:

-

- 輸入您 HubSpot 帳戶中的Audience URI (Service Provider Entity ID)值。

- 輸入https://api.hubspot.com,然後按一下新增。

- 按一下下一步 >。

- 在「選擇存取控制政策 」視窗中,選擇「允許所有人」,然後按一下下一步 >。

- 檢視您的設定,然後按一下下一步 >。

- 按一下關閉。

2.建立索賠規則

在設定您的索賠規則之前,請確定您使用者的電子郵件地址與他們的 HubSpot 使用者電子郵件地址相符。如果您的 UPN 是電子郵件地址的形式,您可以使用其他識別碼,例如使用者主要名稱 (UPN)。為了讓 AD FS 的單點登入運作,nameID 需要以電子郵件地址的形式,才能與 HubSpot 使用者相符。

- 在Claims Rule 視窗中,按一下Add Rule。

- 按一下Claim rule template 下拉式功能表,然後選擇Send LDAP Attributes as Claims。

- 按一下下一步 >。

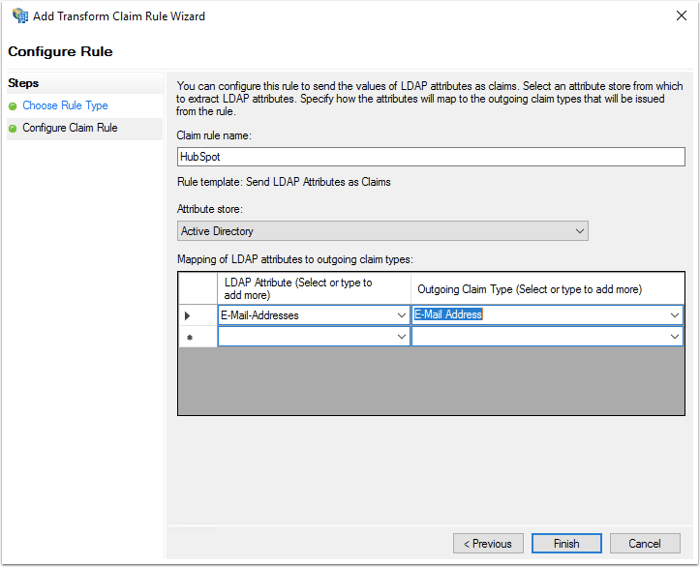

- 在Configure Claim Rule 畫面上:

-

- 在Claim rule name(索賠規則名稱 )欄位中,輸入規則名稱。

- 按一下屬性儲存 下拉式功能表,然後選擇Active Directory。

- 在LDAP 屬性對應表中 ,對應下列內容:

- 在LDAP 屬性 欄中,按一下下拉功能表 並選擇電子郵件位址。

- 在Outgoing ClaimType 列中,按一下下拉功能表並選擇電子郵件位址。

- 按一下完成。

接下來,設定「轉換傳入索賠」規則:

- 按一下新增規則。

- 按一下Claim rule template(索賠規則範本 )下拉式功能表 ,然後選擇Transform an Incoming Claim(轉換傳入索賠)。

- 按一下下一步 >。

- 在Configure Claim Rule(設定索賠規則 )畫面:

-

- 輸入索賠規則名稱。

- 按一下Incoming claim type(傳入索賠類型) 下拉式功能表,然後選擇E-Mail Address(電子郵件地址)。

- 按一下寄出索賠類型 下拉式功能表,並選取名稱 ID。

- 按一下傳出名稱 ID 格式 下拉式功能表,並選擇電子郵件。

- 按一下完成 以新增新規則。

- 按一下確定 以新增兩條新規則。

3.調整信任設定

- 在「回覆方信任」資料夾中,從「行動 」側邊欄功能表選擇「內容」。

- 按一下Advanced (進階 ) 索引標籤,確定SHA-256 已指定為安全雜湊演算法。

雖然 SHA-256 和 SHA-1 都受支援,但建議使用 SHA-256。

4.找到您的 PEM 格式 x509 憑證

若要存取您的 PEM 格式 x509 憑證,請

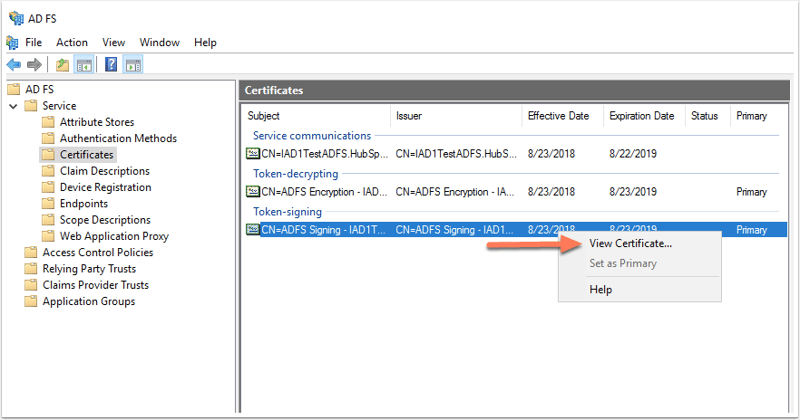

- 導覽到AD FS 管理視窗。在左側功能表中,導覽到服務 > 憑證。

- 找到令牌簽章憑證 。右鍵按一下憑證,然後選取檢視憑證。

- 在對話方塊中,按一下詳細資料 索引標籤。

- 按一下複製到檔案。

- 在開啟的憑證匯出視窗 中,按一下下一步。

- 選擇Base-64 編碼的 X.509 (.CER) ,然後按一下下一步。

- 為匯出的檔案命名,然後按一下下一步。

- 按一下完成以完成 匯出。

- 找到您剛剛匯出的檔案,並使用文字編輯器(如記事本)開啟它。

- 複製檔案內容。

5.在 HubSpot 中完成設定

- 登入您的 HubSpot 帳戶。

- 在你的 HubSpot 帳戶中,點擊頂端導覽列中的settings「設定圖示」。

- 在左側欄上,按一下安全性。

- 在登入索引標籤下的設定單一登入 (SSO)區段,按一下設定。

- 在「設定單一登入 」滑動面板中,按一下Microsoft AD FS 索引標籤。

- 將檔案內容貼入X.509 憑證欄位。

- 返回 AD FS 管理員。

- 在左側功能表中,選擇Endpoints 資料夾。

- 搜尋 SSO 服務端點和實體 URL。SSO 服務 URL 通常以「adfs/services/ls」結束,而實體 URL 則以「adfs/services/trust」結束。

- 返回 HubSpot。在Identity provider Identifier 或 Issuer 欄位,輸入實體 URL。

- 在Identity Provider Single Sign-On URL 欄位,輸入 SSO 服務 URL。

- 按一下驗證。

請注意:如果您在 HubSpot 設定單一登入時收到錯誤,請檢查您裝置上的事件檢視器記錄,查看錯誤訊息。如果您無法排除錯誤訊息,請聯絡HubSpot 支援。

Account Security

你的意見回饋對我們相當重要,謝謝。

此表單僅供記載意見回饋。了解如何取得 HubSpot 的協助。