- Tietämyskanta

- Tili ja asetukset

- Tilin turvallisuus

- Yksittäisen kirjautumisen (SSO) määrittäminen Active Directory Federation Services (AD FS) -palvelun avulla.

Yksittäisen kirjautumisen (SSO) määrittäminen Active Directory Federation Services (AD FS) -palvelun avulla.

Päivitetty viimeksi: 3 marraskuuta 2025

Saatavilla minkä tahansa seuraavan Tilauksen kanssa, paitsi jos toisin mainitaan:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Jos sinulla on HubSpot Professional- tai Enterprise-tili , voit määrittää kertakirjautumisen Active Directory Federation Services (AD FS) -palvelun avulla.

Jotta voit käyttää AD FS:ää HubSpot-tilillesi kirjautumiseen, sinun on täytettävä seuraavat vaatimukset:

- Kaikilla Active Directory -instanssisi käyttäjillä on oltava sähköpostiosoiteattribuutti.

- Käytät HubSpot Professional- tai Enterprise-tiliä.

- Sinulla on palvelin, jossa on Windows Server 2008, 2012 tai 2019.

Huomaa: tämä asennusprosessi tulisi tehdä IT-ylläpitäjän, jolla on kokemusta sovellusten luomisesta identiteetin tarjoajan tililläsi. Lisätietoja SSO:n määrittämisestä HubSpotin kanssa.

Ennen kuin aloitat

Ennen kuin aloitat, ota huomioon seuraavat kaksi arvoa HubSpot-tililtäsi SSO:n määrittämiseksi Microsoft AD FS:n avulla:

- Napsauta HubSpot-tilisi ylänavigointipalkin settings asetuskuvaketta.

- Napsauta vasemmassa sivupalkissa Security (Turvallisuus).

- Napsauta Login-välilehden Set up single sign-on (SSO) -osiossa Set up (Määritä).

- Napsauta Set up Single sign-on -liukupaneelissa Microsoft AD FS -välilehteä.

- Ota huomioon sekä Audience URI (Service Provider Entity ID) että Sign on URL, ACS, Recipient tai Redirect -arvot, sillä ne on lisättävä Microsoft AD FS:ään asennusprosessin aikana.

1. Lisää Relying Party Trust (RPT).

Avaa Active Directory Federation Services (AD FS) -hallinta:

- Avaa AD FS -hallinnassa Relying Party Trusts (RPT ) -kansio.

- Valitse oikean sivupalkin valikosta Add Relying Party Trust.....

- Lisää uusi RPT valitsemalla Add Relying Party Trust Wizard -valintaikkunassa Start .

- Valitse Select Data Source (Valitse tietolähde ) -näytössä Enter data about the relying party manually (Syötä luotettavan osapuolen tiedot manuaalisesti).

- Napsauta Seuraava >.

- Kirjoita Display name (Näyttönimi ) -kenttään nimi luottamukselle - tämä on sisäistä käyttöä varten, joten varmista, että annat sille nimen, joka on helposti tunnistettavissa.

- Napsauta Seuraava >.

- Configure Certificate (Määritä varmenne ) -näytössä jätä oletusasetukset ennalleen ja napsauta sitten Next > (Seuraava >).

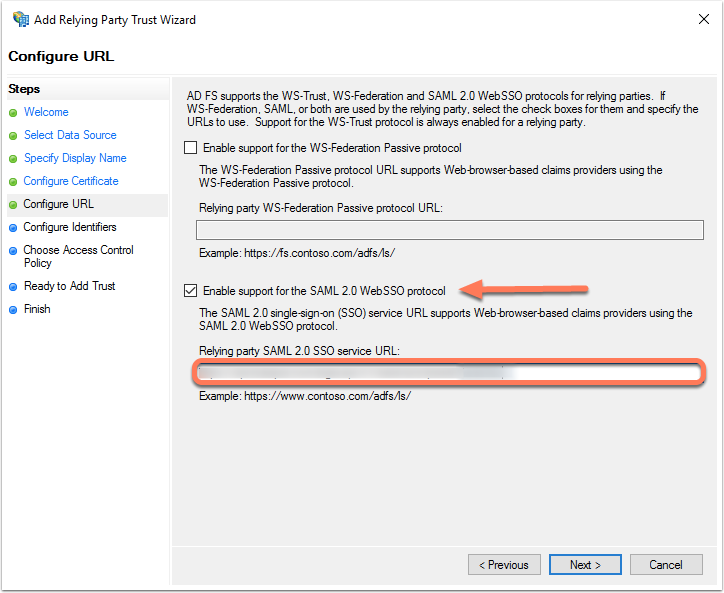

- Valitse Enable Support for the SAML 2.0 WebSSO protocol -valintaruutu. Kirjoita Relying party SAML 2.0 SSO service URL -kenttään HubSpot-tilisi kirjautumis-, ACS-, vastaanottaja- tai uudelleenohjaus-URL.

- Napsauta Seuraava >.

- Relying party trust identifier -kentässä:

-

- Kirjoita HubSpot-tililtäsi saatu Audience URI (Service Provider Entity ID) -arvo.

- Kirjoita https://api.hubspot.com ja napsauta sitten Add (Lisää).

- Napsauta Seuraava >.

- Valitse Choose an access control policy -ikkunassa Permit everyone ja napsauta sitten Next >.

- Tarkista asetukset ja napsauta sitten Seuraava >.

- Napsauta Sulje.

2. Luo väittämiä koskevat säännöt

Varmista ennen korvaussääntöjen luomista, että käyttäjien sähköpostiosoitteet vastaavat HubSpot-käyttäjien sähköpostiosoitteita. Voit käyttää muita tunnisteita, kuten User Principal Name (UPN), jos UPN:t ovat sähköpostiosoitteen muodossa. Jotta kertakirjautuminen AD FS:n kanssa toimisi, nameID:n on oltava sähköpostiosoitteen muodossa, jotta se vastaisi HubSpot-käyttäjää.

- Napsauta Claims Rule -ikkunassa Add Rule (Lisää sääntö) -painiketta.

- Napsauta Claim rule template -pudotusvalikkoa ja valitse Send LDAP Attributes as Claims.

- Napsauta Seuraava >.

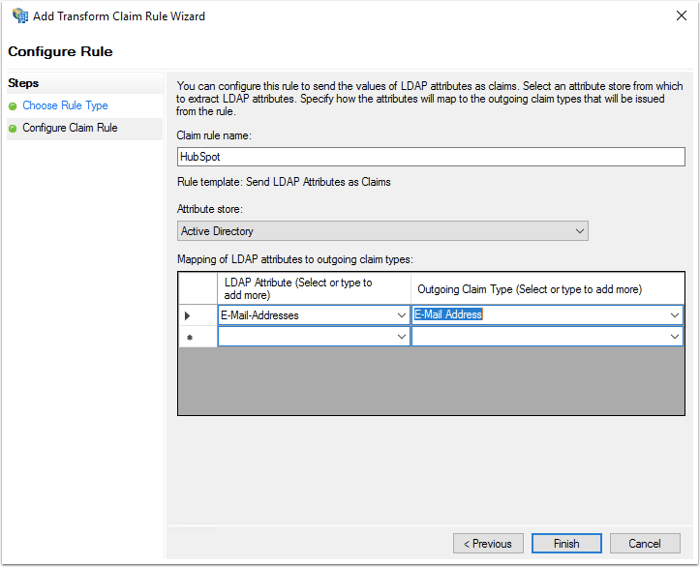

- Configure Claim Rule (Määritä vaatimussääntö ) -näytössä:

-

- Kirjoita Claim rule name (Vaatimussäännön nimi ) -kenttään säännön nimi.

- Napsauta avattavaa Attribuuttivarasto -valikkoa ja valitse Active Directory.

- Kartoita LDAP-attribuuttien kartoitus -taulukossa seuraavat tiedot:

- Napsauta LDAP-attribuutti-sarakkeessa pudotusvalikkoa ja valitse Sähköpostiosoitteet.

- Napsauta Outgoing ClaimType-sarakkeessa pudotusvalikkoa ja valitse Sähköpostiosoite.

- Napsauta Finish (Valmis).

Määritä seuraavaksi Transform an Incoming Claim -sääntö:

- Napsauta Add Rule (Lisää sääntö).

- Napsauta Claim rule template -pudotusvalikkoa ja valitse Transform an Incoming Claim.

- Napsauta Seuraava >.

- Configure Claim Rule (Määritä korvausvaatimuksen sääntö ) -näytössä:

-

- Anna korvaussäännön nimi.

- Napsauta Incoming claim type (Saapuvan saatavan tyyppi ) -pudotusvalikkoa ja valitse E-Mail Address (Sähköpostiosoite).

- Napsauta lähtevän korvausvaatimuksen tyyppi -pudotusvalikkoa ja valitse nimitunnus.

- Napsauta Outgoing Name ID format (Lähtevän nimitunnuksen muoto ) -pudotusvalikkoa ja valitse Sähköposti.

- Lisää uusi sääntö napsauttamalla Finish (Valmis ).

- Lisää molemmat uudet säännöt valitsemalla OK .

3. Säädä luottamusasetuksia

- Valitse Replying Party Trusts -kansiossa sivupalkin Toiminnot-valikosta Ominaisuudet.

- Napsauta Lisäasetukset-välilehteä ja varmista, että SHA-256 on määritetty turvalliseksi hash-algoritmiksi.

Vaikka sekä SHA-256 että SHA-1 ovat tuettuja, SHA-256 on suositeltava.

4. Etsi PEM-muotoinen x509-varmenne.

Pääset käsiksi PEM-muotoiseen x509-varmenteeseesi:

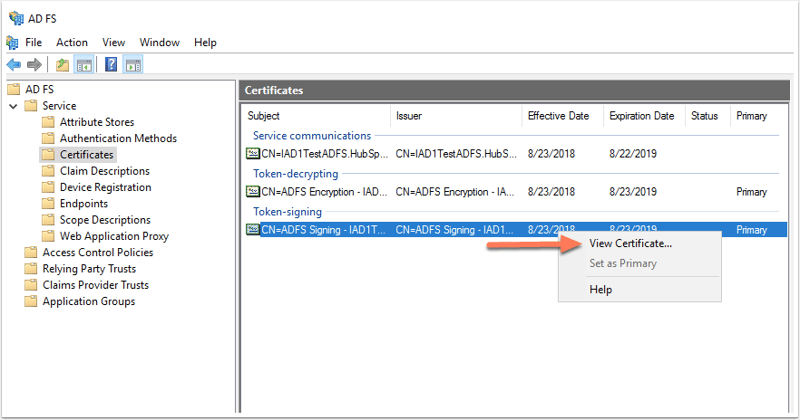

- Siirry AD FS:n hallintaikkunaan. Siirry vasemmanpuoleisen sivupalkin valikosta kohtaan Palvelut > Varmenteet.

- Etsi Token signing -varmenne. Napsauta varmentetta hiiren kakkospainikkeella ja valitse Näytä varmenne.

- Napsauta valintaikkunassa Tiedot-välilehteä .

- Valitse Kopioi tiedostoon.

- Napsauta avautuvassa Varmenteen vienti -ikkunassa Seuraava.

- Valitse Base-64-koodattu X.509 (.CER) ja napsauta sitten Seuraava.

- Anna tiedoston viennille nimi ja napsauta sitten Seuraava.

- Viimeistele vienti napsauttamalla Finish (Valmis ).

- Etsi juuri viemäsi tiedosto ja avaa se tekstieditorilla, kuten Notepadilla.

- Kopioi tiedoston sisältö.

5. Viimeistele asetukset HubSpotissa

- Kirjaudu sisään HubSpot-tilillesi.

- Napsauta HubSpot-tilisi ylänavigointipalkin settings asetuskuvaketta.

- Napsauta vasemmassa sivupalkissa Security (Turvallisuus).

- Napsauta Login-välilehdellä kohdassa Set up single sign-on (SSO) (Yksittäisen kirjautumisen (SSO) määrittäminen ) kohtaa Set up (Määritä).

- Napsauta Set up Single sign-on -liukupaneelissa Microsoft AD FS -välilehteä.

- Liitä tiedoston sisältö X.509 Certificate-kenttään.

- Palaa AD FS -hallintaan.

- Valitse vasemman sivupalkin valikosta Endpoints-kansio .

- Etsi SSO-palvelun päätepiste ja kokonaisuuden URL-osoite. SSO-palvelun URL-osoite päättyy yleensä "adfs/services/ls" ja entiteetin URL-osoite "adfs/services/trust".

- Palaa HubSpotiin. Kirjoita Identity provider Identifier or Issuer -kenttään entiteetin URL-osoite.

- Kirjoita SSO-palvelun URL-osoite Identity Provider Single Sign-On URL -kenttään.

- Napsauta Verify (Vahvista).

Huomaa: Jos saat virheen määritettäessä kertakirjautumista HubSpotissa, tarkista virheilmoitus laitteesi tapahtumailmoituslokeista. Jos et pysty selvittämään virheilmoitusta, ota yhteyttä HubSpotin tukeen.