- Wissensdatenbank

- Account & Setup

- Account-Sicherheit

- Single-Sign-On (SSO) mithilfe von Active Directory Federation Services (ADFS) einrichten

Single-Sign-On (SSO) mithilfe von Active Directory Federation Services (ADFS) einrichten

Zuletzt aktualisiert am: 3 November 2025

Mit einem der folgenden Abonnements verfügbar (außer in den angegebenen Fällen):

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Intelligentes CRM – Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Wenn Sie über einen HubSpot Professional - oder Enterprise-Account verfügen, können Sie Single-Sign-On mithilfe von Active Verzeichnis Federation Services (AD FS) einrichten.

Um sich mit AD FS bei Ihrem HubSpot Account anzumelden, müssen Sie die folgenden Voraussetzungen erfüllen:

- Alle Benutzer in Ihrer Active Directory-Instanz müssen über ein E-Mail-Adressenattribut verfügen.

- Sie verwenden einen HubSpot Professional - oder Enterprise-Account .

- Sie haben einen Server mit Windows Server 2008, 2012 oder 2019.

Bitte beachten Sie: tDieser Einrichtungsprozess sollte von einem IT-Administrator durchgeführt werden, der Erfahrung mit der Erstellung von Anwendungen in Ihrem Identity Provider Account hat. Erfahren Sie mehr über und die Einrichtung von SSO mit HubSpot.

Vor dem Start

Bevor Sie beginnen, notieren Sie sich die folgenden beiden Werte aus Ihrem HubSpot Account, um SSO mit Microsoft AD FS einzurichten:

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Klicken Sie in der linken Seitenleiste auf Sicherheit.

- Klicken Sie auf der Registerkarte Anmeldung im Abschnitt Single-Sign-On (SSO ) einrichten auf Einrichten.

- Klicken Sie im Einblendbereich Single-Sign-On einrichten auf die Registerkarte Microsoft AD FS .

- Notieren Sie sich sowohl die Werte Audience URI (Service Provider Entity ID) als auch Sign on URL, ACS, Recipient oder Redirect, da Sie diese während des Einrichtungsprozesses zu Microsoft AD FS hinzufügen müssen.

1. Eine Vertrauensstellung der vertrauenden Seite hinzufügen

Öffnen Sie Ihren Active Directory Federation Services (AD FS) Manager:

- Öffnen Sie in Ihrem AD FS Manager den Ordner Relying Party Trusts (RPT) .

- Wählen Sie im rechten Seitenleistenmenü „Add Relying Party Trust..“ aus.

- Klicken Sie im Dialogfeld „Add Relying Party Trust Wizard“ auf „Start“, um einen neuen Replying Party Trust hinzuzufügen.

- Wählen Sie im Bildschirm „Select Data Source“ die Option „Enter data about the relying party manually“ aus.

- Klicken Sie auf „Next >“.

- Geben Sie in das Feld „Display name“ einen Namen für Ihre Vertrauensstellung ein. Dies ist für interne Zwecke wichtig. Wählen Sie daher einen leicht zu merkenden Namen aus.

- Klicken Sie auf „Next >“.

- Wählen Sie im Bildschirm „Configure Certificate“ die angezeigten Standardeinstellungen aus und klicken Sie dann auf „Next >“.

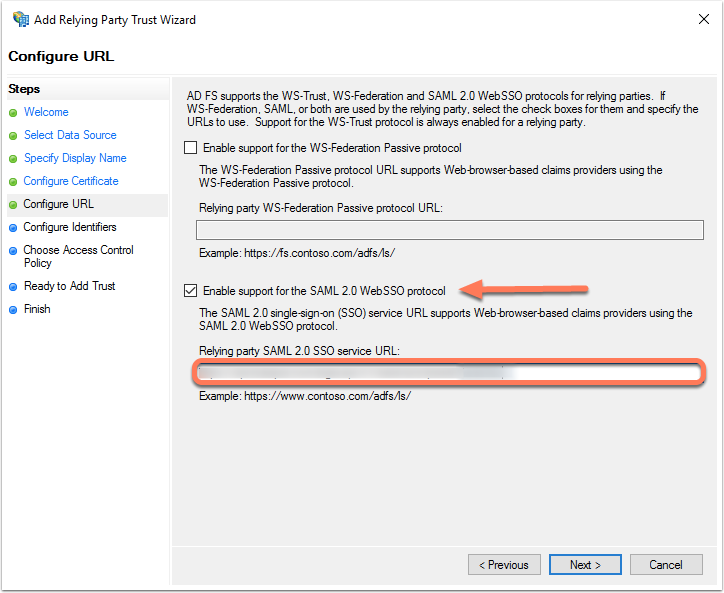

- Aktivieren Sie das Kontrollkästchen „Enable Support for the SAML 2.0 WebSSO protocol“. Geben Sie in das Feld Relying party SAML 2.0 SSO service URL die Sign on URL, ACS, Recipient oder Redirect URL von Ihrem HubSpot Account ein.

- Klicken Sie auf „Next >“.

- Im Feld Vertrauens-ID der vertrauenden Seite:

-

- Geben Sie den Wert Audience URI (Service Provider Entity ID) aus Ihrem HubSpot Account ein.

- Geben Sie https://api.hubspot.com ein und klicken Sie dann auf Hinzufügen.

- Klicken Sie auf „Next >“.

- Wählen Sie im Fenster „Choose an access control policy“ die Option „Permit everyone“ aus und klicken Sie dann auf „Next >“.

- Überprüfen Sie Ihre Einstellungen und klicken Sie dann auf „Next >“.

- Klicken Sie auf „Close“.

2. Anspruchsregeln erstellen

Bevor Sie Ihre Anspruchsregel einrichten, stellen Sie sicher, dass die E-Mail-Adressen Ihrer Benutzer mit ihren HubSpot-Benutzer-E-Mail-Adressen übereinstimmen. Sie können andere IDs wie den Benutzerprinzipalnamen verwenden, wenn Ihre Benutzerprinzipalnamen in Form einer E-Mail-Adresse vorliegen. Damit Single-Sign-On mit AD FS funktioniert, muss die NameID in Form einer E-Mail-Adresse vorliegen, damit sie mit einem HubSpot-Benutzer abgeglichen werden kann.

- Klicken Sie im Fenster „Claims Rule“ auf „Add Rule“.

- Klicken Sie auf das Dropdown-Menü „Claim rule template“ und wählen Sie „Send LDAP Attributes as Claims“ aus.

- Klicken Sie auf „Next >“.

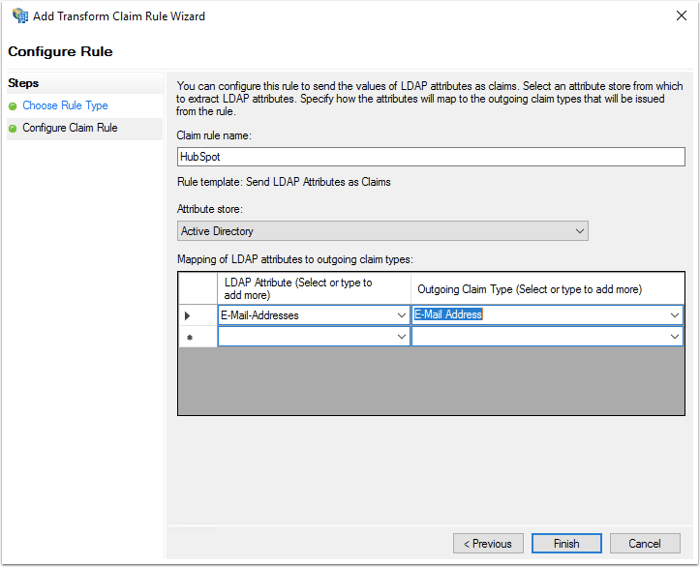

- Gehen Sie im Bildschirm „Configure Claim Rule“ folgendermaßen vor:

-

- Geben Sie im Feld „Claim rule name“ einen Regelnamen ein.

- Klicken Sie auf das Dropdown-Menü „Attribute store“ und wählen Sie „Active Directory“ aus.

- Nehmen Sie in der Tabelle „Mapping of LDAP attributes“ folgende Zuordnungen zu:

- Klicken Sie in der Spalte „LDAP Attribute“ auf das Dropdown-Menü und wählen Sie „Email Addresses“ aus.

- Klicken Sie in der Spalte Outgoing ClaimType auf das Dropdown-Menü und wählen Sie Email Address.

- Klicken Sie auf Fertigstellen.

Legen Sie als Nächstes die Regel „Transform an Incoming Claim“ fest:

- Klicken Sie auf „Add Rule“.

- Klicken Sie auf das Dropdown-Menü „Claim rule template“ und wählen Sie „Transform an Incoming Claim“ aus.

- Klicken Sie auf „Next >“.

- Auf dem Bildschirm Anspruchsregel konfigurieren:

-

- Geben Sie eine Fallregel ein name.

- Klicken Sie auf das Dropdown-Menü „Incoming claim type“ und wählen Sie „E-Mail Address“ aus.

- Klicken Sie auf das Dropdown-Menü „Outgoing claim type“ und wählen Sie „Namen ID“ aus.

- Klicken Sie auf das Dropdown-Menü „Outgoing name ID format“ und wählen Sie „Email (Email“ aus.

- Klicken Sie auf „Finish“, um die neue Regel hinzuzufügen.

- Klicken Sie auf OK , um beide neuen Regeln hinzuzufügen.

3. Vertrauenseinstellungen anpassen

- Wählen Sie im Ordner „Replying Party Trusts“ die Option „Properties“ im Seitenleistenmenü „Actions“ aus.

- Klicken Sie auf die Registerkarte „Advanced“ und stellen Sie sicher, dass „SHA-256“ als sicherer Hash-Algorithmus festgelegt ist.

Obwohl sowohl SHA-256 als auch SHA-1 unterstützt werden, wird SHA-256 empfohlen.

4. Suchen Sie Ihr x509-Zertifikat im PEM-Format

So greifen Sie auf Ihr x509-Zertifikat im PEM-Format zu:

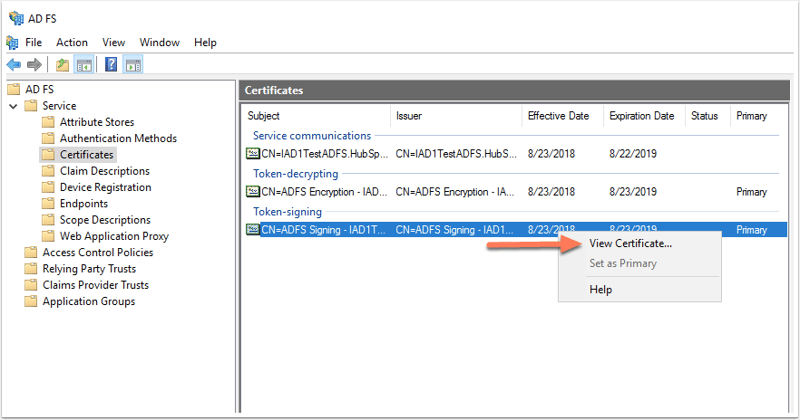

- Navigieren Sie zum Fenster der AD FS-Verwaltung. Navigieren Sie im linken Seitenleistenmenü zu „Services“ > „Certificates“.

- Suchen Sie das Zertifikat „Token signing“. Klicken Sie mit der rechten Maustaste auf das Zertifikat und wählen Sie Zertifikat anzeigen aus.

- Klicken Sie in dem Dialogfeld auf die Registerkarte Details .

- Klicken Sie auf „Copy to File“.

- Klicken Sie im Fenster zum Exportieren des Zertifikats auf „Next“.

- Wählen Sie „Base-64-codiert X.509“ aus und klicken Sie dann auf „Next“.

- Geben Sie Ihrem Dateiexport einen Namen und klicken Sie auf „Next“.

- Klicken Sie auf Fertigstellen , um den Export abzuschließen.

- Suchen Sie die Datei, die Sie gerade exportiert haben, und öffnen Sie sie mit einem Texteditor, zum Beispiel mit Editor.

- Kopieren Sie den Inhalt der Datei.

5. Vervollständigen Sie Ihre Einrichtung in HubSpot

- Melden Sie sich bei Ihrem HubSpot-Account an.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Klicken Sie in der linken Seitenleiste auf Sicherheit.

- Klicken Sie auf der Registerkarte Anmeldung im Abschnitt Single-Sign-On (SSO ) einrichten auf Einrichten.

- Klicken Sie im Einblendbereich Single-Sign-On einrichten auf die Registerkarte Microsoft AD FS .

- Fügen Sie den Inhalt der Datei in das Feld X.509 Zertifikat ein.

- Kehren Sie zu Ihrem AD FS-Manager zurück.

- Wählen Sie im Seitenleistenmenü den Ordner „Endpoints“ aus.

- Suchen Sie nach dem SSO-Dienstendpunkt und der Entitäts-URL. Die SSO-Dienst-URL endet normalerweise mit "adfs/services/ls" und die Entitäts-URL mit "adfs/services/trust".

- Kehren Sie zu HubSpot zurück. Geben Sie im Feld „Identitätsanbieter-ID oder Herausgeber-URL“ die URL des Unternehmens ein.

- Geben Sie im Feld URL des Identity Server für Single-Sign-On die URL des SSO-Diensts ein.

- Klicken Sie auf „Verifizieren“.

Bitte beachten Sie: Wenn Sie bei der Konfiguration von Single Sign-On in HubSpot einen Fehler erhalten, überprüfen Sie die Ereignisanzeigeprotokolle auf Ihrem Gerät auf die Fehlermeldung. Wenn Sie die Fehlermeldung nicht beheben können, wenden Sie sich an HubSpot Support.