- Central de conhecimento

- Conta e configuração

- Segurança da conta

- Configure o Logon único (SSO) usando Active Directory Federation Services (ADFS).

Configure o Logon único (SSO) usando Active Directory Federation Services (ADFS).

Ultima atualização: 3 de Novembro de 2025

Disponível com qualquer uma das seguintes assinaturas, salvo menção ao contrário:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Se você tiver uma conta HubSpot Professional ou Enterprise , poderá configurar o logon único usando o AD FS (Serviços de Federação do Ative Diretory).

Para usar o AD FS para entrar na sua conta da HubSpot, você deve atender aos seguintes requisitos:

- Todos os usuários na sua instância do Active Directory devem ter um atributo de endereço de e-mail.

- Você está usando uma conta HubSpot Professional ou Enterprise.

- Você tem um servidor que executa o Windows Server 2008, 2012 ou 2019.

Observação:este processo de configuração deve ser feito por um administrador de TI com experiência na criação de aplicativos em sua conta do provedor de identidade. Saiba mais sobre a configuração do SSO com o HubSpot.

Antes de começar

Antes de começar, anote os dois valores a seguir da sua conta HubSpot para configurar o SSO usando o Microsoft AD FS:

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- Na barra lateral esquerda, clique em Segurança.

- Na guia Logon , na seção Configurar o SSO (Single Sign-on) , clique em Configurar o SSO.

- No painel deslizante Configurar logon único, clique na guia Microsoft AD FS.

- Anote os valores de URL do Público (ID da Entidade do Provedor de Serviços)e URL de Logon, ACS, Destinatário ou Redirecionamento , pois você precisará adicioná-los ao Microsoft AD FS no processo de configuração.

1. Adicionar a Relying Party Trust (RPT)

Abra o gerenciador do AD FS:

- No gerenciador do AD FS, abra a pasta Terceiras partes confiáveis (RPT) .

- No menu da barra lateral à direita, selecione Adicionar uma terceira parte confiável.

- Na caixa de diálogo Assistente para Adicionar uma terceira parte confiável, clique em Iniciar para adicionar uma nova RPT.

- Na tela Selecionar fonte de dados, selecione Inserir dados sobre a parte confiável manualmente.

- Clique em Próximo >.

- No campo Nome de exibição, insira um nome de confiança (isso é para fins internos), portanto, certifique-se de que o nome seja algo fácil de reconhecer.

- Clique em Próximo >.

- Na tela Configurar certificado, deixe as configurações padrão como estão, depois clique em Próximo >.

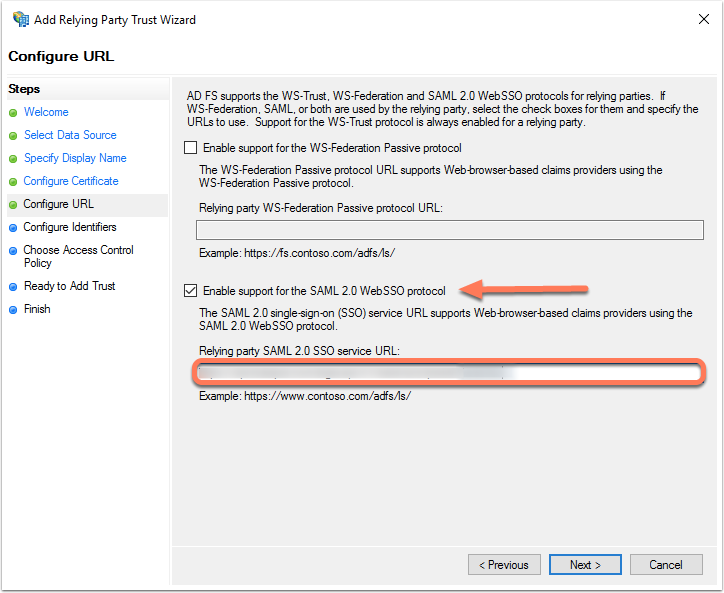

- Marque a caixa de seleção Ativar suporte para o protocolo SAML 2.0 WebSSO. No campo URL do serviço SAML 2.0 SSO da terceira parte confiável, digite o URL de Logon, ACS, Destinatário ou URL de Redireciono da sua conta HubSpot.

- Clique em Próximo >.

- No campo Identificador do objeto de confiança da terceira parte confiável:

-

- Insira o valor da URI (ID da Entidade do Provedor de Serviços) do Público de sua conta HubSpot.

- Digite https://api.hubspot.com e clique em Adicionar.

- Clique em Próximo >.

- Na janela Escolher uma política de controle de acesso, selecione Permitir todos, depois clique em Próximo >.

- Revise suas configurações e clique em Próximo >.

- Clique em Fechar.

2. Criar regras de solicitações

Antes de configurar sua regra de reclamações, certifique-se de que os endereços de e-mail de seus usuários correspondam aos endereços de e-mail de usuários do HubSpot. Você pode usar outros identificadores, como o User Principal Name (UPN), se seus UPNs estiverem na forma de um endereço de e-mail. Para que o logon único com o AD FS funcione, o nameID precisa estar na forma de um endereço de email para corresponder a um usuário do HubSpot.

- Na janela Regra de solicitações, clique em Adicionar regra.

- Clique no menu suspenso Modelo de regra de solicitação e selecione Enviar atributos de LDAP como solicitações.

- Clique em Próximo >.

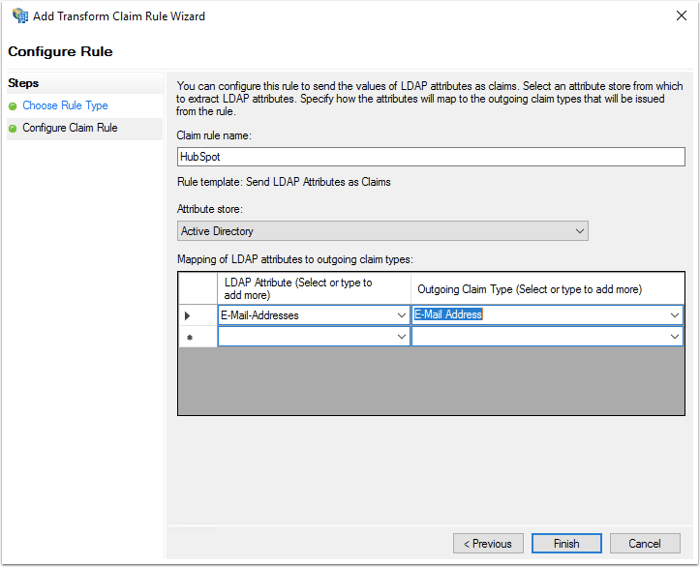

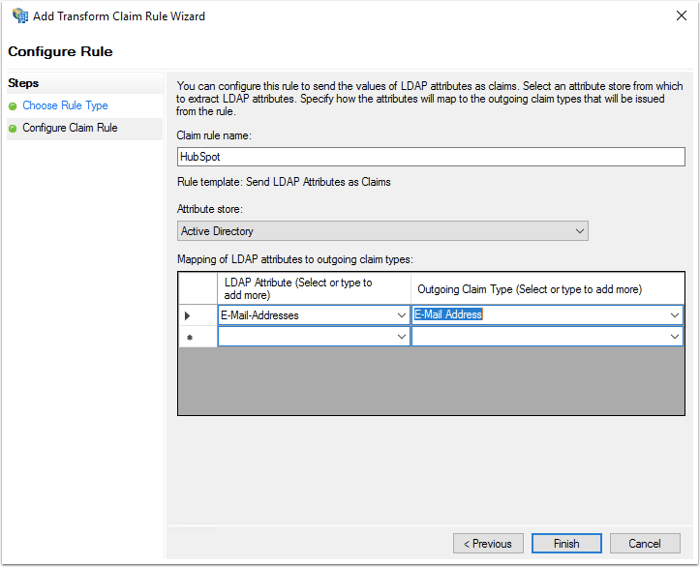

- Na tela Configurar regra de solicitação:

-

- No campo Nome da regra de solicitação, insira um nome de regra.

- Clique no menu suspenso Loja de atribuição e selecione Active Directory.

- Na tabela Mapeamento de atributos de LDAP, mapeie o seguinte:

- Na coluna Atributo de LDAP, clique no menu suspenso e selecione Endereços de e-mail.

- Na coluna Tipo de Declaração de Saída, clique no menu suspenso e selecione GerenciarEndereçoDeEmail.

- Clique em Concluir.

Em seguida, configure a regra Converter uma solicitação de recebida:

- Clique em Adicionar regra.

- Clique no menu suspenso Modelo de regra de solicitação e selecione Transformar uma solicitação de entrada.

- Clique em Próximo >.

- Na tela Configurar Regra de Declaração:

-

- Insira um nome da regra de solicitação.

- Clique no menu suspenso Tipo de solicitação de entrada e selecione Endereço de e-mail.

- Clique no menu suspenso Tipo de solicitação de saída e selecione ID do nome.

- Clique no menu suspenso Formato de ID do nome de saída e selecione E-mail.

- Clique em Concluir para adicionar a nova regra.

- Clique em OK para adicionar as duas novas regras.

3. Ajuste as configurações de confiança

- Na pasta Resposta às partes confiáveis, selecione Propriedades no menu da barra lateral Ações.

- Clique na guia Avançado e certifique-se de que o SHA-256 esteja especificado como o algoritmo de hash seguro.

Embora ambos os SPIA-256 e SA-1 sejam compatíveis, SA-256 é recomendado.

4. Localize seu certificado x509 no formato PEM

Para acessar seu formato do PEM x509 certifique-se:

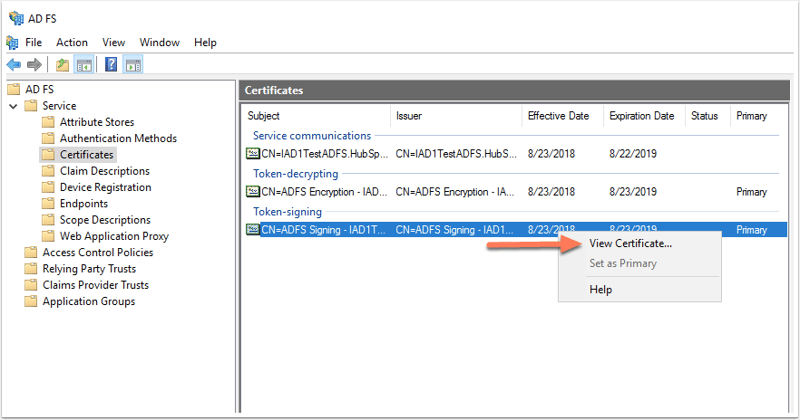

- Acesse a janela de gerenciamento do AD FS. No menu da barra lateral esquerda, acesse Serviços > Certificados.

- Localize o certificado de Assinatura do token. Clique com o botão direito do mouse no certificado e selecione Exibir Certificado.

- Na caixa de diálogo, clique na guia Detalhes.

- Clique em Copiar para arquivo.

- Na janela Exportação de certificado exibida, clique em Avançar.

- Selecione X.509 codificado na base 64 (.CER), em seguida, clique em Próximo.

- Nomeie a exportação do arquivo e clique em Próximo.

- Clique em Concluir para concluir a exportação.

- Localize o arquivo que você acabou de exportar e abrir usando um editor de texto, como o Bloco de Notas.

- Copiar o conteúdo do arquivo.

5. Conclua sua configuração no HubSpot

- Entre em sua conta da HubSpot.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- Na barra lateral esquerda, clique em Segurança.

- Na guia Logon , na seção Configurar o SSO (Single Sign-on) , clique em Configurar o SSO.

- No painel deslizante Configurar logon único, clique na guia Microsoft AD FS.

- Cole o conteúdo do arquivo no campo Certificado X.509.

- Retornar ao seu gerenciador do AD FS

- No menu da barra lateral esquerda, selecione a pasta Endpoints.

- Procure o ponto final do serviço SSO e a URL da entidade. A URL do serviço SSO geralmente termina em "adfs/services/ls" e a URL da entidade termina em "adfs/services/trust".

- Retorne ao HubSpot. No campo Identificador ou emissor do provedor de identidades, insira a URL da entidade.

- No campo URL de Signon Único do Provedor de Identidade, informe o URL do serviço SSO.

- Clique em Verificar.

Observe: se você receber um erro ao configurar o logon único no HubSpot, verifique os logs do visualizador de eventos em seu dispositivo para ver a mensagem de erro. Se você não conseguir solucionar o problema da mensagem de erro, consulte o Suporte a HubSpot de contato .