- ナレッジベース

- コンテンツ

- ウェブサイト/ランディングページ

- シングルサインオン(SSO)をセットアップして非公開コンテンツにアクセスする

シングルサインオン(SSO)をセットアップして非公開コンテンツにアクセスする

更新日時 2025年10月29日

以下の 製品でご利用いただけます(別途記載されている場合を除きます)。

-

Service Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

シングルサインオン(SSO)は、1つのユーザー名とパスワードを使って、さまざまなアプリケーションに安全にログインするための方法です。非公開コンテンツにSSOを使用することで、非公開コンテンツへのアクセスが合理化され、コンテンツへのアクセスを内部の訪問者に限定することが可能になります。

あなたのチームのIT管理者が、Google、OktaなどのIDサービスアカウント上にHubSpotアプリケーションを設定できます。あなたの組織内でIDプロバイダーアカウント内のHubSpotアプリへのアクセスを付与されたメンバーは、SSOを使ってサインインして非公開コンテンツを表示できます。

HubSpotアカウントでのセグメントメンバーシップ に基づいて、特定のコンテンツにアクセスできる個人をさらに絞り込むことができます。セグメントメンバーシップ別にコンテンツにアクセスするには、チームの各メンバーがHubSpotアカウントに登録された コンタクトレコード を持っている必要があります。

注:2025年2月5日付けで、新規のJWTアプリケーションにSSOを使用する機能の提供は終了しました。この日付より前にSSO用に構築されたJWTベースのアプリケーションは影響を受けません。今後は、代わりにOpen ID Connect(OIDC)アプリケーションの使用が推奨されます。

始める前に

この機能を使い始める前に、あらかじめ必要となる手順と、この機能の使用に伴う制限事項と潜在的な結果について十分に理解しておいてください。

要件を理解する

- このセットアッププロセスは、IDプロバイダーアカウントでアプリケーションを作成した経験を持ち、HubSpotで ウェブサイトの設定を編集する権限 が付与されているIT管理者が実施する必要があります。

- IDプロバイダーアカウントごとに、HubSpotでホスティングされている1つのサブドメインについてSSOを設定できます。最適な結果を得るためには、1つのサブドメインをSSOメンバーシップ専用にすることをおすすめします。

制限事項と考慮事項を理解する

- 非公開コンテンツのSSOは、次のタイプのコンテンツに使用できます。

- Content HubのProfessionalおよびEnterpriseアカウントでは、ブログ、ランディングページ、ウェブサイトページに対するSSOを設定できます。

- Service HubのProfessionalおよびEnterpriseアカウントでは、ナレッジベース記事およびカスタマーポータルに対するSSOを設定できます。

- SSOを必要とする非公開コンテンツの通知Eメールとログインページは、HubSpotの非公開コンテンツ設定ではなく、ご利用のIDプロバイダーアカウントによって処理されます。

- SSOを必要とする非公開コンテンツは検索エンジンによってクロールされず、アクセス権限が付与されているログイン済みコンタクトに対してのみ表示されます。

- 画像やフォームなどのページアセットは、ページの一部としてアクセスする場合にのみSSOを必要とします。アセット自体へのURLが個別に提供されている場合は、アクセスに SSOは必要ありません。ファイルツールでアセットのURLの共有範囲を設定する方法の詳細をご確認ください。

- メンバー 登録が必要だったドメインでSSOを有効にすると、SSOでは元のメンバーシップ セグメントが使用されます。SSOを再びオフにすると、コンテンツは同じ セグメントのメンバー登録を求める状態に戻ります。

IDプロバイダーアカウントでHubSpot非公開コンテンツに対するSSOをセットアップする

HubSpotでホスティングされる非公開コンテンツに対するSSOをセットアップするために、IT管理者はHubSpotコンテンツアクセスのための新しいアプリを作成することになります。このプロセスを完了するには、IT管理者がHubSpotの非公開コンテンツ設定に含まれている値を参照します。

IDサービスに新しいアプリを追加するために必要な手順とフィールドは、状況に応じて異なる場合があります。非公開コンテンツのSSOをセットアップするための一般的な手順は、以下のとおりです。

SAMLベースのアプリケーションを対象にSSOを設定する

IDプロバイダーアカウントでHubSpot非公開コンテンツの新しいSAMLアプリを作成するには、次の手順に従います。

- IDプロバイダーアカウントにログインします。

- IDプロバイダーアカウント内のアプリに移動します。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左サイドバーのメニューから、[コンテンツ]>[非公開コンテンツ]の順に進みます。

- ページの上部にある[編集するドメインを選択]ドロップダウンメニューをクリックし、サブドメインを選択します。

- [シングルサインオン(SSO)]セクションにある、[SSOをセットアップ]をクリックします。

- 右側のパネルから[認証プロトコル]ドロップダウンメニューをクリックし、[SAML]を選択します。

- 右側のパネルの [ステップ1 ]セクションで、[ オーディエンスURL](サービスプロバイダーエンティティーID) と[ サインオンURL]、[ACS]、[受信者]、[リダイレクト]のいずれかをコピーします。

- IDプロバイダーアカウントで、次の操作を行います。

- HubSpotからコピーした オーディエンスURL(サービスプロバイダーエンティティーID) とサインオン URL、ACS、受信者、リダイレクト を該当するフィールドに貼り付けます。

- IDプロバイダーのIDまたは発行者URL、 IDプロバイダーのシングルサインオンURL、 X.509証明書のIDをコピーします。

- HubSpotアカウントの [ステップ2 ]セクションで、 IDプロバイダーのIDまたは発行者URL、 IDプロバイダーのシングルサインオンURL、 およびX.509証明書の値を対応するフィールドに貼り付けます。XMLファイルをアップロードしてフィールドに入力することもできます。

- [認証]をクリックします。

- 認証プロセスが完了したら、[非公開コンテンツ]設定で、ドメインの シングルサインオンが有効になっていることを確認します。

OpenID Connect(OIDC)アプリケーションのSSOの設定

IDサービスアカウント上にHubSpot非公開コンテンツの新しいOpenID Connect(OIDC)アプリを作成するには、次の操作を行います。

- IDプロバイダーアカウントにログインします。

- IDプロバイダーアカウント内のアプリに移動します。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左サイドバーのメニューから、[コンテンツ]>[非公開コンテンツ]の順に進みます。

- ページの上部にある[編集するドメインを選択]ドロップダウンメニューをクリックし、サブドメインを選択します。

- [シングルサインオン(SSO)]セクションにある、[SSOをセットアップ]をクリックします。

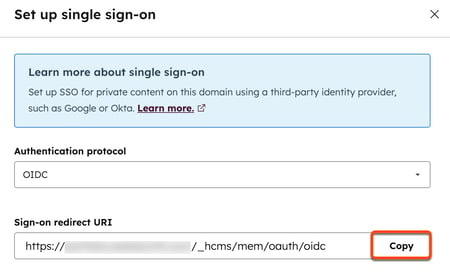

- 右側のパネルから[認証プロトコル]ドロップダウンメニューをクリックし、[OIDC]を選択します。

- [サインオンのリダイレクトURI]の横にある[コピー]をクリックして、値をクリップボードにコピーします。

- IDプロバイダーアカウントで、[サインオンリダイレクトURI]フィールドからコピーした 値 を追加します。その後、次のフィールドの値を集めます。

-

- クライアントシークレット

- クライアントID

- サービス側の認証エンドポイント

- サービス側のトークンエンドポイント

-

- HubSpotアカウントで、IDプロバイダーアカウントから収集した 値 を入力します。

- [認証]をクリックします。

- 確認プロセスが完了したら、[非公開コンテンツ]設定内で、ドメインのシングルサインオンがオンになっていることが分かります。

コンテンツのSSOを有効にする

非公開コンテンツに対してSSOを必須にするには、次の2つのオプションがあります。

- 非公開 - シングルサインオン(SSO)が必要:ご使用のIDサービス上の組織の中でHubSpotアプリへのアクセスを付与された全員が、SSO経由でログインして、非公開コンテンツを表示できます。

- 非公開 - シングルサインオン(SSO)必須、セグメントあり: IDプロバイダー組織のユーザーであり、特定の セグメントメンバーシップ にも登録されているユーザーは、SSOでサインインして非公開コンテンツを表示できます。これらのユーザーはIDプロバイダーアカウント内のHubSpotアプリケーションに対するアクセス権を持っている必要がありますが、HubSpotアカウント内のユーザーである必要はありません。

ブログに対してSSOを必須にする

IDプロバイダーアカウント内で接続したサブドメインでホスティングされているブログに対してSSOを必須にします。特定のブログに対してSSOを有効にすると、そのブログで公開されるすべてのブログ記事が影響を受けます。特定のブログ記事に対してSSOを必須にすることはできません。

注: メンバー登録による非公開コンテンツをすでにホスティングしているブログでSSOを必須にすると、コンテンツに登録しているコンタクトがそのブログにアクセスできなくなります。

ブログに対するSSOをセットアップするには、次の手順に従います。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左のサイドバーメニューから、[コンテンツ]>[ページ]の順に進みます。

- 左上の[修正するブログを選択]ドロップダウンメニューをクリックし、ご使用のIDサービス側に設定済みのサブドメイン上にホスティングされているブログを選択します。

- [オーディエンスアクセスを管理]セクションで、SSOを設定します。

- ご使用のIDサービス上の組織の中でHubSpotアプリにアクセス可能な全員にアクセス権を付与する場合は、[非公開 - シングルサインオン(SSO)が必要]を選択します。

- IDプロバイダー組織の中でHubSpotアプリ および 特定のセグメントメンバーシップにアクセスできる個人ユーザーにアクセス権を付与する場合は、[ 非公開 - セグメントでのシングルサインオン(SSO)必須]を選択します。次に、このコンテンツへのアクセス権を付与する セグメント を選択します。

- 左下の[保存]をクリックします。

ランディングページまたはウェブサイトページに対してSSOを必須にする

IDプロバイダーアカウント内で接続したサブドメインでホスティングされているランディングページまたはウェブサイトページに対してSSOを必須にします。

注: メンバー登録による非公開コンテンツをすでにホスティングしているランディングページまたはウェブサイトページに対してSSOを必須とすると、コンテンツに登録しているコンタクトがそのページにアクセスできなくなります。

特定のページに対してSSOを設定するには、次の操作を行います。-

目的のコンテンツに移動します。

- ウェブサイトページ:HubSpotアカウントにて、[コンテンツ]>[ウェブサイトページ]の順に進みます。

- ランディングページ:HubSpotアカウントにて、[コンテンツ]>[ランディングページ]の順に進みます。

- SSOを必須にするページの横にあるチェックボックスを選択してオンにします。

- テーブルの上部にある[その他]ドロップダウンメニューをクリックし、[オーディエンスアクセスを管理]を選択します。

- 右側のパネルで、選択したページに対してSSOを設定し、[保存]をクリックします。

- ご使用のIDサービス上の組織の中でHubSpotアプリにアクセス可能な全員にアクセス権を付与する場合は、[非公開 - シングルサインオン(SSO)が必要]を選択します。

- IDプロバイダー組織の中でHubSpotアプリ および 特定のセグメントメンバーシップにアクセスできる個人ユーザーにアクセス権を付与するには、[ 非公開 - セグメントでのシングルサインオン(SSO)必須 ]を選択します。次に、このコンテンツへのアクセス権を付与する特定の セグメント を選択します。

特定のナレッジベース記事に対してSSOを必須にする

IDプロバイダーアカウント内で接続したサブドメインでホスティングされている特定のナレッジベース記事に対してSSOを必須にします。特定記事へのオーディエンスアクセスは、記事エディターの[設定]タブでも管理できます。

注: メンバー登録による非公開コンテンツをすでにホスティングしているナレッジベース記事のSSOを有効にすると、コンテンツに登録しているコンタクトがその記事にアクセスできなくなります。

特定のナレッジベース記事に対してSSOをセットアップするには、次の手順に従います。

- HubSpotアカウントにて、[サービス]>[ナレッジベース]の順に進みます。

- [記事]タブをクリックします。

- SSOを必須にする記事の横にあるチェックボックスを選択してオンにします。

- テーブル(表)の上部にある[オーディエンスアクセスを管理]をクリックします。

- 右側のパネルで、これらの記事に対してSSOを設定し、[保存]をクリックします。

- ご使用のIDサービス上の組織の中でHubSpotアプリにアクセス可能な全員にアクセス権を付与する場合は、[非公開 - シングルサインオン(SSO)が必要]を選択します。

- IDプロバイダー組織の中でHubSpotアプリ および 特定のセグメントメンバーシップにアクセスできる個人ユーザーにアクセス権を付与する場合は、[ 非公開 - セグメントでのシングルサインオン(SSO)必須]を選択します。次に、このコンテンツへのアクセス権を付与する特定の セグメント を選択します。

全てのナレッジベース記事へのSSOを必須にする

IDプロバイダーアカウント内で接続したサブドメインでホスティングされている特定のナレッジベースの全てのナレッジベース記事に対してSSOを必須にします。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左サイドバーのメニューから、[コンテンツ]>[ナレッジベース]の順に進みます。

- 複数のナレッジベースがある場合は、現在のビューセクションの最初のドロップダウンメニューをクリックし、ナレッジベースを選択します。これは、 ブランド追加オプションを使用しているアカウントの2番目のドロップダウンメニューになります。

- アクセス管理セクション内で、シングルサインオン(SSO)が必要を選択します。

- 左下の[保存]をクリックします。

非公開コンテンツのSSOを無効にする

非公開コンテンツのSSOをオフにした際には、選択した設定に応じてコンテンツへの影響が異なります。

- [非公開 - シングルサインオンが必要]と設定されたコンテンツは、一般公開になります。

- [非公開 - セグメントありのシングルサインオン必須]に設定されたコンテンツはアクセス不可になります。

SSOを無効にしても非公開コンテンツが非公開に保たれるように、HubSpotでは非公開コンテンツのオーディエンスアクセスを[ 非公開 - シングルサインオン必須(セグメントあり)]に変更することをお勧めします。その後、このコンテンツのオーディエンスアクセスを変更して、 代わりにCMSメンバーシップ登録 を求めることができます。

非公開コンテンツのSSOを無効にするには、次の手順に従います。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左サイドバーのメニューから、[コンテンツ]>[非公開コンテンツ]の順に進みます。

- 設定の上部にある[編集するドメインを選択]ドロップダウンメニューをクリックし、ドメインを選択します。

- [シングルサインオン(SSO)]セクションにある、[SSOを管理]をクリックします。

- パネル下部にある[SSOが有効]スイッチをクリックしてオフに切り替えます。