- Kennisbank

- Account & Opstelling

- Accountbeveiliging

- Eenmalige aanmelding (SSO) instellen met Active Directory Federation Services (AD FS)

Eenmalige aanmelding (SSO) instellen met Active Directory Federation Services (AD FS)

Laatst bijgewerkt: 3 november 2025

Beschikbaar met elk van de volgende abonnementen, behalve waar vermeld:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Als je een HubSpot Professional of Enterprise account hebt, kun je single sign-on instellen met Active Directory Federation Services (AD FS).

Om AD FS te gebruiken om je aan te melden bij je HubSpot account, moet je aan de volgende vereisten voldoen:

- Alle gebruikers in je Active Directory instance moeten een e-mailadresattribuut hebben.

- Je gebruikt een HubSpot Professional of Enterprise account.

- Je hebt een server met Windows Server 2008, 2012 of 2019.

Let op: dit installatieproces moet worden uitgevoerd door een IT-beheerder met ervaring met het maken van applicaties in je identity provider account. Meer informatie over het instellen van SSO met HubSpot.

Voordat je begint

Voordat je begint, noteer de volgende twee waarden van je HubSpot account om SSO in te stellen met Microsoft AD FS:

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Klik in de linker zijbalk op Beveiliging.

- Klik onder het tabblad Aanmelden in de sectie Eenmalige aanmelding instellen (SSO) op Instellen.

- Klik in het schuifpaneel Eenmalige aanmelding instellen op het tabblad Microsoft AD FS .

- Noteer de waarden Audience URI (Service Provider Entity ID) en Sign on URL, ACS, Recipient of Redirect, omdat u deze tijdens het installatieproces moet toevoegen aan Microsoft AD FS.

1. Een RPT (Relying Party Trust) toevoegen

Open uw Active Directory Federation Services (AD FS) manager:

- Open in uw AD FS manager de map Relying Party Trusts (RPT) .

- Selecteer in het menu aan de rechterkant Add Relying Party Trust....

- Klik in het dialoogvenster Add Relying Party Trust Wizard op Start om een nieuwe RPT toe te voegen.

- Selecteer in het scherm Gegevensbron selecteren de optie Gegevens over de betrouwbare partij handmatig invoeren.

- Klik op Volgende >.

- Voer in het veld Display name (Weergavenaam) een naam in voor uw trust - dit is voor interne doeleinden, dus zorg ervoor dat u het iets noemt dat u gemakkelijk kunt herkennen.

- Klik op Volgende >.

- In het scherm Configure Certificate laat u de standaardinstellingen zoals ze zijn en klikt u op Next >.

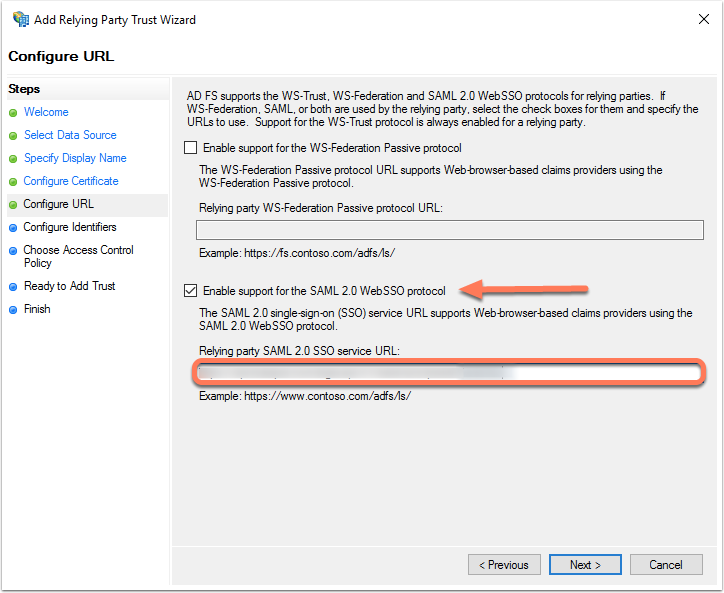

- Schakel het selectievakje Enable Support for the SAML 2.0 WebSSO protocol in . Voer in het veld Relying party SAML 2.0 SSO service URL de Sign on URL, ACS, Recipient of Redirect URL van je HubSpot-account in.

- Klik op Volgende >.

- In het veld Relying party trust identifier :

-

- Voer de Audience URI (Service Provider Entity ID) waarde in van je HubSpot account.

- Voer https://api.hubspot.com in en klik op Toevoegen.

- Klik op Volgende >.

- Selecteer Iedereen toestaan in het venster Toegangsbeheer kiezen en klik op Volgende >.

- Controleer je instellingen en klik op Volgende >.

- Klik op Sluiten.

2. Claimregels maken

Voordat je je declaratieregel instelt, moet je ervoor zorgen dat de e-mailadressen van je gebruikers overeenkomen met hun HubSpot gebruikers e-mailadressen. Je kunt andere identifiers gebruiken, zoals de User Principal Name (UPN), als je UPN's in de vorm van een e-mailadres zijn. Om single sign-on met AD FS te laten werken, moet de nameID in de vorm van een e-mailadres zijn om overeen te komen met een HubSpot-gebruiker.

- Klik in het venster Claims Rule op Add Rule (Regel toevoegen).

- Klik op het vervolgkeuzemenu Claims rule template en selecteer Send LDAP Attributes as Claims.

- Klik op Volgende >.

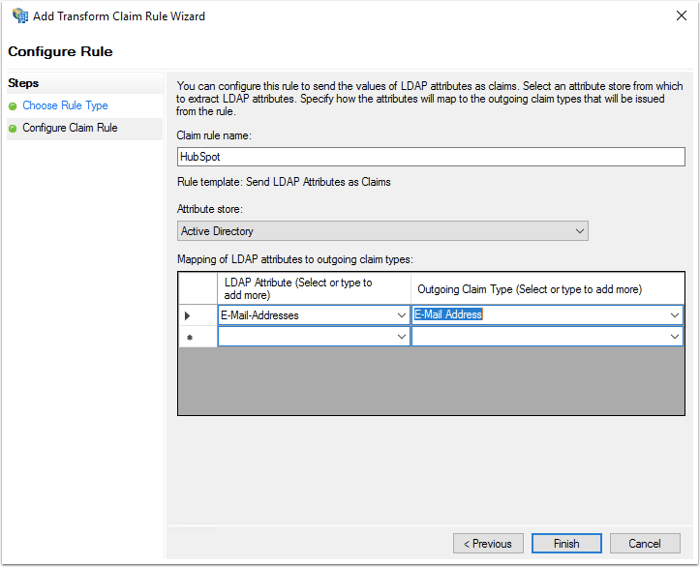

- Ga naar het scherm Claim Rule configureren :

-

- Voer in het veld Claim rule name (Naam claimregel ) een regelnaam in.

- Klik op het vervolgkeuzemenu Attribute store en selecteer Active Directory.

- Breng in de tabel Mapping of LDAP attributes het volgende in kaart:

- Klik in de kolom LDAP-attribuut op het vervolgkeuzemenu en selecteer E-mailadressen.

- Klik in de kolom Outgoing ClaimType op het vervolgkeuzemenu en selecteer Email Address (E-mailadres).

- Klik op Voltooien.

Stel vervolgens de regel Transform an Incoming Claim in:

- Klik op Regel toevoegen.

- Klik op het vervolgkeuzemenu Claimregelsjabloon en selecteer Een inkomend schadegeval transformeren.

- Klik op Volgende >.

- Ga naar het scherm Claim Rule configureren :

-

- Voer een naam in voor de claimregel.

- Klik op het keuzemenu Type inkomende claim en selecteer E-mailadres.

- Klik op het keuzemenu Type uitgaande claim en selecteer Naam-ID.

- Klik op het keuzemenu voor de indeling van de uitgaande naam-ID en selecteer E-mail.

- Klik op Voltooien om de nieuwe regel toe te voegen.

- Klik op OK om beide nieuwe regels toe te voegen.

3. Pas de vertrouwensinstellingen aan

- Selecteer Properties in de map Replying Party Trusts in het zijbalkmenu Actions .

- Klik op het tabblad Geavanceerd en zorg ervoor dat SHA-256 is opgegeven als het veilige hash-algoritme.

Hoewel zowel SHA-256 als SHA-1 worden ondersteund, wordt SHA-256 aanbevolen.

4. Zoek uw PEM-formaat x509-certificaat op

Om uw PEM-formaat x509-certificaat te openen:

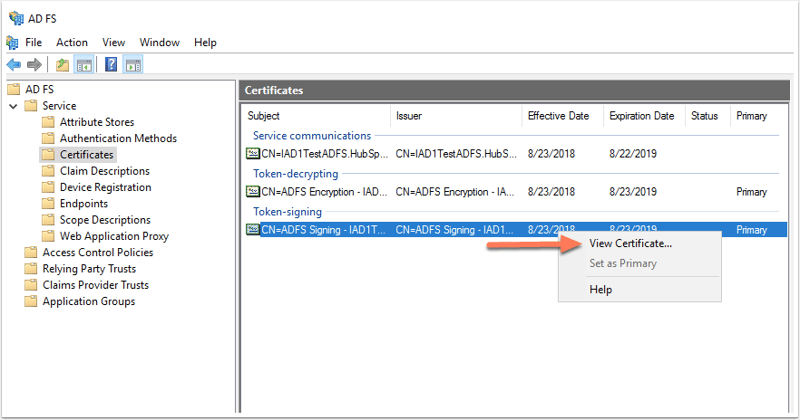

- Navigeer naar het AD FS-beheervenster . Navigeer in het linker zijbalkmenu naar Services > Certificaten.

- Zoek het Token signing certificaat. Klik met de rechtermuisknop op het certificaat en selecteer Certificaat weergeven.

- Klik in het dialoogvenster op het tabblad Details .

- Klik op Kopieer naar bestand.

- In het venster Certificaat exporteren dat wordt geopend, klikt u op Volgende.

- Selecteer Base-64 gecodeerde X.509 (.CER) en klik op Volgende.

- Geef uw bestandsexport een naam en klik op Next.

- Klik op Finish om het exporteren te voltooien.

- Zoek het bestand dat u zojuist hebt geëxporteerd en open het met een teksteditor, zoals Kladblok.

- Kopieer de inhoud van het bestand.

5. Voltooi je installatie in HubSpot

- Log in op je HubSpot account.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Klik in de linker zijbalk op Beveiliging.

- Klik onder het tabblad Aanmelden in de sectie Eenmalige aanmelding instellen (SSO) op Instellen.

- Klik in het schuifpaneel Eenmalige aanmelding instellen op het tabblad Microsoft AD FS .

- Plak de inhoud van het bestand in hetveld X.509 Certificate.

- Ga terug naar uw AD FS manager.

- Selecteer in het linker zijbalkmenu de map Endpoints .

- Zoek naar SSO service endpoint en de URL van de entiteit. De SSO service URL eindigt meestal op "adfs/services/ls" en de entiteit URL eindigt op "adfs/services/trust".

- Keer terug naar HubSpot. Voer in het veld Identity provider Identifier of Issuer de URL van de entiteit in.

- Voer in het veld Identity Provider Single Sign-On URL de URL van de SSO-service in.

- Klik op Verifiëren.

Let op: als je een foutmelding krijgt bij het configureren van single sign-on in HubSpot, controleer dan de logboeken van de gebeurtenisviewer op je apparaat voor de foutmelding. Als je de foutmelding niet kunt oplossen, neem dan contact op met HubSpot Support.