SSL och domänsäkerhet i HubSpot

Senast uppdaterad: april 16, 2024

Tillgänglig med något av följande abonnemang, om inte annat anges:

|

|

HubSpot tillhandahåller automatiskt ett standard SAN SSL-certifikat via Google Trust Services när du ansluter en domän till ditt konto. Detta tar vanligtvis några minuter, men kan ta upp till fyra timmar.

Om du har köpt tillägget Anpassad SSL kan du ladda upp anpassade SSL-certifikat till HubSpot. Du kan också konfigurera säkerhetsinställningar för varje ansluten domän, t.ex. TLS-version och säkerhetsrubriker.

Observera: Om du stöter på fel under SSL-tillhandahållandeprocessen kan du läsa mer om felsökning av SSL-certifikatfel.

SSL

Standard SAN SSL som tillhandahålls av HubSpot är gratis och förnyas automatiskt 30 dagar innan det löper ut. Så här förnyar du certifikatet:

- Du måste vara kund hos HubSpot.

- Du måste ha din CNAME-domän riktad mot den säkra server som konfigurerades i den inledande processen.

Observera: Google Trust Services är den certifikatutfärdare som tillhandahåller ett certifikat för din domän. Om din domän har en CAA-post (Certification Authority Authorization) ska du se till att pki.goog finns med i listan så att SSL kan tillhandahållas eller förnyas.

Förbered ditt SSL-certifikat

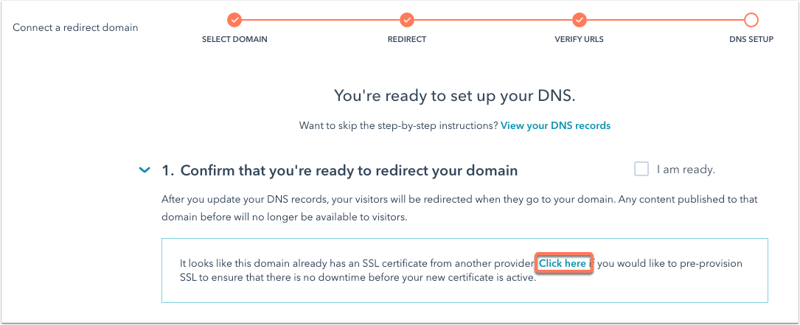

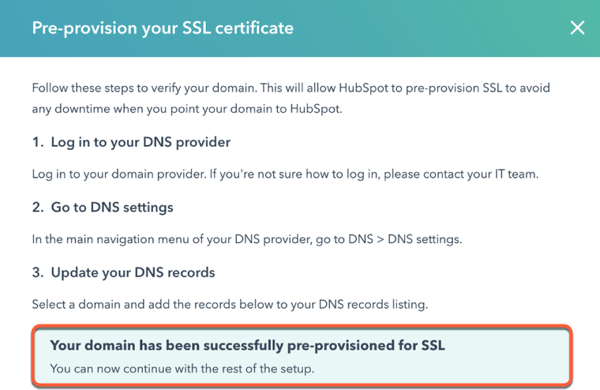

Om du flyttar din befintliga webbplats till HubSpot kanske du vill förprojektera ett SSL-certifikat så att det inte blir någon SSL-nedtid. Du kan förprojektera ett SSL-certifikat när du ansluter en domän till HubSpot.

Förbereda ett SSL-certifikat:

- På sidan DNS-inställning i domänanslutningsprocessen visas en banner om din webbplats har ett befintligt SSL-certifikat. Klicka på Klicka här för att påbörja provisioneringsprocessen.

- Följ anvisningarna i dialogrutan:

- Logga in på ditt DNS-leverantörskonto, t.ex. GoDaddy eller Namecheap.

- I DNS-leverantören navigerar du till skärmen DNS-inställningar där du hanterar dina DNS-poster.

- Skapa nya DNS-poster enligt dialogrutan med hjälp av värdena Värd (namn) och Värde som anges i dialogrutan.

Observera: Om du använder Network Solutions, Namecheap eller GoDaddy behöver du inte kopiera rotdomänen. Din leverantör lägger automatiskt till en rotdomän i slutet av DNS-posten.

- Klicka på Verifiera. Det kan ta upp till fyra timmar innan dina ändringar behandlas. Om du får ett felmeddelande när du klickar på Verifiera väntar du några minuter och klickar sedan på Verifiera för att kontrollera igen.

När ditt certifikat har förprovisionerats visas en bekräftelsebanner på skärmen för domänanslutning. Du kan sedan fortsätta att ansluta din domän.

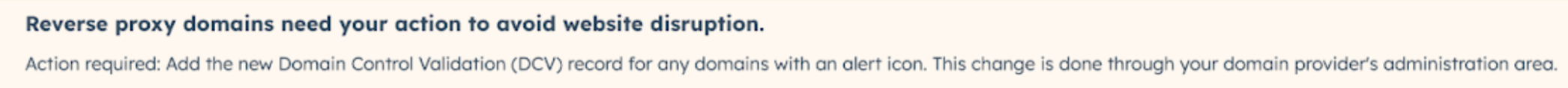

Konfigurera en DCV-post (Domain Control Validation)

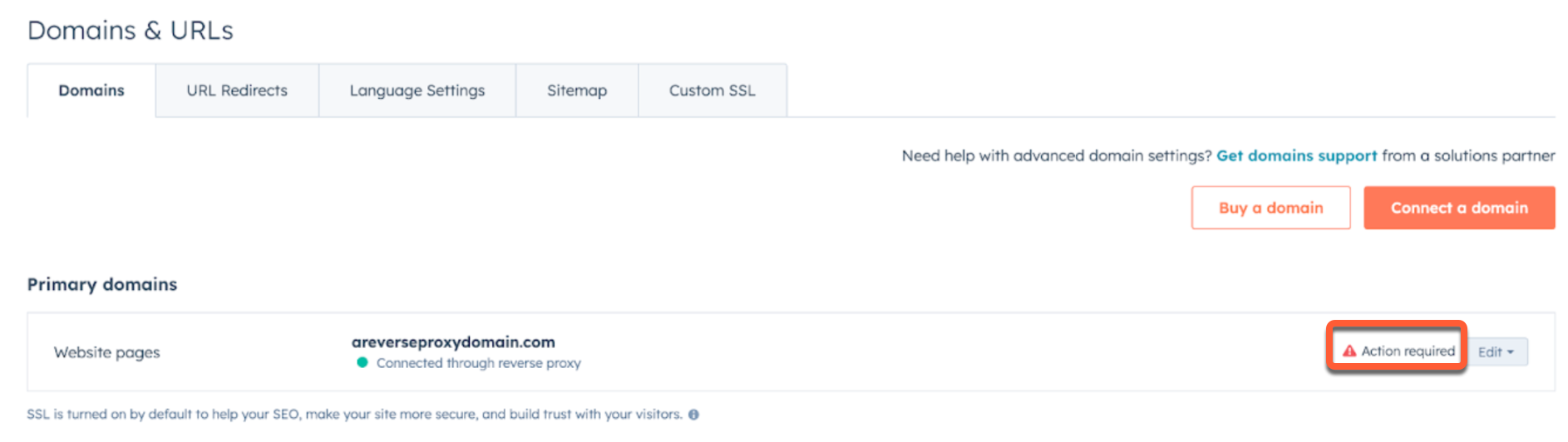

Om du ser ett fel i dina domäninställningar som säger att "Omvända proxydomäner behöver din åtgärd för att undvika störningar på webbplatsen", rekommenderar vi att du lägger till en DCV-post (Domain Control Validation) för att hålla ditt SSL-certifikat uppdaterat.

- I ditt HubSpot-konto klickar du på settings inställningsikonen i det övre navigeringsfältet.

- I den vänstra sidomenyn navigerar du till Innehåll > Domäner och webbadresser.

- För varje domän med etiketten Åtgärd krävs klickar du på rullgardinsmenyn Redigera och väljer Visa DNS-poster.

- I ett separat fönster loggar du in på DNS-leverantören och öppnar DNS-posterna. Detaljerade anvisningar om hur du redigerar dina DNS-poster för de vanligaste DNS-leverantörerna finns i installationsguiden för DNS.

- I HubSpot kopierar du värdena för DCV-posten i dialogrutan och klistrar sedan in dem i en ny post i ditt DNS-leverantörskonto. Det kan ta upp till 24 timmar innan DNS-ändringarna har uppdaterats.

Säkerhetsinställningar för domäner

Du kan anpassa säkerhetsinställningarna för varje underdomän som är ansluten till HubSpot. Säkerhetsinställningarna inkluderar ditt webbplatsprotokoll (HTTP vs. HTTPS), TLS-version och din webbplats säkerhetsrubriker.

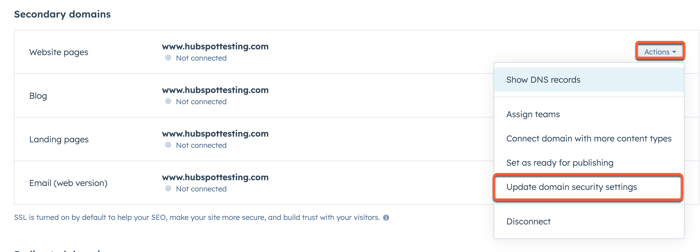

Uppdatera en domäns säkerhetsinställningar:

- I ditt HubSpot-konto klickar du på settings inställningsikonen i det övre navigeringsfältet.

- I den vänstra sidomenyn navigerar du till Innehåll > Domäner & URL:er.

- Klicka på menyn Åtgärder bredvid domänen och välj Uppdatera säkerhetsinställningar för domän.

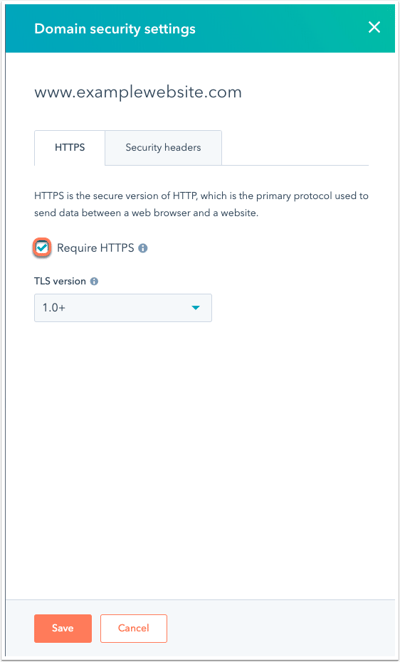

HTTPS-protokoll

Du kan kräva att alla sidor på din webbplats ska laddas säkert via HTTPS. När den här inställningen är aktiverad kommer innehåll som laddas via HTTP, t.ex. bilder och formatmallar, inte att laddas på din webbplats. Innehåll som laddas över HTTP på en HTTPS-webbplats kallas för blandat innehåll. Lär dig hur du löser fel med blandat innehåll på din sida.

Om du vill aktivera HTTPS-protokollet markerar dukryssrutan Kräv HTTPS .

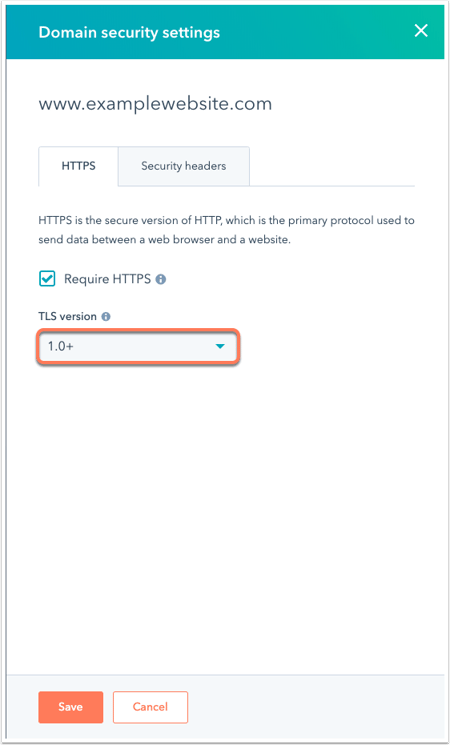

TLS-version

Som standard accepterar HubSpot-servrar en anslutning med TLS 1.0 och högre.

Om du vill ändra vilka TLS-versioner som stöds klickar du på rullgardinsmenyn TLS-version och väljer den lägsta TLS-version som du vill stödja. Anslutningar som försöker använda en TLS-version som är lägre än miniminivån kommer att misslyckas.

Säkerhetshuvuden

Du kan konfigurera din domäns säkerhet och aktivera säkerhetsrubriker för varje domän.

Strikt transportsäkerhet för HTTP (HSTS)

Du kan lägga till ett extra säkerhetslager på din webbplats genom att aktivera HTTP Strict Transport Security (HSTS). HSTS instruerar webbläsare att konvertera alla HTTP-förfrågningar till HTTPS-förfrågningar istället. Om du aktiverar HSTS läggs HSTS-rubriken till i svaren för förfrågningar som görs till URL-adresserna på underdomänen.

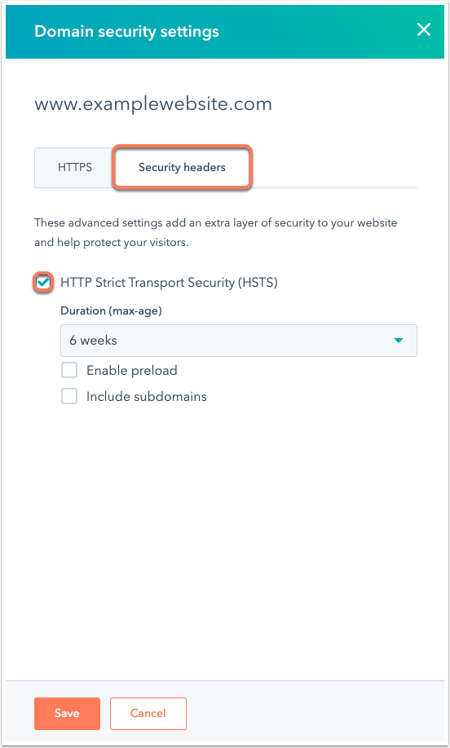

- Om du vill aktivera HSTS klickar du på fliken Säkerhetsrubriker och markerar sedan kryssrutan HTTP Strict Transport Security (HSTS).

- Om du vill ange hur länge webbläsare ska komma ihåg att konvertera HTTP- till HTTPS-förfrågningar klickar du på rullgardinsmenyn Varaktighet (max-age) och väljer en varaktighet.

- Om du vill inkludera förladdningsdirektivet i domänens HSTS-rubrik markerar du kryssrutan Aktivera förladdning. Läs mer om förladdning av HSTS.

- Om du vill inkludera HSTS-rubriken i alla subdomäner under den valda subdomänen markerar du kryssrutan Inkludera sub domäner. Om HSTS t.ex. är aktiverat för www.examplewebsite.com och kryssrutan Inkludera under domäner är markerad, kommer HSTS att vara aktiverat även för cool.www.examplewebsite.com.

Läs mer om HSTS-rubriken.

Ytterligare säkerhetsinställningar för domäner( endastContent Hub )

Om du har ett Content Hub Starter-, Professional- eller Enterprise-konto kan du aktivera de ytterligare säkerhetsinställningarna nedan.

X-Frame-Optioner

Aktivera svarshuvudet X-Frame-Options för att ange om en webbläsare kan rendera en sida i HTML-taggarna <frame>, <iframe>, <embed> eller <object> eller inte.

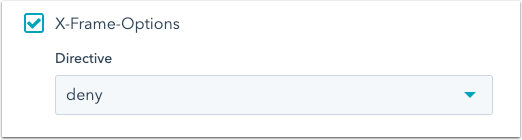

För att aktivera X-Frame-Options, markera kryssrutan X-Frame-Options och välj sedan ett direktiv från rullgardinsmenyn:

- Välj neka för att förhindra att sidor på din domän läses in på sidor i taggarna ovan.

- Välj sameorigin om du vill tillåta att sidor på din domän laddas med ovanstående taggar endast på din domän.

Läs mer om rubriken X-Frame-Options.

X-XSS-skydd

Aktivera rubriken X-XSS-Protection för att lägga till ett säkerhetslager för användare av äldre webbläsare genom att förhindra att sidor laddas när cross-site scripting upptäcks.

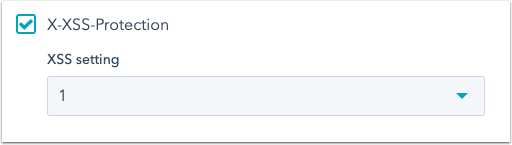

Du aktiverar denna rubrik genom att markera kryssrutan X-XSS-skydd och sedan välja en XSS-inställning i rullgardinsmenyn:

- Välj 0 för att inaktivera XSS-filtrering.

- Välj 1 om du vill ta bort de osäkra delarna av en sida när en skriptattack över flera webbplatser upptäcks.

- Välj 1; mode=block för att förhindra att en sida renderas om en attack upptäcks.

Läs mer om rubriken X-XSS-Protection.

X-Content-Typ-Optioner

Aktivera rubriken X-Content-Type-Options för att välja bort sidor från sniffning av MIME-typer. Om du aktiverar den här inställningen följer webbläsaren de MIME-typer som anges i Content-Type-rubrikerna.

Läs mer om rubriken X-Content-Type-Options.

Innehåll-Säkerhet-Policy

Aktivera rubriken Content-Security-Policy för att styra resurser som användaragenten kan ladda på en sida. Den här rubriken hjälper till att förhindra skriptattacker över flera webbplatser.

Om du vill aktivera rubriken Content-Security-Policy markerar du kryssrutan Content-Security-Policy och anger sedan dinapolicydirektiv. En lista över tillgängliga direktiv finns i Mozillas guide till rubriken Content-Security-Policy.

Markera Aktivera nonce om du vill att <script>-element endast ska exekveras om de innehåller ett nonce-attribut som matchar det slumpmässigt genererade rubrikvärdet.

Observera: HubSpot genererar automatiskt ett slumpmässigt värde vid varje förfrågan för alla skript från HubSpot och alla skript som hostas på HubSpot.

Följande domäner och direktiv bör inkluderas för att säkerställa full funktionalitet på HubSpot-hostade sidor:

| Domän* | Direktiv | Verktyg |

| *.hsadspixel.net | skript-src | Annonser |

| *.hs-analytics.net | skript-src | Analys |

| *.hubapi.com | connect-src | API-anrop (HubDB, formulärinlämningar) |

| js.hscta.net | skript-src, img-src, connect-src | Uppmaningar till handling (knapp) |

| js-eu1.hscta.net (endast europeisk datavärd) | skript-src, img-src, connect-src | Uppmaningar till handling (knapp) |

| no-cache.hubspot.com | img-src | Uppmaningar till handling (knapp) |

| *.hubspot.com | skript-src, img-src, connect-src, frame-src | Uppmaningar till handling (popup), chattflöden |

| *.hs-sites.com | ram-src | Uppmaningar till handling (popup) |

| *.hs-sites-eu1.com (endast europeisk datavärd) | ram-src | Uppmaningar till handling (popup) |

| static.hsappstatic.net | skript-src | Innehåll (sprocket-meny, inbäddning av video) |

| *.usemessages.com | skript-src | Konversationer, chattflöden |

| *.hs-banner.com | skript-src, anslut-src | Banner för kakor |

| *.hubspotusercontent##.net (## kan vara 00, 10, 20, 30 eller 40) | skript-src, img-src, stil-src | Filer |

| *.hubspot.net | skript-src, img-src, frame-src | Filer |

| play.hubspotvideo.com | ram-src | Filer (videor) |

| play-eu1.hubspotvideo.com (endast europeisk datavärd) | ram-src | Filer (videor) |

| cdn2.hubspot.net | img-src, stil-src | Filer, formatmallar |

| Din domän ansluten till HubSpot | ram-src, stil-src, skript-src | Filer, formatmallar |

| *.hscollectedforms.net | skript-src, anslut-src | Formulär (icke-HubSpot-formulär) |

| *.hsleadflows.net | skript-src | Formulär (popup-formulär) |

| *.hsforms.net | skript-src, img-src, frame-src | Formulär, enkäter |

| *.hsforms.com | skript-src, img-src, frame-src, connect-src, child-src | Formulär, enkäter |

| *.hs-scripts.com | skript-src | Spårningskod för HubSpot |

| *.hubspotfeedback.com | skript-src | Undersökningar |

| feedback.hubapi.com | skript-src | Undersökningar |

| feedback-eu1.hubapi.com (endast europeisk datavärd) | skript-src | Undersökningar |

Innehåll-Säkerhet-Policy-Report-Only

Aktivera rubriken Content-Security-Policy-Report-Only för att övervaka policydirektiv. Policydirektiv kommer inte att verkställas, men effekterna kommer att övervakas, vilket kan vara användbart när man experimenterar med policyer.

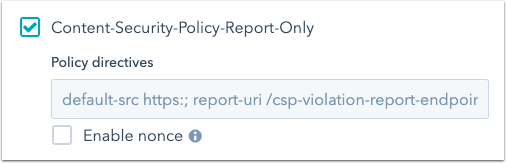

Om du vill aktivera denna rubrik markerar du kryssrutan Content-Security-Policy-Report-Only och anger sedan dina policydirektiv.

Om du vill att <script>-element endast ska exekveras om de innehåller ett nonce-attribut som matchar det slumpmässigt genererade rubrikvärdet väljer du Aktivera nonce.

Läs mer om rubriken Content-Security-Policy-Report-Only.

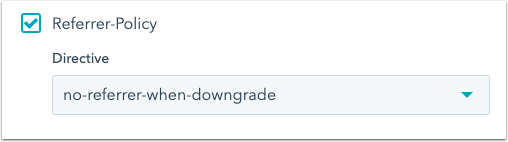

Policy för hänvisningar

Aktivera rubriken Referrer-Policy för att styra hur mycket hänvisningsinformation som ska inkluderas i förfrågningar.

Om du vill aktivera den här rubriken markerar du kryssrutan Referrer-Policy och väljer sedan ett direktiv i rullgardinsmenyn.

För en definition av de tillgängliga direktiven, se Mozillas guide Referrer-Policy.

För en definition av de tillgängliga direktiven, se Mozillas guide Referrer-Policy.

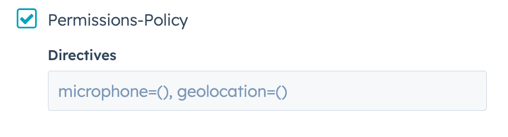

Policy för behörigheter

Aktivera rubriken Permissions-Policy för att styra användningen av webbläsarfunktioner på sidan, inklusive innehåll i <iframe>-element.

Om du vill aktivera den här rubriken markerar du kryssrutan Policy för behörigheter och anger sedan dina direktiv. En lista över direktiv finns i Mozillas guide till policy för behörigheter.