シングルサインオンの設定(SSO)

更新日時 2024年 3月 25日

以下の 製品でご利用いただけます(別途記載されている場合を除きます)。

|

|

|

|

|

|

|

|

|

|

シングルサインオン(SSO)を使用すると、チームの各メンバーは、自社で使用する全てのシステムを1つのアカウントで利用できるようになります。SAML(Security Assertion Markup Language)は、認証に使用されるオープンスタンダードです。XML(Extensible Markup Language)形式に基づいて、Web アプリケーションは SAML を使用して、ID プロバイダー(IdP)とサービス・プロバイダー(SP)の 2 者間で認証データを転送する。HubSpot「Enterprise」をご利用で、自社にSAMLベースのSSOが設定済みの場合、SSOの資格情報を使用してHubSpotにログインすることをユーザーに求めることが可能です。

全般的なセットアップ

- IDプロバイダーアカウントにログインします。

- アプリケーションに進みます。

- HubSpotの新しいアプリケーションを作成します。

- 「オーディエンスURI」と、「サインオンURL/ACS/受信者/リダイレクト」の値を取得するには、次の手順に従います。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左側のサイドバーメニューで[セキュリティー]>[設定とアクティビティー]を選択します。

- 「オーディエンスURI」と、「サインオンURL/ACS/受信者/リダイレクト」の値を取得するには、次の手順に従います。

-

-

- [ログイン]の下にある[シングルサインオン]をクリックします。

- 右側のパネルで、必要に応じて値の横の[コピー]をクリックします。Microsoft AD FSを使用している場合は、[Microsoft AD FS]タブをクリックして必要な値をコピーします。

- IDプロバイダーアカウント上で、必要なフィールドに貼り付けます。

- ユーザー名の形式/名前IDの設定を求められた場合、Eメールに設定します。

-

- IDプロバイダーまたは発行者のURL、シングルサインオンURL、およびIDプロバイダーからの証明書をコピーし、HubSpotのSSO設定パネル内の該当するフィールドに貼り付けます。

- [認証]をクリックします。

Active Directoryフェデレーションサービス(ADFS)を使用する場合は、ADFSを使用したシングルサインオンのセットアップを参照してください。

全てのユーザーにSSOを求める

SSOをセットアップした後、全てのユーザーに対し、SSOを使ってHubSpotにログインするよう求めることができます。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左側のサイドバーメニューで[セキュリティー]>[設定とアクティビティー]をクリックします。

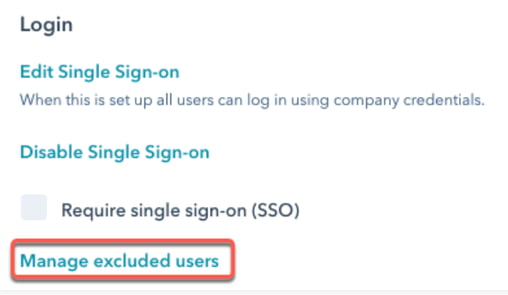

- [ログイン]の下で、[シングルサインオン(SSO)が必要]チェックボックスをオンにします。

特定のユーザーをSSO要件から除外する

SSOをセットアップした後、SSO要件から特定のユーザーを除外すると、そのユーザーはHubSpotユーザーアカウントでもログインできるようになります。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左側のサイドバーメニューで[セキュリティー]>[設定とアクティビティー]をクリックします。

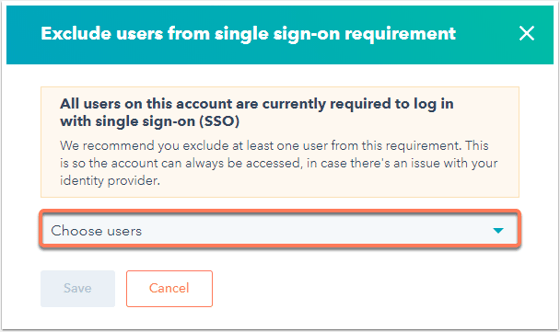

- [ログイン]の下で、[除外されたユーザーを管理]をクリックします。

- ダイアログボックスの[ユーザーを選択]ドロップダウンメニューをクリックし、HubSpotアカウントにログインできるユーザーを選択します。例えば、SSOログインを持たないパートナー企業や請負業者を選択できます。

- [保存]をクリックします。

注:[シングルサインオン(SSO)が必要]チェックボックスをオンにしたユーザーは、自動的に除外ユーザーに追加されます。スーパー管理者権限を持つユーザーを少なくとも1人除外することをお勧めします。このユーザーが、IDプロバイダーの停止時にログインして[シングルサインオン(SSO)が必要]チェックボックスをオフにすることによって、全てのユーザーがHubSpotアカウントでログインできるようになります。

特定のIDプロバイダーの手順

Okta

注: Oktaインスタンスでは、管理者のアクセス権が必要です。この手順は、OktaのクラシックUIでのみ行えます。

- Oktaにログインします。Okta開発者アカウントの管理インスタンスにログインしていることを確認してください。

- 上部ナビゲーションバーの[Applications(アプリケーション)]をクリックします。

- [Add application(アプリケーションを追加)]をクリックします。

- 「HubSpot SAML」を検索し、[Add(追加)]をクリックします。

- [General Settings(全般設定)]画面で [Done(完了)]をクリックします。

- アプリケーションの詳細ページで、[Sign On(サインオン)]タブをクリックします。

- 「SAML 2.0 is not configured until you complete the setup instructions(SAML 2.0は、セットアップ手順を完了するまで構成されません)」というメッセージの下で、[View Setup Instructions(セットアップ手順を表示)]をクリックします。これにより、新しいタブが開きます。そのタブを開いたまま、Oktaの元のタブに戻ります。

- 同じタブで、[Advanced Sign-on Settings(詳細サインオン設定)]まで下にスクロールし、[Portal Id(ポータルID)]フィールドにHub IDを追加します。自社のHub IDを調べる方法をご覧ください。

- ユーザー設定に移動します。HubSpotアカウント内にも含まれているユーザー(自分を含む)に新しいアプリを割り当てます。

- [View Setup Instructions(セットアップ手順の参照)]タブに戻ります。各URLおよび証明書をコピーし、HubSpotの[IDプロバイダーのIDまたは発行者URL]フィールド、[IDプロバイダーのシングルサインオンURL]フィールド、および[X.509証明書]フィールドに貼り付けます。

- [認証]をクリックします。設定を完了し、保存するために、Oktaアカウントでログインすることを求められます。

SSOのセットアップが確認されたら、https://app.hubspot.com/login/ssoに進み、Eメールアドレスを入力します。HubSpotによってポータルのシングルサインオン設定が参照され、サインインのためのIDプロバイダーへの遷移が行われます。直接リンクでアカウントに進んだ場合も、[SSOを使用してログイン]ボタンが表示されます。

OneLogin

注:必要に応じて、OneLoginで新しいSAML 2.0アプリケーションを作成するには、OneLoginインスタンスの管理者権限が必要です。

-

OneLoginにログインします。

-

[Apps(アプリ)]に移動します。

-

「HubSpot」を検索します。

-

「SAML 2.0」と表示されたアプリをクリックします。

-

右上の[保存]をクリックします。

-

[Configuration(構成)]タブをクリックします。

-

[HubSpot Account ID(HubSpotアカウントID)]フィールドにHub IDを追加します。自社のHub IDを調べる方法をご覧ください。

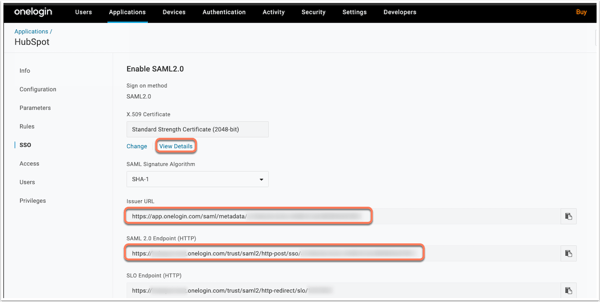

- [SSO]タブをクリックします。

- OneLoginから以下のフィールドをコピーし、HubSpotのSSOセットアップパネルの該当するフィールドに貼り付けます。

- [Issuer URL(発行者URL)]の下にある値をコピーし、[IDプロバイダーのIDまたは発行者URL]に貼り付けます。

- [SAML 2.0 Endpoint (HTTP)(SAML 2.0エンドポイント(HTTP))]の下にある値をコピーし、[IDプロバイダーのシングルサインオンURL]に貼り付けます。

- [X.509 Certificate(X.509証明書)]から[View Detail(詳細を表示)]をクリックし、証明書をコピーして[X.509証明書]に貼り付けます。

-

OneLoginアカウントの右上にある[Save(保存)]をクリックします。

SSOのセットアップが確認されたら、https://app.hubspot.com/login/ssoに進み、Eメールアドレスを入力します。HubSpotによってポータルのシングルサインオン設定が参照され、サインインのためのIDプロバイダーへの遷移が行われます。直接リンクでアカウントに進んだ場合も、[SSOを使用してログイン]ボタンが表示されます。

Microsoft Entra ID

Microsoft Entra ID(旧称Azure Active Directory)ユーザーの場合、Microsoft Azure MarketplaceでHubSpotアプリをインストールし、Microsoftの指示に従って連携をセットアップします。これにより、Microsoft Entra IDをユーザーアクセスの管理に使用し、HubSpotのシングルサインオンを有効にできます。

SSOのセットアップが確認されたら、https://app.hubspot.com/login/ssoに進み、Eメールアドレスを入力します。HubSpotによってポータルのシングルサインオン設定が参照され、サインインのためのSSOプロバイダーへの遷移が行われます。直接リンクでアカウントに進んだ場合も、[SSOを使用してログイン]ボタンが表示されます。

G-SuiteをIDプロバイダーとして使用し、HubSpotシングルサインオンをセットアップする方法は、Googleの手順を確認してください。

SSOのセットアップが確認されたら、https://app.hubspot.com/login/ssoに進み、Eメールアドレスを入力します。HubSpotによってポータルのシングルサインオン設定が参照され、サインインのためのSSOプロバイダーへの遷移が行われます。直接リンクでアカウントに進んだ場合も、[SSOを使用してログイン]ボタンが表示されます。

よくある質問

HubSpotによってSAMLサービスプロバイダーとして使用されるバインドはどれですか?

HubSpotではHTTP Postが使用されます。

Active Directoryフェデレーションサービスを使用しています。どのような証明書利用者信頼(RPT)を使用すればよいですか?

HubSpotユーザーはEメールアドレスによって識別されます。ご使用のIDプロバイダーによって送信されるnameIDが、HubSpotユーザーのEメールアドレスに対応する形式になっていることを確認してください。

HubSpotはどのような署名アルゴリズムに対応していますか?

注: 2023年3月31日以降、HubSpotは新しい SSO接続のためのSHA-1のサポートを停止します。SHA-1を使用している既存のSSO接続は、HubSpotが2023年6月30日に全てのSSO接続におけるSHA-1のサポートを終了するまでは、引き続きご利用いただけます。SHA-1をご利用の方は、2023年6月30日までにSHA-256への移行を済ませてください。

HubSpotは署名アルゴリズムとしてサポートしているのはSHA-256のみです。リクエストにはSHA-256で署名することが必須となります。

x509証明書は、どのような形式で提供すればよいですか?

HubSpotではPEM形式のx509証明書が必要です。PEMファイルのテキストの内容を、HubSpotのx509証明書フィールドにコピーする必要があります。この値には、「-----BEGIN CERTIFICATE-----」と「-----END CERTIFICATE-----」も含める必要があります。

2要素認証、必須の2要素認証、SSO、および必須のSSOを同時に有効にすることはできますか?

はい、同期されます。2要素認証(2FA)が有効になっている場合は、HubSpotユーザー名とパスワードによるあらゆるログインに対して有効です。HubSpotの2FAを有効にしても、Googleの2FAやSSOを使用してログインすることが可能です。したがって、ユーザーがSSO要件から除外されている場合、SSOを迂回する全てのログインが2FAまたはGoogleを確実に通過するように、HubSpotの2FAを要求することができます。

Google アカウントの2FAを有効にする場合、HubSpotのセットアップとは別に行います。ただし、Google アカウントを使ってHubSpotにログインすると、Googleの2FAによってHubSpotアカウントが保護されます。

アカウントで2要素認証とSSOが必要な場合、つまり同時に有効化されている場合は、以下のようになります。

- SSOでアカウントにログインする必要がある場合でも、HubSpotの2要素認証を求められます。

- アカウントでSSOが求められる一方、自分が除外されている場合は、2要素認証でログインするか、[Login with Google]または[Login with Microsoft]のいずれかのオプションでログインできます。

- 2要素認証でログインする必要があり、SSOが設定されていない場合は、2要素認証でログインするか、[Login with Google]または[Login with Microsoft]のいずれかのオプションでログインできます。

- アカウントに要件はないがSSOが有効化されている場合は、SSOを含むどの方法でもログインできます。