Configure o Logon único (SSO) usando Active Directory Federation Services (ADFS).

Ultima atualização: Janeiro 29, 2024

Disponível com qualquer uma das seguintes assinaturas, salvo menção ao contrário:

|

|

|

|

|

|

|

|

Se você tiver uma conta do HubSpot Enterprise , poderá configurar o logon único usando o AD FS (Active Directory Federation Services).

Para usar o AD FS para entrar na sua conta da HubSpot, você deve atender aos seguintes requisitos:

- Todos os usuários na sua instância do Active Directory devem ter um atributo de endereço de e-mail.

- Você está usando uma conta Enterprise da HubSpot.

- Tem um servidor com o Windows Server 2008, 2012 ou 2019.

Nota: teste processo de configuração deve ser efectuado por um administrador de TI com experiência na criação de aplicações na sua conta de fornecedor de identidade. Saiba mais sobre configurando o SSO com o HubSpot.

Antes de começar

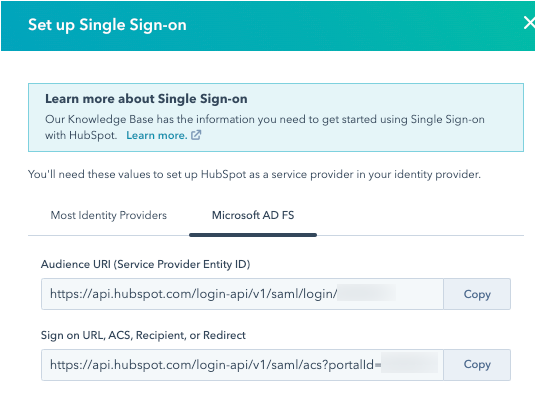

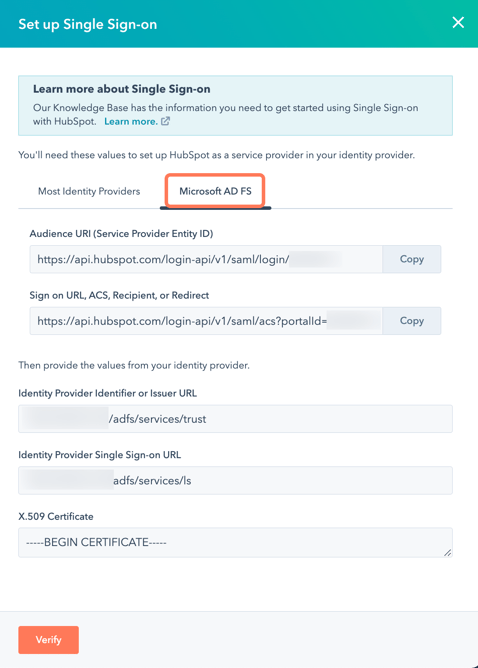

Antes de começar, tome nota dos dois valores seguintes da sua conta da HubSpot para configurar o SSO usando o Microsoft AD FS:

- Entre em sua conta da HubSpot.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- Na barra lateral esquerda, clique em Predefinições de conta.

- Clique na guia Segurança.

- Clique em Configurar início de sessão único.

- No painel deslizante Configurar logon único , clique em Microsoft AD FS.

- Tome nota dos valores Audience URI (Service Provider Entity ID) e Sign on URL, ACS, Recipient, or Redirect, uma vez que terá de os adicionar ao Microsoft AD FS no processo de configuração.

1.Adicionar um Relying Party Trust (RPT)

Abra o gerenciador do AD FS:

- No gerenciador do AD FS, abra a pasta Terceiras partes confiáveis (RPT) .

- No menu da barra lateral à direita, selecione Adicionar uma terceira parte confiável.

- Na caixa de diálogo Assistente para Adicionar uma terceira parte confiável, clique em Iniciar para adicionar uma nova RPT.

- Na tela Selecionar fonte de dados, selecione Inserir dados sobre a parte confiável manualmente.

- Clique em Próximo >.

- No campo Nome de exibição, insira um nome de confiança (isso é para fins internos), portanto, certifique-se de que o nome seja algo fácil de reconhecer.

- Clique em Próximo >.

- Na tela Configurar certificado, deixe as configurações padrão como estão, depois clique em Próximo >.

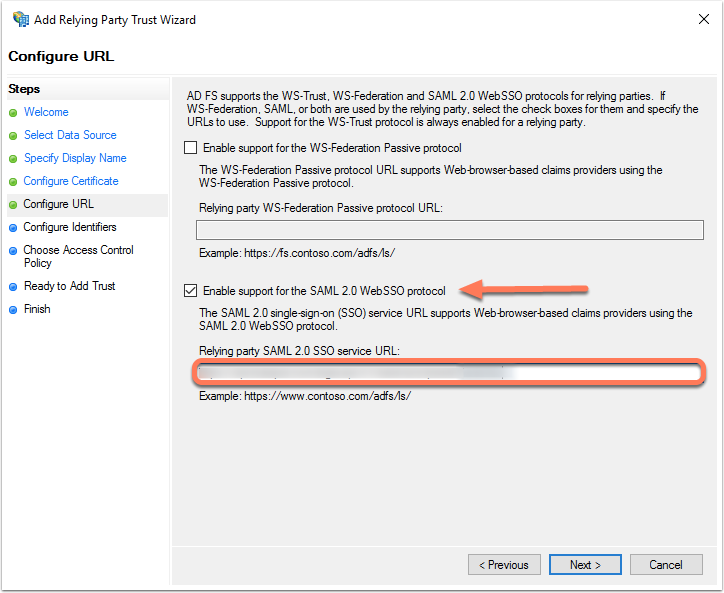

- Marque a caixa de seleção Ativar suporte para o protocolo SAML 2.0 WebSSO. No campo URL do serviço de SSO SAML 2.0 da parte confiável , insira a URL de início de sessão , ACS, destinatário ou URL de redirecionamento da sua conta da HubSpot.

- Clique em Próximo >.

- No campo Identificador da terceira parte confiável:

- Insira o valor Audience URI (ID da entidade do provedor de serviços) da sua conta da HubSpot.

- Insira https://api.hubspot.com e clique em Adicionar.

- Clique em Próximo >.

- Na janela Escolher uma política de controle de acesso, selecione Permitir todos, depois clique em Próximo >.

- Revise suas configurações e clique em Próximo >.

- Clique em Fechar.

2. Criar regras de solicitações

Antes de configurar sua regra de solicitações, certifique-se de que os endereços de e-mail dos usuários correspondem aos seus endereços de e-mail do usuário da HubSpot. Você pode usar outros identificadores, como o User Principal Name (UPN), se seus UPNs estiverem na forma de um endereço de e-mail. Para que o logon único com o AD FS funcione, o nameID precisa estar na forma de um endereço de e-mail para corresponder a um usuário da HubSpot.

- Na janela Regra de solicitações, clique em Adicionar regra.

- Clique no menu suspenso Modelo de regra de solicitação e selecione Enviar atributos de LDAP como solicitações.

- Clique em Próximo >.

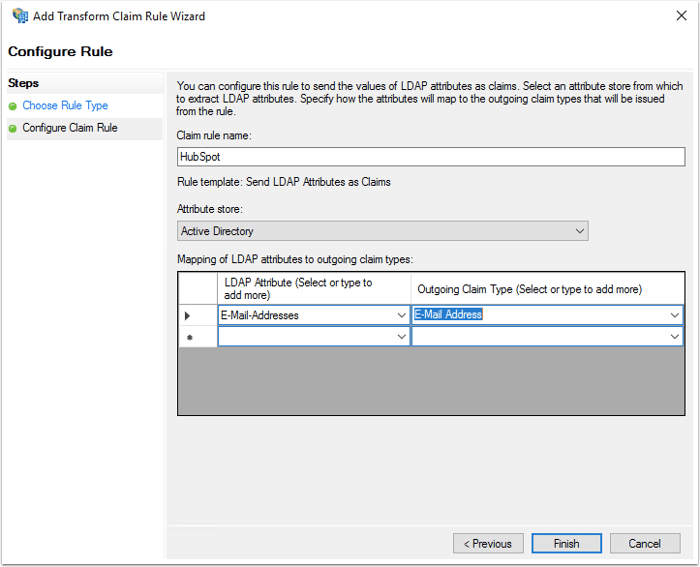

- Na tela Configurar regra de solicitação:

- No campo Nome da regra de solicitação, insira um nome de regra.

- Clique no menu suspenso Loja de atribuição e selecione Active Directory.

- Na tabela Mapeamento de atributos de LDAP, mapeie o seguinte:

- Na coluna Atributo de LDAP, clique no menu suspenso e selecione Endereços de e-mail.

- Na coluna Outgoing ClaimType , clique no menu pendente e seleccione Email Address.

- Clique em Concluir.

Em seguida, configure a regra Converter uma solicitação de recebida:

- Clique em Adicionar regra.

- Clique no menu suspenso Modelo de regra de solicitação e selecione Transformar uma solicitação de entrada.

- Clique em Próximo >.

- Na tela Configurar regra de solicitação:

- Insira um nome da regra de solicitação.

- Clique no menu suspenso Tipo de solicitação de entrada e selecione Endereço de e-mail.

- Clique no menu suspenso Tipo de solicitação de saída e selecione ID do nome.

- Clique no menu suspenso Formato de ID do nome de saída e selecione E-mail.

- Clique em Concluir para adicionar a nova regra.

- Clique em OK para adicionar as duas novas regras.

3. Ajuste as configurações de confiança

Na pasta Resposta às partes confiáveis, selecione Propriedades no menu da barra lateral Ações. Clique na guia Avançado e certifique-se de que o SHA-256 esteja especificado como o algoritmo de hash seguro. Embora ambos os SPIA-256 e SA-1 sejam compatíveis, SA-256 é recomendado.

4. Localize o seu certificado x509 em formato PEM

Para acessar seu formato do PEM x509 certifique-se:

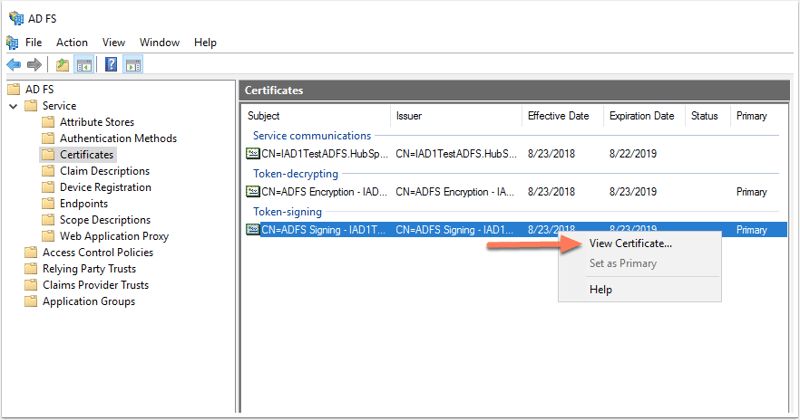

- Acesse a janela de gerenciamento do AD FS. No menu da barra lateral esquerda, acesse Serviços > Certificados.

- Localize o certificado de Assinatura do token. Clique com o botão direito do rato no certificado e seleccione View Certificate.

- Na caixa de diálogo, clique na guia Detalhes.

- Clique em Copiar para arquivo.

- Na janela Exportação de certificado exibida, clique em Avançar.

- Selecione X.509 codificado na base 64 (.CER), em seguida, clique em Próximo.

- Nomeie a exportação do arquivo e clique em Próximo.

- Clique em Concluir para concluir a exportação.

- Localize o arquivo que você acabou de exportar e abrir usando um editor de texto, como o Bloco de Notas.

- Copiar o conteúdo do arquivo.

5. Concluir a sua configuração no HubSpot

- Entre em sua conta da HubSpot.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- Na barra lateral esquerda, clique em Predefinições de conta.

- Clique na guia Segurança.

- Clique em Configurar início de sessão único.

- No painel deslizante Configurar logon único , clique em Microsoft AD FS.

- Cole o conteúdo do ficheiro no campo X.509 Certificate .

- Retornar ao seu gerenciador do AD FS

- No menu da barra lateral esquerda, selecione a pasta Endpoints.

- Pesquise o endpoint do serviço SSO e a URL da entidade. A URL do serviço SSO geralmente termina em “adfs/services/ls” e a URL da identidade termina em “adfs/services/trust”.

- Voltar à HubSpot. No campo Identifier Identity provider Identifier ou Issuer , introduza o URL da entidade.

- No campo Identity Provider Single Sign-On URL , introduza o URL do serviço SSO.

- Clique em Verificar.

Nota: se receber um erro ao configurar o início de sessão único no HubSpot, verifique os registos do visualizador de eventos no seu dispositivo para ver a mensagem de erro. Se não conseguir resolver a mensagem de erro, contacte Suporte da HubSpot.