- Kunskapsbas

- Konto och konfiguration

- Kontosäkerhet

- Konfigurera SSO (Single Sign-On) med hjälp av Active Directory Federation Services (AD FS)

Konfigurera SSO (Single Sign-On) med hjälp av Active Directory Federation Services (AD FS)

Senast uppdaterad: 3 november 2025

Tillgänglig med något av följande abonnemang, om inte annat anges:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Om du har ett HubSpot Professional- eller Enterprise-konto kan du konfigurera single sign-on med hjälp av Active Directory Federation Services (AD FS).

Om du vill använda AD FS för att logga in på ditt HubSpot-konto måste du uppfylla följande krav:

- Alla användare i din Active Directory-instans måste ha ett e-postadressattribut.

- Du använder ett HubSpot Professional- eller Enterprise-konto.

- Du har en server som kör Windows Server 2008, 2012 eller 2019.

Observera: den här installationsprocessen bör utföras av en IT-administratör med erfarenhet av att skapa applikationer i ditt identitetsleverantörskonto. Läs mer om hur du konfigurerar SSO med HubSpot.

Innan du börjar

Innan du börjar bör du notera följande två värden från ditt HubSpot-konto för att konfigurera SSO med Microsoft AD FS:

- I ditt HubSpot-konto klickar du på settings inställningsikonen i det övre navigeringsfältet.

- Klicka på Säkerhet i det vänstra sidofältet.

- Klicka på Konfigurera under fliken Logga in i avsnittet Konfigurera SSO (Single Sign-On).

- I bildpanelen Konfigurera enkel inloggning klickar du på fliken Microsoft AD FS.

- Notera värdena Audience URI (Service Provider Entity ID) och Sign on URL, ACS, Recipient eller Redirect eftersom du kommer att behöva lägga till dem i Microsoft AD FS under installationsprocessen.

1. Lägg till en Relying Party Trust (RPT)

Öppna din Active Directory Federation Services (AD FS)-hanterare:

- Öppna mappen Relying Party Trusts (RPT) i AD FS-hanteraren.

- I menyn i höger sidofält väljer du Lägg till förtroende från beroende part....

- Klicka på Start i dialogrutan Add Relying Party Trust Wizard för att lägga till en ny RPT.

- På skärmen Välj datakälla väljer du Ange uppgifter om den förlitande parten manuellt.

- Klicka på Nästa >.

- I fältet Display name anger du ett namn för din trust - detta är för interna ändamål, så se till att du ger den ett namn som du lätt kan känna igen.

- Klicka på Next >.

- På skärmen Configure Certificate lämnar du standardinställningarna oförändrade och klickar sedan på Next >.

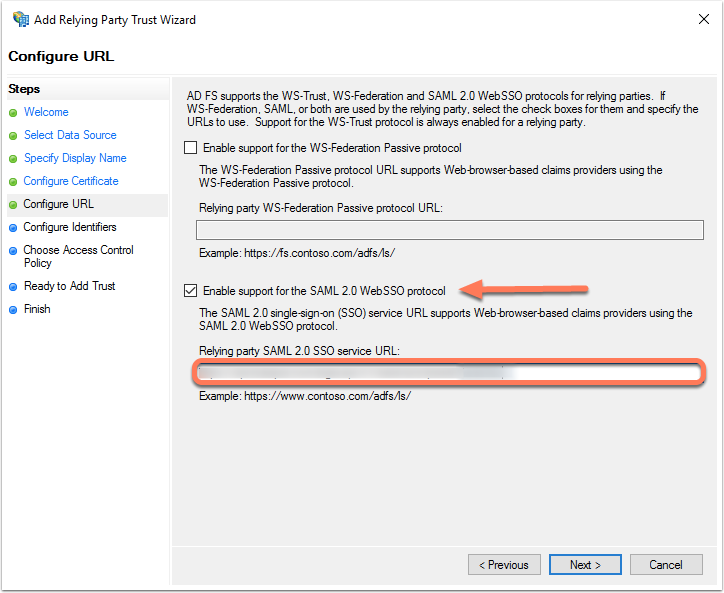

- Markera kryssrutan Enable Support for the SAML 2.0 WebSSO protocol . I fältet Relying party SAML 2.0 SSO service URL anger du Sign on URL, ACS, Recipient eller Redirect URL från ditt HubSpot-konto.

- Klicka på Nästa >.

- I fältet Relying party trust identifier:

-

- Ange värdet för Audience URI (Service Provider Entity ID) från ditt HubSpot-konto.

- Ange https://api.hubspot.com och klicka sedan på Lägg till.

- Klicka på Nästa >.

- I fönstret Välj en policy för åtkomstkontroll väljer du Tillåt alla och klickar sedan på Nästa >.

- Granska dina inställningar och klicka sedan på Nästa >.

- Klicka på Stäng.

2. Skapa regler för anspråk

Innan du ställer in din anspråksregel, se till att dina användares e-postadresser matchar deras HubSpot-användares e-postadresser. Du kan använda andra identifierare, t.ex. User Principal Name (UPN), om dina UPN:er är i form av en e-postadress. För att single sign-on med AD FS ska fungera måste nameID vara i form av en e-postadress för att matcha med en HubSpot-användare.

- Klicka på Lägg till regel i fönstret Anspråksregel .

- Klicka på rullgardinsmenyn Anspråksregelmall och välj Skicka LDAP-attribut som anspråk.

- Klicka på Nästa >.

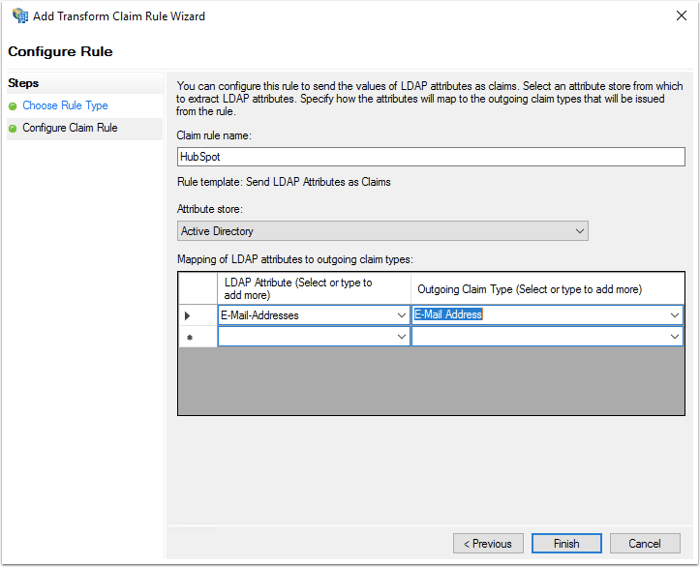

- På skärmen Konfigurera anspråksregel:

-

- Ange ett namn på regeln i fältet Namn på anspråksregel.

- Klicka på rullgardinsmenyn Attributlager och välj Active Directory.

- I tabellen Mappning av LDAP-attribut ma ppar du följande:

- I kolumnen LDAP-attribut klickar du på rullgardinsmenyn och väljer E-postadresser.

- I kolumnen Outgoing ClaimType klickar du på rullgardinsmenyn och väljer E-postadress.

- Klicka på Slutför.

Därefter konfigurerar du regeln Transform an Incoming Claim:

- Klicka på Lägg till regel.

- Klicka på rullgardinsmenyn Claim rule template och välj Transform an Incoming Claim.

- Klicka på Nästa >.

- På skärmen Konfigurera regel för anspråk:

-

- Ange ett namn på anspråksregeln.

- Klicka på rullgardinsmenyn Typ av inkommande anspråk och välj E-postadress.

- Klicka på rullgardinsmenyn Utgående typ av anspråk och välj Namn-ID.

- Klicka på rullgardinsmenyn Utgående namn-ID-format och välj E-post.

- Klicka på Slutför för att lägga till den nya regeln.

- Klicka på OK för att lägga till båda de nya reglerna.

3. Justera inställningarna för förtroende

- I mappen Replying Party Trusts väljer du Egenskaper i sidomenyn Åtgärder.

- Klicka på fliken Avancerat och se till att SHA-256 anges som säker hashalgoritm.

Även om både SHA-256 och SHA-1 stöds rekommenderas SHA-256.

4. Leta reda på ditt x509-certifikat i PEM-format

För att komma åt ditt PEM-format x509-certifikat:

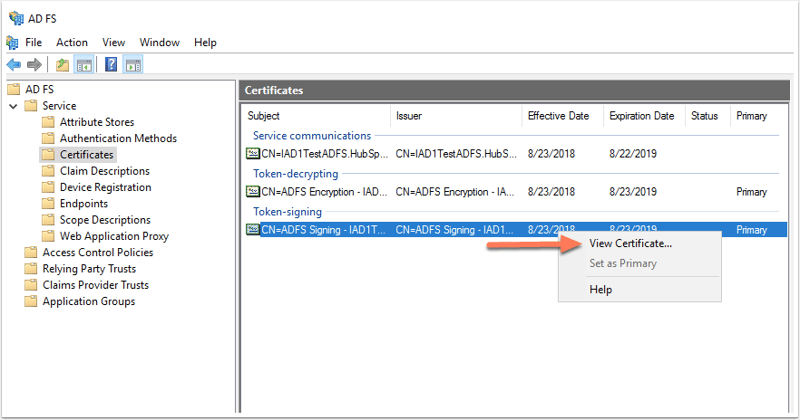

- Navigera till AD FS-hanteringsfönstret . Navigera till Tjänster > Certifikat i menyn i vänster sidofält.

- Leta reda på Token-signeringscertifikatet . Högerklicka på certifikatet och välj Visa certifikat.

- I dialogrutan klickar du på fliken Detaljer .

- Klicka på Kopiera till fil.

- Klicka på Nästa i fönstret Certifikatexport som öppnas.

- Välj Base-64 encoded X.509 (.CER) och klicka sedan på Nästa.

- Ge filexporten ett namn och klicka sedan på Nästa.

- Klicka på Slutför för att slutföra exporten.

- Leta reda på filen som du just exporterade och öppna den med en textredigerare, t.ex. Notepad.

- Kopiera innehållet i filen.

5. Slutför din installation i HubSpot

- Logga in på ditt HubSpot-konto.

- I ditt HubSpot-konto klickar du på settings inställningsikonen i det övre navigeringsfältet.

- Klicka på Säkerhet i det vänstra sidofältet.

- Klicka på Konfigurera under fliken Logga in i avsnittet Konfigurera SSO (Single Sign-On).

- Klicka på fliken Microsoft AD FS i bildpanelen Konfigurera enkel inloggning.

- Klistra in innehållet i filen ifältet X.509-certifikat.

- Gå tillbaka till din AD FS-manager.

- Välj mappen Endpoints i menyn i vänster sidofält.

- Sök efter SSO-tjänstens slutpunkt och enhetens URL. SSO-tjänstens URL slutar vanligtvis med "adfs/services/ls" och entitetens URL slutar med "adfs/services/trust".

- Återgå till HubSpot. I fältet Identity provider Identifier or Issuer anger du enhetens URL.

- I fältet Identity Provider Single Sign-On URL anger du SSO-tjänstens URL.

- Klicka på Verifiera.

Observera: Om du får ett felmeddelande när du konfigurerar single sign-on i HubSpot ska du kontrollera felmeddelandet i loggen i händelsevisaren på din enhet. Om du inte kan felsöka felmeddelandet, kontakta HubSpot Support.