- Wissensdatenbank

- Account & Setup

- Account-Sicherheit

- Single-Sign-On (SSO) einrichten

Single-Sign-On (SSO) einrichten

Zuletzt aktualisiert am: 3 November 2025

Mit einem der folgenden Abonnements verfügbar (außer in den angegebenen Fällen):

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Intelligentes CRM – Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Single-Sign-On (SSO) ermöglicht Ihren Teammitgliedern einen Account für alle Systeme, die Ihr Unternehmen verwendet.

SAML (Security Assertion Markup Language) ist ein offener Standard für die Authentifizierung. Basierend auf dem XML-Format (Extensible Markup Language) verwenden Webanwendungen SAML, um Authentifizierungsdaten zwischen zwei Parteien zu übertragen – dem Identitätsanbieter (IdP) und dem Dienstanbieter (SP).

Sie können auch SSO einrichten und einschränken, welche Anmeldemethoden Benutzer für den Zugriff auf Ihren Account über den Assistenten für Anmeldeeinstellungen verwenden können. Wenn Sie ein SAML-basiertes SSO eingerichtet haben, können Sie es für Benutzer als erforderlich festlegen, sich mit ihren SSO-Anmeldeinformationen bei HubSpot anzumelden.

Allgemeine Einrichtung

Berechtigungen erforderlich Super-Admin-Berechtigungen sind erforderlich, um Single-Sign-On zu konfigurieren.

Der SSO-Einrichtungsprozess sollte von einem IT-Administrator mit Erfahrung in der Erstellung von Anwendungen in Ihrem Identitätsanbieterkonto ausgeführt werden.

- Melden Sie sich beim Identity Provider-Konto an.

- Navigieren Sie zu Ihren Anwendungen.

- Erstellen Sie eine neue Anwendung für HubSpot. So rufen Sie die Werte für Zielgruppen-URI und Anmelde-URL, ACS, Empfänger oder Weiterleitung ab:

-

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Wählen Sie im Menü der Seitenleiste links die Option Sicherheit aus.

- Klicken Sie auf der Registerkarte Anmeldung, wenn Sie Ihre Portal-Anmeldeeinstellungen nicht konfiguriert haben, auf Portal-Anmeldeeinstellungen einrichten. Oder klicken Sie im Abschnitt Single-Sign-On (SSO ) konfigurieren auf Einrichten. Im rechten Bereich:

- Der XML-Upload ist für alle SSO-Setups verfügbar. Wählen Sie Ihre Verbundmetadaten per Drag-&-Drop für den Upoload aus, oder klicken Sie dazu auf Datei auswählen. Klicken Sie anschließend auf Verifizieren.

- Wenn Sie die Daten Ihres Identitätsanbieters manuell eingeben möchten, klicken Sie auf der Registerkarte Alle anderen Identitätsanbieter neben den entsprechzenden Werten auf Kopieren. Danach können Sie die Werte Ihres Identitätsanbieters unten einfügen. Klicken Sie auf Verifizieren.

- Wenn Sie Microsoft AD FS verwenden, klicken Sie unter der Registerkarte Microsoft AD FS neben den entsprechzenden Werten auf Kopieren . Danach können Sie die Werte Ihres Identitätsanbieters unten einfügen. Klicken Sie auf Verifizieren.

Bitte beachten Sie: Wenn Sie Microsoft Entra (ehemals Azure) verwenden, verwenden Sie bitte die Registerkarte Alle anderen Identitätsanbieter, um Ihr SSO zu konfigurieren.

Wenn Sie Active Directory Federation Services verwenden, erfahren Sie hier mehr über das Einrichten von Single-Sign-On mit ADFS.

Single-Sign-On für alle Benutzer verlangen

Nachdem Sie SSO eingerichtet haben, können Sie es für alle Benutzer als erforderlich festlegen, sich mit SSO bei HubSpot anzumelden. Diese Einstellung ist standardmäßig aktiviert.

-

Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

-

Wählen Sie im Menü der linken Seitenleiste die Option Sicherheit aus.

-

Aktivieren Sie auf der Registerkarte Anmeldung im Abschnitt Single-Sign-On konfigurieren das Kontrollkästchen Single-Sign-On verlangen .

/account-security-require-single-sign-on.png?width=700&height=164&name=account-security-require-single-sign-on.png)

Bestimmte Benutzer von der SSO-Anforderung ausschließen

Nachdem Sie SSO eingerichtet haben, können Sie bestimmte Benutzer von der SSO-Pflicht ausschließen, um so zuzulassen, dass sie sich auch mit ihrem HubSpot-Benutzer-Account anmelden können.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Wählen Sie im Menü der Seitenleiste links „Sicherheit“ aus.

- Klicken Sie auf der Registerkarte Anmeldung im Abschnitt Single-Sign-On konfigurieren auf Ausgenommene Benutzer verwalten .

/account-security-manage-exempted-users.png?width=700&height=164&name=account-security-manage-exempted-users.png)

- Klicken Sie im Dialogfeld auf das Dropdown-Menü Benutzer auswählen und wählen Sie die Benutzer aus, die sich mit ihren HubSpot-Accounts anmelden können. Sie können beispielsweise Partner und Auftragnehmer auswählen, wenn sie nicht über eine SSO-Anmeldung verfügen.

- Klicken Sie auf „Speichern“.

/account-security-select-exempt-users.png?width=500&height=181&name=account-security-select-exempt-users.png)

Bitte beachten: Der Benutzer, der den Schalter Single-Sign-On als erforderlich festlegen aktiviert, wird automatisch zu den ausgeschlossenen Benutzern hinzugefügt. Es wird empfohlen, mindestens einen Super-Admin auszuschließen. Für den Fall eines Ausfalls Ihres Identitätsanbieters kann dieser sich anmelden und den Schalter Single-Sign-On als erforderlich festlegen deaktivieren, um allen Benutzern die Anmeldung mit ihren HubSpot-Accounts zu ermöglichen.

Anweisungen zu spezifischen Identitätsanbietern

Okta

Bitte beachten: Sie benötigen Administratorrechte in Ihrer Okta-Instanz. Dieser Vorgang ist nur bei der Classic-UI in Okta verfügbar.

- Melden Sie sich bei Okta an. Stellen Sie sicher, dass Sie sich in der Verwaltungsinstanz Ihres Okta-Entwicklerkontos befinden.

- Klicken Sie in der oberen Navigationsleiste auf Applications (Anwendungen ).

- Klicken Sie auf Anwendung hinzufügen.

- Suchen Sie nach HubSpot SAML und klicken Sie dann auf Hinzufügen.

- Klicken Sie im Bildschirm Allgemeine Einstellungen auf Fertig.

- Klicken Sie auf der Detailseite der Anwendung auf die Registerkarte Sign on (Anmelden ).

- Klicken Sie unter der Meldung SAML 2.0 is not configured until you complete the setup instructions (SAML 2.0 ist nicht konfiguriert, bis Sie die Installationsanweisungen abgeschlossen haben) auf View Setup Instructions (Setupanweisungen anzeigen). Dies wird eine neue Registerkarte öffnen. Öffnen Sie es, und kehren Sie zur ursprünglichen Registerkarte in Okta zurück.

- Scrollen Sie auf derselben Registerkarte zu Advanced Sign-on Settings (Erweiterte Anmeldeeinstellungen) und fügen Sie Ihre Hub-ID im Feld für die HubSpot-Portal-ID hinzu. Erfahren Sie, wie Sie auf Ihre Hub-ID zugreifen können.

- Gehen Sie zu Ihren Benutzereinstellungen. Weisen Sie die neue App allen Benutzern zu, die sich ebenfalls in Ihrem HubSpot-Account befinden, einschließlich sich selbst.

- Kehren Sie zur Registerkarte View Setup Instructions (Setupanweisungen anzeigen ) zurück. Kopieren Sie die URLs und das Zertifikat und fügen Sie sie in HubSpot in das Feld Identitätsanbieter-ID oder Aussteller-URL , das Feld URL des Identity Server für Single-Sign-On und das Feld X.509-Zertifikat ein.

- Klicken Sie auf Verifizieren. Sie werden aufgefordert, sich mit Ihrem Okta-Konto anzumelden, um die Konfiguration abzuschließen und Ihre Einstellungen zu speichern.

- Navigieren Sie nach der Überprüfung Ihres SSO-Setups zu https://app.hubspot.com/login/sso und geben Sie Ihre E-Mail-Adresse ein. HubSpot sucht nach der Single-Sign-On-Konfiguration Ihres HubSpot-Portals und sendet Sie an Ihren Identitätsanbieter, um sich anzumelden. Wenn Sie einen direkten Link zu Ihrem Konto aufrufen, wird auch die Schaltfläche Mit SSO anmelden angezeigt.

OneLogin

Bitte beachten: Sie benötigen Administratorrechte in Ihrer OneLogin-Instanz, um bei Bedarf eine neue SAML 2.0-Anwendung in OneLogin zu erstellen.

- Melden Sie sich bei OneLogin an.

- Gehen Sie zu Apps.

- Suchen Sie nach HubSpot.

- Klicken Sie auf die App, für die „SAML2.0“ angegeben ist.

- Klicken Sie oben rechts auf Speichern.

- Klicken Sie auf die Registerkarte Konfiguration.

- Fügen Sie im Feld HubSpot-Account-ID Ihre Hub-ID hinzu. Erfahren Sie, wie Sie auf Ihre Hub-ID zugreifen können.

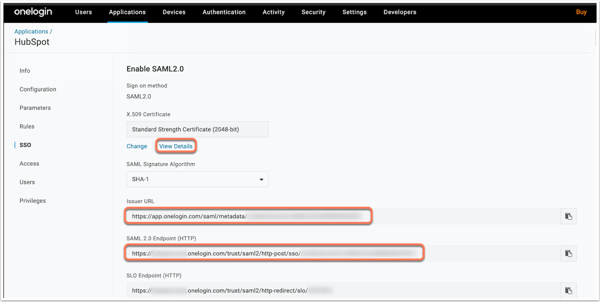

- Klicken Sie auf die Registerkarte SSO.

- Kopieren Sie die folgenden Felder von OneLogin und fügen Sie sie in die entsprechenden Felder im SSO-Einrichtungsbereich in HubSpot ein:

-

- Kopieren Sie den Wert unter Aussteller-URL und fügen Sie ihn in Identitätsanbieter-ID oder Aussteller-URL ein.

- Kopieren Sie den Wert unter SAML 2.0 Endpunkt (HTTP) und fügen Sie ihn in URL des Identity Server für Single-Sign-On ein.

- Klicken Sie unter X.509-Zertifikat auf Details anzeigen, kopieren Sie das Zertifikat und fügen Sie es in X.509-Zertifikat ein.

- Klicken Sie oben rechts In Ihrem OneLogin-Konto auf Speichern.

Microsoft Entra ID

Installieren Sie für Microsoft Entra ID (früher Azure AD)-Benutzer die HubSpot-App im Microsoft Azure Marketplace und befolgen Sie die Anweisungen von Microsoft , um die Integration einzurichten. Auf diese Weise können Sie Microsoft Entra ID verwenden, um den Benutzerzugriff zu verwalten und die einmalige Anmeldung mit HubSpot zu aktivieren.

Navigieren Sie nach der Überprüfung Ihres SSO-Setups zu https://app.hubspot.com/login/sso und geben Sie Ihre E-Mail-Adresse ein. HubSpot sucht nach der Single-Sign-On-Konfiguration Ihres HubSpot-Portals und sendet Sie an Ihren SSO-Anbieter, um sich anzumelden. Wenn Sie einen direkten Link zu Ihrem Konto aufrufen, wird auch die Schaltfläche Mit SSO anmelden angezeigt.

Überprüfen Sie die Anweisungen von Google zum Einrichten von HubSpot-Single-Sign-On mit G-Suite als Identitätsanbieter.

Navigieren Sie nach der Überprüfung Ihres SSO-Setups zu https://app.hubspot.com/login/sso, und geben Sie Ihre E-Mail-Adresse ein. HubSpot sucht nach der Single-Sign-On-Konfiguration Ihres HubSpot-Portals und sendet Sie an Ihren SSO-Anbieter, um sich anzumelden. Wenn Sie einen direkten Link zu Ihrem Konto aufrufen, wird auch die Schaltfläche Mit SSO anmelden angezeigt.

Häufig gestellte Fragen

Welche Bindung verwendet HubSpot als SAML-Dienstanbieter?

HubSpot verwendet HTTP-Post.

Ich verwende Active Directory Federation Services. Was sollte ich als Relying Party Trust (RPT) verwenden?

Welches Benutzernamenformat sollte ich in meiner SAML-Anwendung festlegen?

HubSpot-Benutzer werden durch E-Mail-Adresse identifiziert. Stellen Sie sicher, dass Ihr IDP eine NameID im E-Mail-Format sendet, die der E-Mail-Adresse des HubSpot-Benutzers entspricht.

Welchen Signaturalgorithmus unterstützt HubSpot?

HubSpot unterstützt nur SHA-256 als Signieralgorithmus. Sie müssen Ihre Anfragen mit SHA-256 signieren.

In welchem Format sollte ich mein x509-Zertifikat bereitstellen?

HubSpot erfordert ein x509-Zertifikat im PEM-Format. Sie sollten den Textinhalt der PEM-Datei in das Feld x509-Zertifikat in HubSpot kopieren. Der Wert sollte auch ----- BEGIN CERTIFICATE ----- und ----- END CERTIFICATE ----- enthalten.

Kann ich Zwei-Faktor-Authentifizierung, als erforderlich festgelegte Zwei-Faktor-Authentifizierung, SSO und als erforderlich festgelegtes SSO gleichzeitig aktivieren?

Ja. Wenn Sie Zwei-Faktor-Authentifizierung (2FA) aktiviert haben, ist sie bei jeder Anmeldung mit Ihrem HubSpot-Benutzernamen und Ihrem Passwort aktiv. Wenn Sie Zwei-Faktor-Authentifizierung in HubSpot aktivieren, können Sie sich nicht mit der Zwei-Faktor-Authentifizierung oder SSO von Google anmelden. Wenn daher Benutzer von der SSO-Anforderung ausgeschlossen sind, können Sie die Zwei-Faktor-Authentifizierung von HubSpot verlangen, um sicherzustellen, dass alle Anmeldungen, die SSO umgehen, Zwei-Faktor-Authentifizierung oder Google durchlaufen.

WennSie Zwei-Faktor-Authentifizierung für Ihr Google-Konto aktivieren, ist dies getrennt von Ihrem HubSpot-Setup. Wenn Sie sich jedoch mit Ihrem Google-Konto bei HubSpot anmelden, schützt die 2FA von Google Ihren HubSpot-Account.

Wenn Zwei-Faktor-Authentifizierung und SSO in Ihrem Account gleichzeitig erforderlich sind oder aktiviert sind, passiert Folgendes:

- Wenn Sie sich bei Ihrem Account mit SSO anmelden müssen, müssen Sie nicht auch Zwei-Faktor-Authentifizierung einrichten. Wenn Sie Ihre Zwei-Faktor-Authentifizierung bereits eingerichtet haben und nicht sowohl von der erforderlichen SSO- als auch von der Zwei-Faktor-Authentifizierung dazu aufgefordert werden möchten, können Sie Zwei-Faktor-Authentifizierung für Ihre Anmeldung deaktivieren.

- Wenn Ihr Account SSO verlangt, Sie aber ausgeschlossen sind, können Sie sich entweder mit Zwei-Faktor-Authentifizierung anmelden oder die Optionen Mit Google anmelden oder Mit Microsoft anmelden verwenden.

- Wenn Sie sich mit Zwei-Faktor-Authentifizierung anmelden müssen und kein SSO eingerichtet ist, können Sie sich entweder mit Zwei-Faktor-Authentifizierung anmelden oder die Optionen Mit Google anmelden bzw. Mit Microsoft anmelden verwenden.

- Wenn Ihr Account keine Anforderungen stellt, aber SSO aktiviert ist, können Sie sich mit jeder beliebigen Methode anmelden, einschließlich SSO.