- Base de connaissances

- Compte et configuration

- Sécurité du compte

- Configurez l'authentification unique (SSO) à l'aide d'AD FS (Active Directory Federation Services)

Configurez l'authentification unique (SSO) à l'aide d'AD FS (Active Directory Federation Services)

Dernière mise à jour: 3 novembre 2025

Disponible avec le ou les abonnements suivants, sauf mention contraire :

-

Marketing Hub Pro, Enterprise

-

Sales Hub Pro, Enterprise

-

Service Hub Pro, Enterprise

-

Data Hub Pro, Enterprise

-

Content Hub Pro, Enterprise

-

CRM intelligent Pro, Enterprise

-

Commerce Hub Pro, Enterprise

Si vous avez un compte HubSpot Pro ou Entreprise , vous pouvez configurer l'authentification unique via Active Directory Federation Services (AD FS).

Pour utiliser AD FS pour vous connecter à votre compte HubSpot, vous devez répondre aux exigences suivantes :

- Tous les utilisateurs de votre instance Active Directory doivent avoir un attribut d'adresse e-mail.

- Vous utilisez un compte HubSpot Pro ou Entreprise .

- Vous disposez d'un serveur fonctionnant sous Windows Server 2008, 2012 ou 2019.

Remarque : te processus de configuration doit être effectué par un administrateur informatique ayant l'expérience de la création d'applications dans votre compte de fournisseur d'identité. Pour en savoir plus sur , configurez le SSO avec HubSpot.

Avant de commencer

Avant de commencer, prenez note des deux valeurs suivantes de votre compte HubSpot pour configurer le SSO à l'aide de Microsoft AD FS :

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, cliquez sur Sécurité.

- Sous l’onglet Connexion , dans la section Configurer l’authentification unique , cliquez sur Configurer.

- Dans le panneau Configurer l’authentification glissante unique, cliquez sur l’onglet Microsoft AD FS .

- Prenez note des valeurs Audience URI (Service Provider Entity ID) et Sign on URL, ACS, Recipient, or Redirect car vous devrez les ajouter à Microsoft AD FS au cours de la procédure d'installation.

1. Ajoutez un Relying Party Trust (RPT)

Ouvrez votre gestionnaire AD FS (Active Directory Federation Services :

- Dans votre gestionnaire AD FS, ouvrez le dossier RPT (Relying Party Trusts).

- Dans le menu latéral de droite, sélectionnez Ajouter un Relying Party Trust....

- Dans la boîte de dialogue Ajout d'un Assistant Relying Party Trust, cliquez sur Démarrer pour ajouter un nouveau RPT.

- Dans l'écran Sélectionner une source de données, sélectionnez Entrer manuellement données relatives au correspondant.

- Cliquez sur Suivant >.

- Dans le champ Nom d'affichage, saisissez un nom à des fins internes, que vous pouvez facilement reconnaître.

- Cliquez sur Suivant >.

- Sur l’écran Configurer le certificat, laissez les paramètres par défaut tels quels, puis cliquez sur Suivant >.

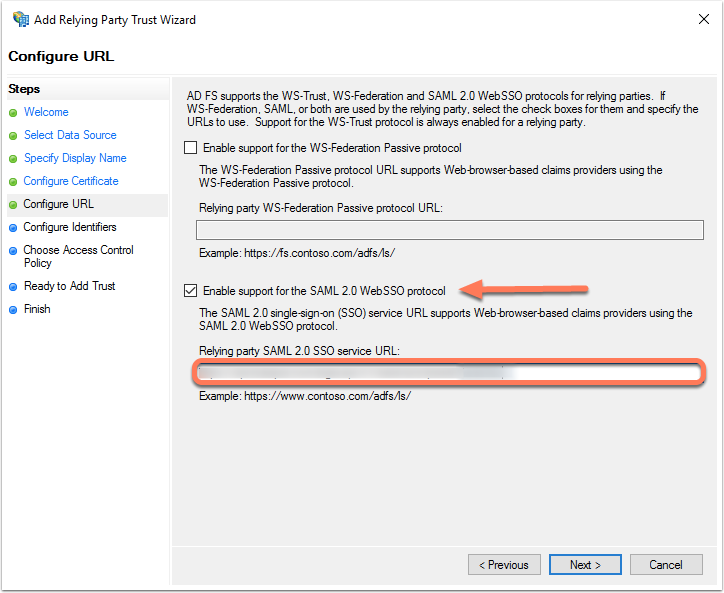

- Sélectionnez la case à cocher Activer la prise en charge du protocole SAML 2.0. Dans le champ Relying party SAML 2.0 SSO service URL , entrez l'URL de connexion , ACS, Recipient ou Redirect de votre compte HubSpot.

- Cliquez sur Suivant >.

- Dans le champ Identifiant d’approbation de la partie de confiance :

-

- Saisissez la valeur Audience URI (Service Provider Entity ID) de votre compte HubSpot.

- Saisissez https://api.hubspot.com, puis cliquez sur Ajouter.

- Cliquez sur Suivant >.

- Dans la fenêtre Sélectionner une politique de contrôle d’accès, sélectionnez Autoriser tout le monde, puis cliquez sur Suivant >.

- Vérifiez vos paramètres, puis cliquez sur Suivant >.

- Cliquez sur Fermer.

2. Créez des règles de recours

Avant de configurer votre règle de réclamation, assurez-vous que les adresses e-mail de vos utilisateurs correspondent à leurs adresses e-mail d’utilisateur HubSpot. Vous pouvez utiliser d'autres identifiants, tels que le Nom d'utilisateur principal (UPN), si vos UPN se présentent sous la forme d'une adresse e-mail. Pour que l’authentification unique avec AD FS fonctionne, le NameID doit être sous la forme d’une adresse e-mail afin de correspondre à un utilisateur HubSpot.

- Dans la fenêtre Règle de recours, cliquez sur Ajouter une règle.

- Cliquez sur le menu déroulant Modèle de règle de recours, puis sélectionnez Envoyer les attributs LDAP en tant que revendications.

- Cliquez sur Suivant >.

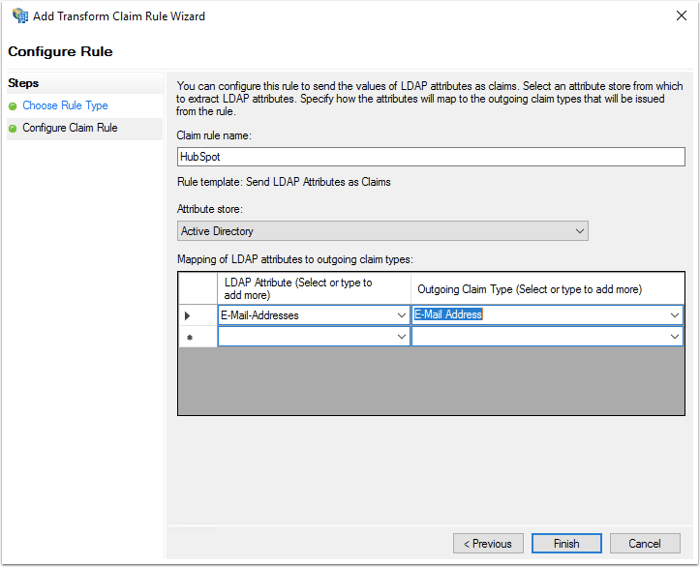

- Sur l'écran Configurer une règle de recours :

-

- Dans le champ Nom de la règle de recours, saisissez un nom de règle.

- Cliquez sur le menu déroulant Magasin d’attributs et sélectionnez Active Directory.

- Dans le tableau Mappage d'attributs LDAP, cartographiez les éléments suivants :

- Dans la colonne Attribut LDAP, cliquez sur le menu déroulant et sélectionnez Adresses e-mail.

- Dans la colonne Outgoing ClaimType , cliquez sur le menu déroulant et sélectionnez E-mail Address.

- Cliquez sur Terminer.

Ensuite, configurez la règle Transformer un recours entrant :

- Cliquez sur Ajouter une règle.

- Cliquez sur le menu déroulant Modèle de règle de recours, puis sélectionnez Transformer un recours entrant.

- Cliquez sur Suivant >.

- Sur l’écran Configurer la règle de réclamation :

-

- Saisissez un nom de règle de réclamation.

- Cliquez sur le menu déroulant Type de recours entrant et sélectionnez Adresse e-mail.

- Cliquez sur le menu déroulant Type de recours sortant et sélectionnez ID du nom.

- Cliquez sur le menu déroulant Format de nom sortant et sélectionnez E-mail.

- Cliquez sur Terminer pour ajouter la nouvelle règle.

- Cliquez sur OK pour ajouter les deux nouvelles règles.

3. Ajustez les paramètres de confiance

- Dans le dossier Replying Party Trusts, sélectionnez Propriétés dans le menu de la barre latérale Actions.

- Cliquez sur l’onglet Avancé et assurez-vous que SHA-256 est spécifié comme algorithme de hachage sécurisé.

Bien que SHA-256 et SHA-1 soient tous deux pris en charge, SHA-256 est recommandé.

4. Localisez votre certificat x509 au format PEM

Pour accéder à votre format PEM x509 :

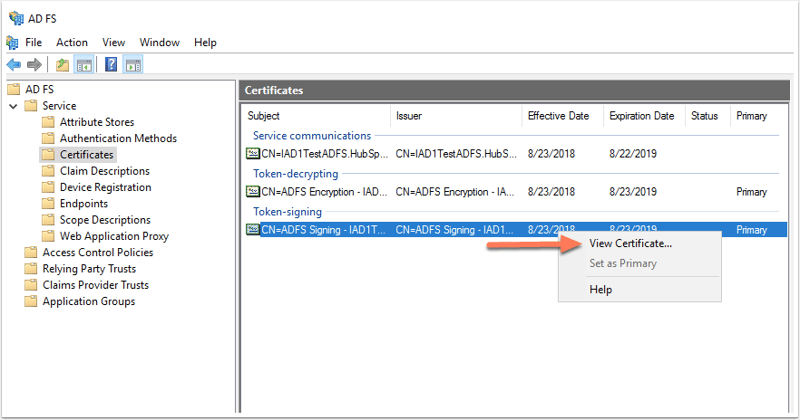

- Accédez à la fenêtre de gestion AD FS. Dans le menu latéral de gauche, accédez à Services > Certificats.

- Localisez le certificat de signature de jeton. Cliquez avec le bouton droit de la souris sur le certificat et sélectionnez Afficher le certificat.

- Dans la boîte de dialogue, cliquez sur l'onglet Détails.

- Cliquez sur Copier vers le fichier.

- Dans la fenêtre d’exportation de certificat qui s’ouvre, cliquez sur Suivant.

- Sélectionnez X.509 (.CER) codé en Base 64, puis cliquez sur Suivant.

- Donnez un nom à votre fichier, puis cliquez sur Suivant.

- Cliquez sur Terminer pour terminer l’export.

- Localisez le fichier que vous venez d'exporter et ouvrez-le à l'aide d'un éditeur de texte, tel que le Bloc-notes.

- Copiez le contenu du fichier.

5. Complétez votre installation dans HubSpot

- Connectez-vous à votre compte HubSpot.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, cliquez sur Sécurité.

- Sous l’onglet Connexion , dans la section Configurer l’authentification unique , cliquez sur Configurer.

- Dans le panneau Configurer l’authentification glissante unique, cliquez sur l’onglet Microsoft AD FS .

- Collez le contenu du fichier dans le champ Certificat X.509 .

- Retournez à votre gestionnaire AD FS.

- Dans le menu latéral de gauche, sélectionnez le dossier Points de terminaison.

- Recherchez le point de terminaison de service d’authentification unique et l’URL de l’entité. L’URL du service d’authentification unique se termine généralement par « adfs/services/ls » et l’URL de l’entité se termine par « adfs/services/trust ».

- Retournez dans HubSpot. Dans le champ Identifiant ou émetteur du fournisseur d'identité, saisissez l'URL de l'entité.

- Dans le champ URL d’authentification unique du fournisseur d’identité, saisissez l’URL du service d’authentification unique.

- Cliquez sur Vérifier.

Veuillez noter : si vous recevez une erreur lors de la configuration de l'authentification unique dans HubSpot, vérifiez votre event viewer logs sur votre appareil pour le message d'erreur. Si vous ne parvenez pas à résoudre le message d’erreur, contactez le support HubSpot.