- Kennisbank

- Content

- Domeinen & URL's

- SSL en domeinbeveiliging in HubSpot

SSL en domeinbeveiliging in HubSpot

Laatst bijgewerkt: 26 september 2025

Beschikbaar met elk van de volgende abonnementen, behalve waar vermeld:

HubSpot plaatst automatisch een standaard SAN SSL-certificaat via Google Trust Services wanneer je een domein aan je account koppelt. Standaard SSL provisioning duurt meestal een paar minuten, maar kan tot vier uur duren.

Als je de aangepaste SSL add-on hebt gekocht, kun je aangepaste SSL-certificaten uploaden naar HubSpot. Je kunt ook beveiligingsinstellingen configureren voor elk verbonden domein, zoals TLS-versies en beveiligingsheaders.

Let op: als je fouten tegenkomt tijdens het SSL provisioning proces, lees dan meer over het oplossen van fouten in SSL-certificaten.

SSL

Standaard SAN SSL geleverd door HubSpot is gratis en wordt automatisch 30 dagen voor het verlopen vernieuwd. Om het certificaat te vernieuwen:

- Je moet een HubSpot-klant zijn.

- De CNAME van je domein moet verwijzen naar de beveiligde server die in het beginproces is ingesteld.

- Google Trust Services is de certificeringsinstantie die een certificaat voor je domein levert. Als je domein een Certification Authority Authorization (CAA) record heeft, zorg er dan voor dat pki.goog in de lijst staat zodat SSL kan worden ingesteld of verlengd.

- Als u een Let's Encrypt SSL-certificaat gebruikt, is het aanbevolen om uw CAA-record te verwijderen en vervolgens een CAA-record toe te voegen om Google Trust Services te ondersteunen. Dit zorgt ervoor dat je website naar verwachting werkt op oudere Android-apparaten.

Uw SSL-certificaat vooraf instellen

Als je je bestaande site naar HubSpot verhuist, wil je misschien vooraf een SSL-certificaat instellen zodat er geen SSL-downtime is. Je kunt een SSL-certificaat vooraf instellen terwijl je een domein verbindt met HubSpot.

- Tijdens het verbindingsproces voor een domein wordt een banner zichtbaar als je site een bestaand SSL-certificaat heeft. Klik op Pre-provisioning en volg de instructies in het dialoogvenster om het provisioningproces te starten.

- Meld u in een apart browservenster of tabblad aan bij de site van uw domeinprovider (bijvoorbeeld GoDaddy of Namecheap).

- Navigeer op de site van uw domeinprovider naar de DNS-instellingen waar u uw DNS-records beheert.

- Maak nieuwe DNS-records aan volgens het dialoogvenster Uw SSL-certificaat vooraf instellen in HubSpot. Kopieer de waarden voor Host en Vereiste gegevens.

- Klik als je klaar bent op Verifiëren in het dialoogvenster Uw SSL-certificaat vooraf instellen. Het kan tot vier uur duren voordat je wijzigingen zijn verwerkt. Als u een foutmelding krijgt wanneer u op Verifiëren klikt, wacht dan een paar minuten en klik vervolgens op Verifiëren om het opnieuw te controleren.

Let op: als je Network Solutions, Namecheap of GoDaddy gebruikt, hoef je het hoofddomein niet te kopiëren. Je provider voegt automatisch een hoofddomein toe aan het einde van het DNS-record.

- Nadat uw certificaat met succes vooraf is geprovisioneerd, verschijnt er een bevestigingsbanner op het scherm voor domeinverbinding. U kunt dan doorgaan met het verbinden van uw domein.

Een DCV-record (Domain Control Validation) instellen

Als u een fout ziet in uw domeininstellingen waarin staat dat "Reverse proxy domains need your action to avoid website disruption," is het aanbevolen om een Domain Control Validation (DCV) record toe te voegen om uw SSL-certificaat up-to-date te houden.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik voor elk domein met het label Actie vereist op het vervolgkeuzemenu Acties en selecteer DNS-records weergeven.

- Meld u in een apart browservenster of tabblad aan bij de site van uw domeinprovider en open uw DNS-records. Meer informatie over DNS-instellingen voor de meest voorkomende providers.

- Navigeer op de site van uw domeinprovider naar de DNS-instellingen waar u uw DNS-records beheert.

- Maak nieuwe DNS-records aan volgens het dialoogvenster in HubSpot. Kopieer de DCV-recordwaarden en plak ze in het nieuwe record op de site van je domeinprovider in de DNS-instellingen.

- Wanneer je een nieuw DCV-record toevoegt aan je DNS-account, kan het tot 24 uur duren voordat de DNS-wijzigingen zijn bijgewerkt.

Domein beveiligingsinstellingen

Je kunt de beveiligingsinstellingen aanpassen voor elk subdomein dat is verbonden met HubSpot. Beveiligingsinstellingen omvatten je website protocol (HTTP vs. HTTPS), TLS versie en je website beveiligingsheaders.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

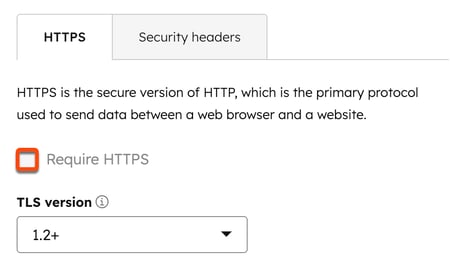

HTTPS-protocol

Je kunt eisen dat alle pagina's op je site veilig via HTTPS worden geladen. Zodra deze instelling is ingeschakeld, wordt inhoud die via HTTP is geladen, zoals afbeeldingen en stylesheets, niet op uw site geladen. Inhoud die via HTTP wordt geladen op een HTTPS-site wordt gemengde inhoud genoemd. Leer hoe u fouten met gemengde inhoud op uw pagina kunt oplossen.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het menu aan de linkerkant naar Inhoud > Domeinen & URL's. Klik op het vervolgkeuzemenu Acties en selecteer Domeininstellingen bijwerken.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Schakel in het rechterpaneel het selectievakje HTTPS vereisen in om alle pagina's op het domein veilig via HTTPS in plaats van HTTP te laten laden.

- Klik op Opslaan als u klaar bent.

TLS-versie

Standaard accepteren HubSpot-servers een verbinding met TLS 1.0 en hoger. Verbindingen die proberen een TLS-versie te gebruiken die lager is dan het ingestelde minimum, zullen mislukken.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's. Klik op het vervolgkeuzemenu Acties.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het rechterzijpaneel op het vervolgkeuzemenu TLS-versie en selecteer een optie.

- Klik op Opslaan als u klaar bent.

Beveiligings headers

Je kunt je domeinbeveiliging configureren en beveiligingsheaders voor elk domein inschakelen.

HTTP strikte transportbeveiliging (HSTS)

Je kunt een extra beveiligingslaag toevoegen aan je website door HTTP Strict Transport Security (HSTS) in te schakelen. HSTS instrueert browsers om alle HTTP-verzoeken om te zetten naar HTTPS-verzoeken. Als je HSTS inschakelt, wordt de HSTS-header toegevoegd aan antwoorden voor verzoeken aan de URL's op het subdomein. Meer informatie over de HSTS-header.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het paneel aan de rechterkant op het tabblad Beveiliging headers.

- Schakel het selectievakje HTTP Strict Transport Security (HSTS) in om HSTS in te schakelen.

- Om aan te passen hoe lang browsers moeten onthouden om HTTP- naar HTTPS-verzoeken om te zetten, klikt u op het vervolgkeuzemenu Duration (max-age) en selecteert u een duur.

- Schakel het selectievakje Enable preload in om de preload-richtlijn op te nemen in de HSTS-header van het domein. Meer informatie over HSTS preloading.

- Als u de HSTS-header in alle subdomeinen onder het geselecteerde domein wilt opnemen, schakelt u het selectievakje Subdomeinen opnemen in. Als HSTS bijvoorbeeld is ingeschakeld voor www.examplewebsite.com en het selectievakje Subdomeinen opnemen is ingeschakeld, zal cool.www.examplewebsite.com ook HSTS ingeschakeld hebben.

- Klik op Opslaan als u klaar bent.

Aanvullende domein beveiligingsinstellingen( alleenContent Hub )

Als u een Content Hub Starter-, Professional- of Enterprise-account hebt, kunt u de onderstaande aanvullende beveiligingsinstellingen inschakelen.

X-Frame opties

U kunt de responskop X-Frame-Options inschakelen om aan te geven of een browser een pagina kan renderen met html-tags <frame>, <iframe>, <embed> of <object>. Meer informatie over de X-Frame-Options header.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het paneel aan de rechterkant op het tabblad Beveiliging headers.

- Om X-Frame-Options in te schakelen, schakelt u het selectievakje X-Frame-Options in en klikt u vervolgens op het vervolgkeuzemenuRichtlijnen om een optie te selecteren:

- Om te voorkomen dat pagina's op uw domein worden geladen op elke pagina in de bovenstaande tags, selecteert u weigeren.

- Als u wilt toestaan dat pagina's op uw domein worden geladen in de bovenstaande tags op uw hele domein, selecteert u sameorigin.

- Klik op Opslaan als u klaar bent.

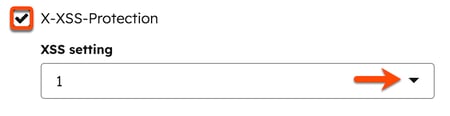

X-XSS-bescherming

U kunt de header X-XSS-Protection inschakelen om een beveiligingslaag toe te voegen voor gebruikers van oudere webbrowsers. Het inschakelen van X-XSS-Protection voorkomt dat pagina's worden geladen wanneer cross-site scripting wordt gedetecteerd. Meer informatie over de X-XSS-Protection-header.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's. Klik op het vervolgkeuzemenu Acties.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het paneel aan de rechterkant op het tabblad Beveiligingsheaders.

- Om de kop X-XSS-bescherming in te schakelen, schakelt u het selectievakje X-XSS-bescherming in, klikt u vervolgens op het vervolgkeuzemenu XSS-instelling en selecteert u een optie:

- Om XSS-filtering uit te schakelen, selecteert u 0.

- Om onveilige delen van een pagina te verwijderen wanneer een cross-site scriptingaanval wordt gedetecteerd, selecteert u 1.

- Om het renderen van een pagina te voorkomen wanneer een aanval wordt gedetecteerd, selecteert u 1; mode=block.

- Klik op Opslaan als u klaar bent.

X-Content-Type-Options

Je kunt de header X-Content-Type-Options inschakelen om pagina's uit te sluiten van MIME-sniffing. Het inschakelen van deze instelling vertelt de browser om de MIME-typen te volgen die worden geadverteerd in de Content-Type headers. Meer informatie over de X-Content-Type-Options header.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het rechter zijpaneel op het tabblad Beveiliging headers.

- Schakel het selectievakje X-Content-Type-Options in om pagina's uit te sluiten van MIME-sniffing.

- Klik op Opslaan als u klaar bent.

Inhoud-beveiligingsbeleid

Je kunt de Content-Security-Policy header inschakelen om de bronnen te controleren die de user agent kan laden op een pagina. Deze header helpt cross-site scripting aanvallen te voorkomen.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het paneel aan de rechterkant op het tabblad Beveiliging headers.

- Schakel het selectievakje Content-Security-Policy in om te bepalen welke bron de user agent kan laden:

- Voer richtlijnen in het veld Beleidsrichtlijnen in.

- Om volledige functionaliteit te garanderen op pagina's die door HubSpot worden gehost, moeten de domeinen en richtlijnen in de volgende tabel worden opgenomen.

- Voor een lijst met andere beschikbare richtlijnen, lees meer over Mozilla's Content-Security-Policy header gids.

- Om de Content-Security-Policy-header te gebruiken met de webversies van marketinge-mails, moet u unsafe-inline invoeren als een hier beschreven trefwoord. Anders wordt de styling van de e-mail geblokkeerd.

- Om

<script>elementen alleen te laten uitvoeren als ze een nonce-attribuut bevatten dat overeenkomt met de willekeurig gegenereerde headerwaarde, schakelt u het selectievakje Nonce inschakelen in.

- Voer richtlijnen in het veld Beleidsrichtlijnen in.

- Klik op Opslaan als u klaar bent.

Let op: HubSpot genereert automatisch een willekeurige waarde op elk verzoek voor alle scripts van HubSpot en alle scripts die worden gehost op HubSpot.

De volgende domeinen en directives moeten worden opgenomen om volledige functionaliteit op HubSpot-gehoste pagina's te garanderen:

| Domein* | Richtlijn(en) | Gereedschap |

| *.hsadspixel.net | script-src | Advertenties |

| *.hs-analytics.net | broncode | Analytics |

| *.hubapi.com | verbinding-src | API-oproepen (HubDB, formulierinzendingen) |

| js.hscta.net | script-src, img-src, verbinden-src | Oproepen tot actie (knop) |

| js-eu1.hscta.net (alleen Europese datahosting) | script-src, img-src, aansluiten-src | Oproepen tot actie (knop) |

| no-cache.hubspot.com | afbeelding-src | Oproepen tot actie (knop) |

| *.hubspot.nl | script-src, img-src, verbinden-src, frame-src | Oproepen tot actie (pop-up), chatflows |

| *.hs-sites.nl | frame-src | Oproepen tot actie (pop-up) |

| *.hs-sites-eu1.com (alleen Europese datahosting) | frame-src | Oproepen tot actie (pop-up) |

| statisch.hsappstatic.net | script-src | Inhoud (sprocketmenu, video insluiten) |

| *.usemessages.com | script-src | Gesprekken, chatflows |

| *.hs-banner.nl | script-src, verbinden-src | Cookie banner |

| *.hubspotusercontent##.net (## kan 00, 10, 20, 30 of 40 zijn) | script-src, img-src, stijl-src | Bestanden |

| *.hubspot.net | script-src, img-src, frame-src | Bestanden |

| play.hubspotvideo.com | frame-src | Bestanden (video's) |

| play-eu1.hubspotvideo.com (alleen Europese datahosting) | frame-src | Bestanden (video's) |

| cdn2.hubspot.net | img-src, style-src | Bestanden, stylesheets |

| Uw domein verbonden met HubSpot | frame-src, style-src, script-src | Bestanden, stylesheets |

| *.hscollectedforms.net | script-src, verbinden-src | Formulieren (niet-HubSpot formulieren) |

| *.hsleadflows.net | script-src | Formulieren (pop-up formulieren) |

| *.hsforms.net | script-src, img-src, frame-src | Formulieren, enquêtes |

| *.hsforms.nl | script-src, img-src, frame-src, connect-src, child-src | Formulieren, enquêtes |

| *.hs-scripts.nl | script-src | HubSpot tracking code |

| *.hubspotfeedback.com | script-src | Enquêtes |

| feedback.hubapi.com | script-src | Enquêtes |

| feedback-eu1.hubapi.com (alleen Europese datahosting) | script-src | Enquêtes |

Content-Security-Policy-Report-Only

Je kunt de Content-Security-Policy-Report-Only header inschakelen om beleidsrichtlijnen te controleren. Beleidsrichtlijnen worden niet afgedwongen, maar de effecten worden wel gemonitord, wat handig kan zijn bij het experimenteren met beleidsregels. Meer informatie over de Content-Security-Policy-Report-Only header.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het rechterpaneel op het tabblad Beveiligingskoppen.

- Om deze header in te schakelen, schakelt u het selectievakje Content-Security-Policy-Report-Only in en voert u vervolgens uw Policy directives in.

- Om

<script>elementen alleen te laten uitvoeren als ze een nonce-attribuut bevatten dat overeenkomt met de willekeurig gegenereerde headerwaarde, schakelt u het selectievakje Nonce inschakelen in. - Klik op Opslaan als u klaar bent.

Referrer-beleid

Je kunt de Referrer-Policy header inschakelen om te bepalen hoeveel referrer-informatie moet worden opgenomen bij verzoeken. Voor een definitie van de beschikbare richtlijnen, zie Mozilla's Referrer-Policy gids.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het rechterpaneel op het tabblad Beveiliging headers.

- Om te bepalen hoeveel referrer-informatie moet worden opgenomen in verzoeken, schakelt u het selectievakje Referrer-policy in, klikt u vervolgens op het vervolgkeuzemenuRichtlijnen en selecteert u een optie.

- Klik op Opslaan als u klaar bent.

Permissiebeleid

U kunt de Permissions-Policy-header inschakelen om het gebruik van browserfuncties op de pagina te regelen, inclusief <iframe> elementinhoud.

- Klik in je HubSpot-account op het settings instellingen-pictogram in de bovenste navigatiebalk.

- Navigeer in het linker zijbalkmenu naar Inhoud > Domeinen & URL's. Klik op het vervolgkeuzemenu Acties.

- Klik op het vervolgkeuzemenu Acties en selecteer Domeinbeveiligingsinstellingen bijwerken.

- Klik in het paneel aan de rechterkant op het tabblad Beveiliging headers.

- Om het gebruik van browserfuncties te regelen, schakelt u het selectievakje Machtigingen-beleid in en voert u vervolgens uw richtlijnen in . Zie Mozilla's Permissions-Policy-gids voor een lijst met richtlijnen .

- Klik op Opslaan als je klaar bent.