- Base de connaissances

- Contenu

- Domaines et URL

- SSL et sécurité du domaine dans HubSpot

SSL et sécurité du domaine dans HubSpot

Dernière mise à jour: 8 octobre 2025

Disponible avec le ou les abonnements suivants, sauf mention contraire :

HubSpot fournit automatiquement un certificat SSL SAN standard via Google Trust Services lorsque vous connectez un domaine à votre compte. Le provisionnement du SSL standard prend généralement quelques minutes mais peut prendre jusqu'à quatre heures.

Si vous avez acheté le module complémentaire Certificat SSL premium, vous pouvez charger des certificats SSL premium sur HubSpot. Pour chaque domaine connecté, vous pouvez également configurer des paramètres de sécurité, tels que les versions TLS et les en-têtes de sécurité.

Remarque : si vous rencontrez des erreurs au cours du processus de mise en service du protocole SSL, découvrez-en davantage sur le dépannage des erreurs de certificat SSL.

SSL

Le protocole SSL standard SAN fourni via HubSpot est gratuit et renouvelle automatiquement le certificat 30 jours avant son expiration. Pour renouveler le certificat :

- Vous devez être client HubSpot.

- Le CNAME de votre domaine redirige vers le serveur sécurisé configuré lors du processus initial.

- Google Trust Services est l'autorité de certificat qui fournit un certificat pour votre domaine. Si votre domaine dispose d'une autorisation d'une autorité de certification, assurez-vous que pki.goog figure dans la liste afin que le protocole SSL puisse être mis en service ou renouvelé.

- Si vous utilisez un certificat SSL Let's Encrypt, il est recommandé de supprimer votre fiche d'informations CAA, puis d'ajouter une fiche d'informations CAA pour prendre en charge les services Google Trust. Cela garantira que votre site web fonctionne comme prévu sur les anciens appareils Android.

Mise en service préalable du certificat SSL

Si vous déplacez votre site existant vers HubSpot, vous pouvez préalablement mettre en service un certificat SSL afin qu'il n'y ait aucune interruption du SSL. Vous pouvez préalablement mettre en service un certificat SSL lors de la connexion d'un domaine à HubSpot.

- Lors du processus de connexion pour un domaine, une bannière sera visible si votre site possède un certificat SSL existant. Cliquez sur Pré-provisionnement et suivez les instructions dans la boîte de dialogue pour démarrer le processus de provisionnement.

- Dans une fenêtre ou un onglet de navigateur séparé, connectez-vous au site de votre fournisseur de domaine (par exemple, GoDaddy ou Namecheap).

- Sur le site de votre fournisseur de domaine, accédez aux paramètres système de noms de domaine (DNS) où vous gérez vos fiches d'informations système de noms de domaine (DNS).

- Créez de nouvelles fiches d'informations système de noms de domaine (DNS), conformément à la boîte de dialogue Pré-provisionner votre certificat SSL dans HubSpot. Copiez les valeurs Hôte et Données requises.

- Lorsque vous avez terminé, cliquez sur Vérifier dans la boîte de dialogue Pré-provisionner votre certificat SSL. Les modifications apportées au processus peuvent prendre jusqu'à quatre heures. Si vous recevez une erreur lorsque vous cliquez sur Vérifier, attendez quelques minutes, puis cliquez sur Vérifier pour effectuer une nouvelle vérification.

Remarque : Si vous utilisez Network Solutions, Namecheap ou GoDaddy, vous ne devez pas copier le domaine racine. Votre fournisseur ajoutera un domaine racine à la fin de l'enregistrement DNS automatiquement.

- Une fois que votre certificat a été correctement mis en service, une bannière de confirmation apparaîtra sur l'écran de connexion du domaine. Vous pourrez ensuite continuer à connecter votre domaine.

Créer une fiche d'informations de validation de contrôle de domaine (DCV)

Si vous constatez une erreur dans les paramètres de votre domaine indiquant que « Les domaines proxy inversés nécessitent votre intervention pour éviter les interruptions sur le site web », il est recommandé d'ajouter une fiche d'informations de validation de contrôle de domaine (DCV) pour maintenir votre certificat SSL à jour.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Pour chaque domaine avec un libellé Action requise, cliquez sur le menu déroulant Actions et sélectionnez Afficher les fiches d'informations système de noms de domaine (DNS).

- Dans une fenêtre ou un onglet de navigateur séparé, connectez-vous au site de votre fournisseur de domaine et accédez à vos fiches d'informations système de noms de domaine (DNS). Découvrez-en davantage sur la configuration du système de noms de domaine (DNS) pour les fournisseurs les plus courants.

- Sur le site de votre fournisseur de domaine, accédez aux paramètres système de noms de domaine (DNS) où vous gérez vos fiches d'informations système de noms de domaine (DNS).

- Créez de nouvelles fiches d'informations système de noms de domaine (DNS), selon la boîte de dialogue dans HubSpot. Copiez les valeurs de la fiche d'informations DCV et collez-les dans la nouvelle fiche d'informations sur le site de votre fournisseur de domaine dans les paramètres système de noms de domaine (DNS).

- Lorsque vous ajoutez une nouvelle fiche d'informations DCV à votre compte système de noms de domaine (DNS), la mise à jour des modifications du système de noms de domaine peut prendre jusqu'à 24 heures.

Paramètres de sécurité du domaine

Vous pouvez personnaliser les paramètres de sécurité pour chaque sous-domaine connecté à HubSpot. Les paramètres de sécurité comprennent le protocole de votre site web (HTTP/HTTPS), la version TLS et les en-têtes de sécurité de votre site web.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

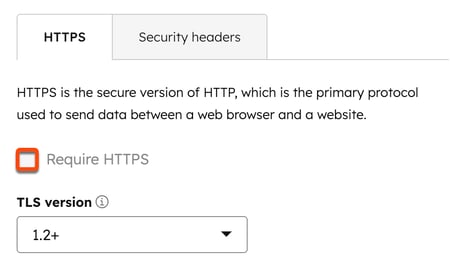

Protocole HTTPS

Vous pouvez exiger que toutes les pages de votre site soient chargées de manière sécurisée via HTTPS. Une fois que ce paramètre est activé, le contenu chargé sur le protocole HTTP, comme les images et les feuilles de style, ne se chargera pas sur votre site. Le contenu chargé sur le protocole HTTP sur un site HTTPS est appelé contenu mixte. Découvrez comment résoudre les erreurs de contenu mixte sur votre page.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, sélectionnez la case à cocher Exiger HTTPS pour exiger que toutes les pages du domaine soient chargées de manière sécurisée via HTTPS au lieu de HTTP.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

Version TLS

Par défaut, les serveurs HubSpot acceptent les connexions utilisant TLS 1.0 et versions ultérieures. Les connexions utilisant une version TLS inférieure à la configuration minimum échoueront.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur le menu déroulant Version TLS et sélectionnez une option.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

En-têtes de sécurité

Vous pouvez configurer la sécurité de votre domaine et activer les en-têtes de sécurité pour chaque domaine.

HTTP Strict Transport Security (HSTS)

Vous pouvez ajouter une couche de sécurité supplémentaire à votre site web en activant le HTTP Strict Transport Security (HSTS). HSTS demande aux navigateurs de convertir toutes les requêtes HTTP en requêtes HTTPS. L'activation de HSTS ajoute l'en-tête HSTS aux réponses aux requêtes envoyées aux URL du sous-domaine. Découvrez-en davantage sur l'en-tête HSTF.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour activer HSTS, sélectionnez la case à cocher HTTP Strict Transport Security (HSTS).

- Pour modifier la durée pendant laquelle les navigateurs doivent mémoriser la conversion des requêtes HTTP en requêtes HTTPS, cliquez sur le menu déroulant Durée (max-age) et sélectionnez une durée.

- Pour inclure la directive de pré-chargement dans l'en-tête HSTS du domaine, sélectionnez la case à cocher Activer le pré-chargement. Découvrez-en davantage sur le pré-chargement HSTS.

- Pour inclure l'en-tête HSTS dans tous les sous-domaines sous le domaine sélectionné, sélectionnez la case à cocher Inclure les sous-domaines. Par exemple, si HSTS est activé pour www.exemplesiteweb.com et que la case Inclure les sous-domaines est sélectionnée, HSTS sera également activé pour cool.www.exemplesiteweb.comwww.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

Paramètres de sécurité supplémentaires pour le domaine (Content Hub uniquement)

Si vous disposez d'un compte Content Hub Starter, Pro ou Entreprise, vous pouvez activer les paramètres de sécurité supplémentaires ci-dessous.

X-Frame-Options

Vous pouvez activer l'en-tête de réponse X-Frame-Options pour indiquer si un navigateur peut afficher une page dans les balises html <frame>, <iframe>, <embed> ou <object>. Découvrez-en davantage sur l'en-tête X-Frame-Options.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour activer X-Frame-Options, cochez la case X-Frame-Options, puis cliquez sur le menu déroulant Directive pour sélectionner une option :

- Pour empêcher les pages de votre domaine de se charger sur n'importe quelle page dans les balises ci-dessus, sélectionnez deny.

- Pour autoriser les pages de votre domaine à se charger dans les balises ci-dessus uniquement dans votre domaine, sélectionnez sameorigin.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

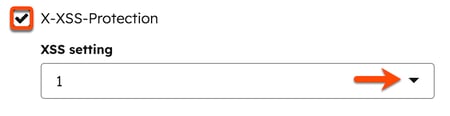

X-XSS-Protection

Vous pouvez activer l'en-tête X-XSS-Protection pour ajouter une couche de sécurité pour les utilisateurs de navigateurs web plus anciens. L'activation de la protection X-XSS empêche le chargement des pages en cas de détection de script inter-site. Découvrez-en davantage sur l'en-tête X-XSS-Protection.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour activer l'en-tête X-XSS-Protection, cochez la case X-XSS-Protection, puis cliquez sur le menu déroulant Paramètres XSS et sélectionnez une option :

- Pour désactiver le filtre XSS, sélectionnez 0.

- Pour supprimer les parties non sécurisées d'une page en cas de détection d'une attaque de script inter-site, sélectionnez 1.

- Pour empêcher l'affichage d'une page en cas de détection d'une attaque, sélectionnez 1; mode=block.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

X-Content-Type-Options

Vous pouvez activer l'en-tête X-Content-Type-Options pour désinscrire des pages de la détection de types MIME. L'activation de ce paramètre indique au navigateur de suivre les types MIME publiés dans les en-têtes Content-Type. Découvrez-en davantage sur l'en-tête X-Content-Type-Options.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour désactiver les pages de la détection de types MIME, cochez la case X-Content-Type-Options.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

Content-Security-Policy

Vous pouvez activer l'en-tête Content-Security-Policy pour contrôler les ressources que l'agent utilisateur peut charger sur une page. Cet en-tête permet d'éviter les attaques de script inter-site.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour contrôler la ressource que l'agent utilisateur peut charger, sélectionnez la case à cocher Content-Security-Policy :

- Saisissez des directives dans le champ Directives de politique.

- Pour garantir une fonctionnalité complète sur les pages hébergées par HubSpot, les domaines et directives du tableau suivant doivent être inclus.

- Pour obtenir la liste des autres directives disponibles, consultez le guide de l'en-tête Content-Security-Policy de Mozilla.

- Pour utiliser l'en-tête Content-Security-Policy avec les versions web des e-mails marketing, saisissez unsafe-inline comme mot-clé décrit ici. Dans le cas contraire, le stylisme de l'e-mail sera bloqué.

- Pour autoriser l'exécution des éléments

<script>uniquement s'ils contiennent un attribut nonce correspondant à la valeur d'en-tête générée aléatoirement, cochez la case Activer nonce.

- Saisissez des directives dans le champ Directives de politique.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

Remarque : HubSpot génère automatiquement une valeur aléatoire à chaque demande pour tous les scripts provenant de HubSpot et tous les scripts hébergés sur HubSpot.

Les domaines suivants doivent être inclus pour garantir une fonctionnalité complète sur les pages hébergées par HubSpot :

| Domaine* | Directive(s) | Outil |

| *.hsadspixel.net | script-src | Publicités |

| *.hs-analytics.net | script-src | Analytics |

| *.hubapi.com | connect-src | Appels d'API (HubDB, soumissions de formulaires) |

| js.hscta.net | script-src, img-src, connect-src | Call-to-action (bouton) |

| js-eu1.hscta.net (Hébergement de données européennes uniquement) | script-src, img-src, connect-src | Call-to-action (bouton) |

| no-cache.hubspot.com | img-src | Call-to-action (bouton) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Calls-to-action (fenêtre contextuelle), chatflows |

| *.hs-sites.com | frame-src | Calls-to-action (fenêtre contextuelle) |

| *.hs-sites-eu1.com (Hébergement de données européennes uniquement) | frame-src | Calls-to-action (fenêtre contextuelle) |

| static.hsappstatic.net | script-src | Contenu (menu de logo HubSpot, intégration de vidéos) |

| *.usemessages.com | script-src | Conversations, chatflows |

| *.hs-banner.com | script-src, connect-src | Bannière de cookies |

| *.hubspotusercontent##.net (## peut être 00, 10, 20, 30 ou 40) | script-src, img-src, style-src | des fichiers, |

| *.hubspot.net | script-src, img-src, frame-src | des fichiers, |

| play.hubspotvideo.com | frame-src | Fichiers (vidéos) |

| play-eu1.hubspotvideo.com (Hébergement de données européennes uniquement) | frame-src | Fichiers (vidéos) |

| cdn2.hubspot.net | img-src, style-src | Fichiers, feuilles de style |

| Votre domaine connecté à HubSpot | frame-src, style-src, script-src | Fichiers, feuilles de style |

| *.hscollectedforms.net | script-src, connect-src | Formulaires (externes à HubSpot) |

| *.hsleadflows.net | script-src | Formulaires (formulaires contextuels) |

| *.hsforms.net | script-src, img-src, frame-src | Formulaires, enquêtes |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formulaires, enquêtes |

| *.hs-scripts.com | script-src | Code de suivi HubSpot |

| *.hubspotfeedback.com | script-src | Les enquêtes |

| feedback.hubapi.com | script-src | Les enquêtes |

| feedback-eu1.hubapi.com (Hébergement de données européennes uniquement) | script-src | Les enquêtes |

Content-Security-Policy-Report-Only

Vous pouvez activer l'en-tête Content-Security-Policy-Report-Only pour surveiller les directives de politique. Les directives de politique ne seront pas appliquées, mais les effets seront surveillés, ce qui peut s'avérer utile dans le cadre des tests de politiques. Découvrez-en davantage sur l'en-tête Content-Security-Policy-Report-Only.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour activer cet en-tête, cochez la case Content-Security-Policy-Report-Only et saisissez vos directives de politique.

- Pour autoriser l'exécution des éléments

<script>uniquement s'ils contiennent un attribut nonce correspondant à la valeur d'en-tête générée aléatoirement, sélectionnez la case Activer le nonce. - Lorsque vous avez terminé, cliquez sur Enregistrer.

Referrer-Policy

Vous pouvez activer l'en-tête Referrer-Policy pour contrôler la quantité d'informations de référent à inclure dans les demandes. Pour obtenir une définition des directives disponibles, consultez le guide de l'en-tête Referrer-Policy de Mozilla.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour contrôler la quantité d'informations de référent à inclure dans les requêtes, cochez la case Referrer-Policy, puis cliquez sur le menu déroulant Directive et sélectionnez une option.

- Lorsque vous avez terminé, cliquez sur Enregistrer.

Permissions-Policy

Activez l'en-tête Permissions-Policy pour contrôler l'utilisation des fonctionnalités du navigateur sur la page, y compris le contenu de l'élément <iframe>.

- Dans votre compte HubSpot, cliquez sur l'icône Paramètres settings dans la barre de navigation principale.

- Dans le menu latéral de gauche, accédez à Contenu > Domaines et URL.

- Cliquez sur le menu déroulant Actions et sélectionnez Mettre à jour les paramètres de sécurité du domaine.

- Dans le panneau latéral droit, cliquez sur l'onglet En-têtes de sécurité.

- Pour contrôler l'utilisation des fonctionnalités du navigateur, cochez la case Permissions-Policy, puis saisissez vos directives. Pour obtenir la liste des directives, consultez le guide de l'en-tête Permissions-Policy de Mozilla.

- Lorsque vous avez terminé, cliquez sur Enregistrer.