- Knowledge base

- Contenuto

- Domini e URL

- SSL e sicurezza del dominio in HubSpot

SSL e sicurezza del dominio in HubSpot

Ultimo aggiornamento: 26 settembre 2025

Disponibile con uno qualsiasi dei seguenti abbonamenti, tranne dove indicato:

HubSpot fornisce automaticamente un certificato SSL SAN standard attraverso Google Trust Services quando si collega un dominio al proprio account. Il provisioning del certificato SSL standard richiede solitamente pochi minuti, ma può richiedere fino a quattro ore.

Se avete acquistato il componente aggiuntivo SSL personalizzato, potete caricare certificati SSL personalizzati su HubSpot. È inoltre possibile configurare le impostazioni di sicurezza per ogni dominio collegato, come le versioni TLS e le intestazioni di sicurezza.

Nota bene: se si verificano errori durante il processo di provisioning del certificato SSL, si consiglia di approfondire la risoluzione degli errori dei certificati SSL.

SSL

Il certificato SSL SAN standard fornito da HubSpot è gratuito e si rinnova automaticamente 30 giorni prima della scadenza. Per rinnovare il certificato:

- È necessario essere clienti di HubSpot.

- È necessario che il CNAME del proprio dominio punti al server sicuro impostato nella procedura iniziale.

- Google Trust Services è l'autorità di certificazione che fornisce un certificato per il vostro dominio. Se il vostro dominio ha un record CAA (Certification Authority Authorization), assicuratevi che pki.goog sia elencato in modo da poter fornire o rinnovare l'SSL.

- Se si utilizza un certificato SSL Let's Encrypt, si consiglia di rimuovere il record CAA e di aggiungere un record CAA per supportare Google Trust Services. In questo modo il vostro sito web funzionerà come previsto sui dispositivi Android più vecchi.

Pre-provisionare il certificato SSL

Se state trasferendo il vostro sito esistente su HubSpot, potreste voler pre-provisionare un certificato SSL per evitare tempi di inattività. È possibile pre-provisionare un certificato SSL durante la connessione di un dominio a HubSpot.

- Durante il processo di connessione di un dominio, sarà visibile un banner se il sito ha un certificato SSL esistente. Fare clic su pre-provisioning e seguire le istruzioni della finestra di dialogo per avviare il processo di provisioning.

- In una finestra o scheda del browser separata, accedere al sito del provider del dominio (ad esempio, GoDaddy o Namecheap).

- Sul sito del vostro provider di dominio, andate alle impostazioni DNS, dove potete gestire i vostri record DNS.

- Creare nuovi record DNS, come indicato nella finestra di dialogo Pre-provisioning del certificato SSL di HubSpot. Copiare i valori Host e Dati richiesti.

- Al termine, fare clic su Verifica nella finestra di dialogo Pre-provisioning del certificato SSL. L'elaborazione delle modifiche può richiedere fino a quattro ore. Se si verifica un errore quando si fa clic su Verifica, attendere qualche minuto, quindi fare clic su Verifica per controllare nuovamente.

Nota bene: se si utilizza Network Solutions, Namecheap o GoDaddy, non è necessario copiare il dominio principale. Il vostro provider aggiungerà automaticamente un dominio principale alla fine del record DNS.

- Dopo che il certificato è stato pre-provisionato con successo, nella schermata di connessione al dominio apparirà un banner di conferma. Si può quindi continuare a connettere il dominio.

Impostare un record di convalida del controllo del dominio (DCV)

Se nelle impostazioni del dominio viene visualizzato un errore che indica che "I domini con proxy inverso necessitano del vostro intervento per evitare l'interruzione del sito web", si consiglia di aggiungere un record Domain Control Validation (DCV) per mantenere aggiornato il certificato SSL.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Per ogni dominio con l'etichetta Azione richiesta , fare clic sul menu a discesa Azioni e selezionare Mostra record DNS.

- In una finestra o scheda separata del browser, accedere al sito del provider del dominio e accedere ai record DNS. Per saperne di più sulla configurazione DNS dei provider più comuni.

- Sul sito del vostro provider di dominio, accedete alle impostazioni DNS per gestire i vostri record DNS.

- Creare nuovi record DNS, come indicato nella finestra di dialogo di HubSpot. Copiate i valori del record DCV e incollateli nel nuovo record sul sito del vostro provider di dominio nelle impostazioni DNS.

- Quando si aggiunge un nuovo record DCV al proprio account DNS, possono essere necessarie fino a 24 ore per completare l'aggiornamento delle modifiche DNS.

Impostazioni di sicurezza del dominio

È possibile personalizzare le impostazioni di sicurezza per ogni sottodominio collegato a HubSpot. Le impostazioni di sicurezza includono il protocollo del sito web (HTTP o HTTPS), la versione TLS e le intestazioni di sicurezza del sito web.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuti > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

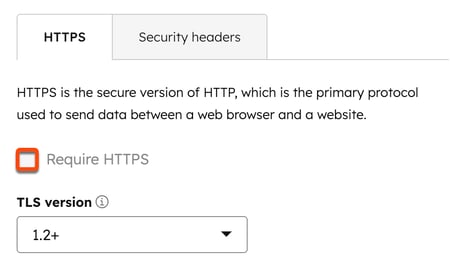

Protocollo HTTPS

È possibile richiedere che tutte le pagine del sito vengano caricate in modo sicuro tramite HTTPS. Una volta attivata questa impostazione, i contenuti caricati su HTTP, come immagini e fogli di stile, non verranno caricati sul sito. Il contenuto caricato su HTTP in un sito HTTPS viene definito contenuto misto. Scoprite come risolvere gli errori di contenuto misto sulla vostra pagina.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna le impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, selezionare la casella di controllo Richiedi HTTPS per richiedere che tutte le pagine del dominio vengano caricate in modo sicuro tramite HTTPS anziché HTTP.

- Al termine, fare clic su Salva.

Versione TLS

Per impostazione predefinita, i server HubSpot accettano una connessione con TLS 1.0 o superiore. Le connessioni che tentano di utilizzare una versione TLS inferiore a quella minima impostata falliscono.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sul menu a discesa Versione TLS e selezionare un'opzione.

- Al termine, fare clic su Salva.

Intestazioni di sicurezza

È possibile configurare la sicurezza del dominio e attivare le intestazioni di sicurezza per ciascun dominio.

Sicurezza del trasporto HTTP (HSTS)

È possibile aggiungere un ulteriore livello di sicurezza al proprio sito web attivando HTTP Strict Transport Security (HSTS). HSTS indica ai browser di convertire tutte le richieste HTTP in richieste HTTPS. L'abilitazione di HSTS aggiunge l'intestazione HSTS alle risposte per le richieste effettuate agli URL del sottodominio. Per saperne di più sull'intestazione HSTS.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per attivare HSTS, selezionare la casella di controllo HTTP Strict Transport Security (HSTS).

- Per modificare il tempo che i browser devono ricordare per convertire le richieste HTTP in HTTPS, fare clic sul menu a discesa Durata (max-age) e selezionare una durata.

- Per includere la direttiva di precaricamento nell'intestazione HSTS del dominio, selezionare la casella di controllo Abilita precaricamento. Per saperne di più sul precaricamento HSTS.

- Per includere l'intestazione HSTS in tutti i sottodomini del dominio selezionato, selezionare la casella Includi sottodomini. Ad esempio, se HSTS è attivato per www.examplewebsite.com e si seleziona la casella Includi sottodomini , anche cool.www.examplewebsite.com avrà HSTS attivato.

- Al termine, fare clic su Salva.

Ulteriori impostazioni di sicurezza del dominio( soloContent Hub )

Se si dispone di un account Content Hub Starter, Professional o Enterprise , è possibile attivare le impostazioni di sicurezza aggiuntive riportate di seguito.

Opzioni X-Frame

È possibile attivare l'intestazione di risposta X-Frame-Options per mostrare se un browser può eseguire il rendering di una pagina con i tag html <frame>, <iframe>, <embed>, o <object>. Per saperne di più sull'intestazione X-Frame-Options.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per attivare le opzioni X-Frame, selezionare la casella di controllo X-Frame-Options, quindi fare clic sul menu a discesaDirettiva per selezionare un'opzione:

- Per impedire che le pagine del proprio dominio vengano caricate su qualsiasi pagina dei tag sopra citati, selezionare deny.

- Per consentire alle pagine del proprio dominio di essere caricate nei tag di cui sopra solo nel proprio dominio, selezionare sameorigin.

- Al termine, fare clic su Salva.

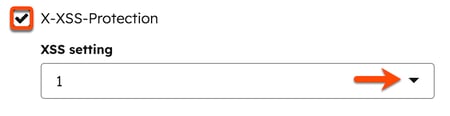

Protezione X-XSS

È possibile attivare l'intestazione X-XSS-Protection per aggiungere un livello di sicurezza per gli utenti dei browser più vecchi. L'attivazione di X-XSS-Protection impedisce il caricamento delle pagine quando viene rilevato il cross-site scripting. Per saperne di più sull'intestazione X-XSS-Protection.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per attivare l'intestazione X-XSS-Protection, selezionare la casella di controllo X-XSS-Protection, quindi fare clic sul menu a discesa XSS setting e selezionare un'opzione:

- Per disabilitare il filtraggio XSS, selezionare 0.

- Per rimuovere le parti non sicure di una pagina quando viene rilevato un attacco cross-site scripting, selezionare 1.

- Per impedire il rendering di una pagina se viene rilevato un attacco, selezionare 1; mode=block.

- Al termine, fare clic su Salva.

X-Content-Type-Options

È possibile attivare l'intestazione X-Content-Type-Options per escludere le pagine dallo sniffing del tipo MIME. L'attivazione di questa impostazione indica al browser di seguire i tipi MIME pubblicizzati nelle intestazioni Content-Type. Per saperne di più sull'intestazione X-Content-Type-Options.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per escludere le pagine dallo sniffing del tipo MIME, selezionare la casella di controllo X-Content-Type-Options.

- Al termine, fare clic su Salva.

Politica di sicurezza dei contenuti

È possibile attivare l'intestazione Content-Security-Policy per controllare le risorse che l'interprete può caricare in una pagina. Questa intestazione aiuta a prevenire gli attacchi di cross-site scripting.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per controllare le risorse che l'interprete può caricare, selezionare la casella di controllo Content-Security-Policy:

- Inserire le direttive nel campo Direttive del criterio.

- Per garantire la piena funzionalità delle pagine ospitate da HubSpot, è necessario includere i domini e le direttive della tabella seguente.

- Per un elenco di altre direttive disponibili, consultare la guida all'intestazione Content-Security-Policy di Mozilla.

- Per utilizzare l'intestazione Content-Security-Policy con le versioni web delle e-mail di marketing, inserire unsafe-inline come parola chiave descritta qui. In caso contrario, lo stile dell'e-mail verrà bloccato.

- Per consentire l'esecuzione degli elementi di

<script>solo se contengono un attributo nonce corrispondente al valore dell'intestazione generato casualmente, selezionare la casella di controllo Abilita nonce.

- Inserire le direttive nel campo Direttive del criterio.

- Al termine, fare clic su Salva.

Nota bene: HubSpot genera automaticamente un valore casuale a ogni richiesta per tutti gli script di HubSpot e per tutti gli script ospitati su HubSpot.

I seguenti domini e direttive devono essere inclusi per garantire la piena funzionalità delle pagine ospitate da HubSpot:

| Dominio* | Direttiva(e) | Strumento |

| *.hsadspixel.net | script-src | Annunci |

| *.hs-analytics.net | script-src | Analisi |

| *.hubapi.com | connect-src | Chiamate API (HubDB, invio di moduli) |

| js.hscta.net | script-src, img-src, connect-src | Chiamate all'azione (pulsante) |

| js-eu1.hscta.net (solo hosting di dati europei) | script-src, img-src, connect-src | Chiamate all'azione (pulsante) |

| no-cache.hubspot.com | img-src | Chiamate all'azione (pulsante) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Chiamate all'azione (pop-up), flussi di chat |

| *.hs-sites.com | frame-src | Chiamate all'azione (pop-up) |

| *.hs-sites-eu1.com (solo hosting europeo) | frame-src | Chiamate all'azione (pop-up) |

| static.hsappstatic.net | script-src | Contenuto (menu a spirale, incorporazione di video) |

| *.usemessages.com | script-src | Conversazioni, flussi di chat |

| *.hs-banner.com | script-src, connect-src | Cookie banner |

| *.hubspotusercontent##.net (## può essere 00, 10, 20, 30 o 40) | script-src, img-src, style-src | File |

| *.hubspot.net | script-src, img-src, frame-src | File |

| play.hubspotvideo.com | frame-src | File (video) |

| play-eu1.hubspotvideo.com (solo hosting europeo) | frame-src | File (video) |

| cdn2.hubspot.net | img-src, style-src | File, fogli di stile |

| Il vostro dominio collegato a HubSpot | frame-src, style-src, script-src | File, fogli di stile |

| *.hscollectedforms.net | script-src, connect-src | Moduli (moduli non HubSpot) |

| *.hsleadflows.net | script-src | Moduli (moduli a comparsa) |

| *.hsforms.net | script-src, img-src, frame-src | Moduli, sondaggi |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Moduli, sondaggi |

| *.hs-scripts.com | script-src | Codice di monitoraggio HubSpot |

| *.hubspotfeedback.com | script-src | Sondaggi |

| feedback.hubapi.com | script-src | Sondaggi |

| feedback-eu1.hubapi.com (solo hosting di dati europei) | script-src | Sondaggi |

Contenuto-Sicurezza-Politica-Riporto-Solo

È possibile attivare l'intestazione Content-Security-Policy-Report-Only per monitorare le direttive dei criteri. Le direttive dei criteri non saranno applicate, ma gli effetti saranno monitorati, il che può essere utile quando si sperimentano i criteri. Per saperne di più sull'intestazione Content-Security-Policy-Report-Only.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per attivare questa intestazione, selezionare la casella di controllo Content-Security-Policy-Report-Only, quindi inserire le direttive della policy.

- Per consentire l'esecuzione degli elementi di

<script>solo se contengono un attributo nonce corrispondente al valore dell'intestazione generato casualmente, selezionare la casella di controllo Abilita nonce. - Al termine, fare clic su Salva.

Politica del referente

È possibile attivare l'intestazione Referrer-Policy per controllare la quantità di informazioni sul referrer da includere nelle richieste. Per una definizione delle direttive disponibili, vedere la guida Referrer-Policy di Mozilla.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per controllare la quantità di informazioni sul referrer da includere nelle richieste, selezionare la casella di controllo Politica sui referrer, quindi fare clic sul menu a discesaDirettiva e selezionare un'opzione.

- Al termine, fare clic su Salva.

Politica dei permessi

È possibile attivare l'intestazione Permissions-Policy per controllare l'uso delle funzionalità del browser nella pagina, compreso il contenuto degli elementi di <iframe>.

- Nel tuo account HubSpot, fai clic sulle settings icona delle impostazioni nella barra di navigazione principale.

- Nel menu della barra laterale sinistra, spostarsi su Contenuto > Domini e URL.

- Fare clic sul menu a discesa Azioni e selezionare Aggiorna impostazioni di sicurezza del dominio.

- Nel pannello laterale destro, fare clic sulla scheda Intestazioni di sicurezza.

- Per controllare l'uso delle funzioni del browser, selezionare la casella di controllo Permessi-Policy, quindi inserire le direttive. Per un elenco di direttive, consultare la guida Permissions-Policy di Mozilla.

- Al termine, fare clic su Salva.