- Vidensbase

- Indhold

- Domæner & URL'er

- SSL og domænesikkerhed i HubSpot

SSL og domænesikkerhed i HubSpot

Sidst opdateret: 26 september 2025

Gælder for:

HubSpot klargør automatisk et standard SAN SSL-certifikat via Google Trust Services, når du tilslutter et domæne til din konto. Standard SSL-klargøring tager normalt et par minutter, men kan tage op til fire timer.

Hvis du har købt den tilpassede SSL-tilføjelse, kan du uploade tilpassede SSL-certifikater til HubSpot. Du kan også konfigurere sikkerhedsindstillinger for hvert tilsluttet domæne, f.eks. TLS-versioner og sikkerhedsoverskrifter.

Bemærk: Hvis du støder på fejl under SSL-provisioneringsprocessen, kan du læse mere om fejlfinding af SSL-certifikatfejl.

SSL

Standard SAN SSL leveret gennem HubSpot er gratis og fornyes automatisk 30 dage før udløb. For at forny certifikatet:

- Du skal være HubSpot-kunde.

- Du skal have dit domæne CNAME peget på den sikre server, der blev sat op i den indledende proces.

- Google Trust Services er den certifikatmyndighed, der leverer et certifikat til dit domæne. Hvis dit domæne har en CAA-post (Certification Authority Authorization), skal du sørge for, at pki.goog er angivet, så SSL kan oprettes eller fornyes.

- Hvis du bruger et Let's Encrypt SSL-certifikat, anbefales det at fjerne din CAA-post og derefter tilføje en CAA-post for at understøtte Google Trust Services. Det vil sikre, at dit website fungerer som forventet på ældre Android-enheder.

Forbered dit SSL-certifikat på forhånd

Hvis du flytter dit eksisterende website til HubSpot, vil du måske gerne forudbestille et SSL-certifikat, så der ikke er nogen SSL-nedetid. Du kan forudbestille et SSL-certifikat, mens du forbinder et domæne til HubSpot.

- Under forbindelsesprocessen for et domæne vil et banner være synligt, hvis dit websted har et eksisterende SSL-certifikat. Klik på pre-provisioning, og følg instruktionerne i dialogboksen for at starte provisioning-processen.

- Log ind på din domæneudbyders hjemmeside i et separat browservindue eller -fane (f.eks. GoDaddy eller Namecheap).

- På din domæneudbyders side skal du navigere til DNS-indstillingerne, hvor du administrerer dine DNS-poster.

- Opret nye DNS-poster i henhold til dialogboksen Pre-provision your SSL certificate i HubSpot. Kopier værdierne Host og Required Data.

- Når du er færdig, skal du klikke på Verify i dialogboksen Pre-provision your SSL certificate. Det kan tage op til fire timer, før dine ændringer er behandlet. Hvis du får en fejl, når du klikker på Verify, skal du vente et par minutter og derefter klikke på Verify for at tjekke igen.

Bemærk: Hvis du bruger Network Solutions, Namecheap eller GoDaddy, behøver du ikke at kopiere roddomænet. Din udbyder tilføjer automatisk et roddomæne i slutningen af DNS-posten.

- Når dit certifikat er blevet forudbestilt, vises et bekræftelsesbanner på skærmen for domæneforbindelse. Du kan derefter fortsætte med at forbinde dit domæne.

Opsæt en DCV-post (Domain Control Validation)

Hvis du ser en fejl i dine domæneindstillinger om, at "Reverse proxy domains need your action to avoid website disruption", anbefales det at tilføje en DCV-record (Domain Control Validation) for at holde dit SSL-certifikat opdateret.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre side.

- Klik på rullemenuen Handlinger for hvert domæne med etiketten Handling påkrævet , og vælg Vis DNS-poster.

- I et separat browservindue eller -fane skal du logge ind på din domæneudbyders websted og få adgang til dine DNS-poster. Læs mere om DNS-opsætning for de mest almindelige udbydere.

- På din domæneudbyders hjemmeside skal du navigere til DNS-indstillingerne, hvor du administrerer dine DNS-poster.

- Opret nye DNS-poster i henhold til dialogboksen i HubSpot. Kopier DCV-recordværdierne, og indsæt dem i den nye record på din domæneudbyders side i DNS-indstillingerne.

- Når du tilføjer en ny DCV-post til din DNS-konto, kan det tage op til 24 timer, før DNS-ændringerne er færdige med at blive opdateret.

Sikkerhedsindstillinger for domæner

Du kan tilpasse sikkerhedsindstillingerne for hvert subdomæne, der er forbundet med HubSpot. Sikkerhedsindstillingerne omfatter din hjemmesideprotokol (HTTP vs. HTTPS), TLS-version og din hjemmesides sikkerhedsoverskrifter.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre side.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

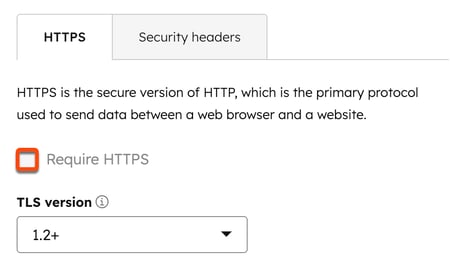

HTTPS-protokol

Du kan kræve, at alle sider på dit websted skal indlæses sikkert via HTTPS. Når denne indstilling er slået til, vil indhold, der indlæses via HTTP, f.eks. billeder og stylesheets, ikke blive indlæst på dit websted. Indhold indlæst via HTTP på et HTTPS-site kaldes blandet indhold. Lær, hvordan du løser fejl med blandet indhold på din side.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og webadresser i menuen i venstre side.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- I højre sidepanel skal du markere afkrydsningsfeltet Kræv HTTPS for at kræve, at alle sider på domænet indlæses sikkert via HTTPS i stedet for HTTP.

- Klik på Gem, når du er færdig.

TLS-version

Som standard accepterer HubSpot-servere en forbindelse, der bruger TLS 1.0 og derover. Forbindelser, der forsøger at bruge en TLS-version, der er lavere end minimumssættet, vil mislykkes.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på dropdown-menuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- I højre sidepanel skal du klikke på rullemenuen TLS-version og vælge en indstilling.

- Klik på Gem, når du er færdig.

Sikkerhedsoverskrifter

Du kan konfigurere din domænesikkerhed og slå sikkerhedsoverskrifter til for hvert domæne.

HTTP streng transportsikkerhed (HSTS)

Du kan tilføje et ekstra lag af sikkerhed til din hjemmeside ved at aktivere HTTP Strict Transport Security (HSTS). HSTS instruerer browsere i at konvertere alle HTTP-anmodninger til HTTPS-anmodninger i stedet. Aktivering af HSTS tilføjer HSTS-headeren til svar på anmodninger til URL'erne på underdomænet. Få mere at vide om HSTS-headeren.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre side.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- For at aktivere HSTS skal du markere afkrydsningsfeltet HTTP Strict Transport Security (HSTS).

- Hvis du vil redigere, hvor længe browsere skal huske at konvertere HTTP- til HTTPS-anmodninger, skal du klikke på rullemenuen Duration (max-age) og vælge en varighed.

- For at inkludere preload-direktivet i domænets HSTS-header skal du markere afkrydsningsfeltet Enable pr eload. Få mere at vide om HSTS-forudindlæsning.

- Hvis du vil inkludere HSTS-headeren i alle underdomæner under det valgte domæne, skal du markere afkrydsningsfeltet Include subdomains. Hvis HSTS f.eks. er slået til for www.examplewebsite.com, og afkrydsningsfeltet Include subdomains er valgt, vil cool.www.examplewebsite.com også have HSTS slået til.

- Klik på Gem, når du er færdig.

Yderligere indstillinger for domænesikkerhed (kunContent Hub )

Hvis du har en Content Hub Starter-, Professional- eller Enterprise-konto , kan du slå de ekstra sikkerhedsindstillinger til nedenfor.

X-Frame-indstillinger

Du kan slå X-Frame-Options-svarheaderen til for at vise, om en browser kan gengive en side i <frame>, <iframe>, <embed> eller <object> html-tags. Få mere at vide om X-Frame-Options headeren.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- Hvis du vil slå X-Frame-Options til, skal du markere afkrydsningsfeltet X-Frame-Options og derefter klikke på rullemenuenDirektiv for at vælge en indstilling:

- Hvis du vil forhindre, at sider på dit domæne indlæses på en side i ovenstående tags, skal du vælge deny.

- Vælg sameorigin for at tillade, at sider på dit domæne kun indlæses i ovenstående tags på tværs af dit domæne.

- Klik på Gem, når du er færdig.

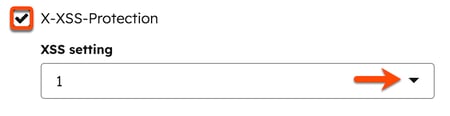

X-XSS-beskyttelse

Du kan slå X-XSS-Protection-headeren til for at tilføje et lag af sikkerhed for brugere af ældre webbrowsere. Når du slår X-XSS-Protection til, forhindres sider i at blive indlæst, når der registreres cross-site scripting. Få mere at vide om X-XSS-Protection headeren.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- For at slå X-XSS-beskyttelsesoverskriften til skal du markere afkrydsningsfeltet X-XSS-beskyttelse og derefter klikke på rullemenuen XSS-indstilling og vælge en indstilling:

- Vælg 0 for at deaktivere XSS-filtrering.

- Vælg 1 for at fjerne usikre dele af en side, når der opdages et cross-site scripting-angreb.

- Vælg 1; mode=block for at forhindre gengivelse af en side, hvis der opdages et angreb.

- Klik på Gem, når du er færdig.

X-Content-Type-Options

Du kan slå X-Content-Type-Options-headeren til for at udelukke sider fra MIME-type-sniffing. Hvis du aktiverer denne indstilling, får browseren besked på at følge de MIME-typer, der er angivet i Content-Type-overskrifterne. Få mere at vide om X-Content-Type-Options-overskriften.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- Vælg afkrydsningsfeltet X-Content-Type-Options for at fravælge sniffing af MIME-typen.

- Klik på Gem, når du er færdig.

Politik for indholdssikkerhed

Du kan slå Content-Security-Policy-headeren til for at kontrollere de ressourcer, som brugeragenten kan indlæse på en side. Denne header hjælper med at forhindre cross-site scripting-angreb.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- Marker afkrydsningsfeltet Content-Security-Policy for at kontrollere den ressource, som brugeragenten kan indlæse:

- Indtast direktiverne i feltet Policy directives.

- For at sikre fuld funktionalitet på HubSpot-hostede sider skal domænerne og direktiverne i den følgende tabel inkluderes.

- For en liste over andre tilgængelige direktiver, læs mere om Mozillas Content-Security-Policy header guide.

- For at bruge Content-Security-Policy-headeren med webversionerne af marketingmails skal du indtaste unsafe-inline som et nøgleord, der er beskrevet her. Ellers vil styling fra e-mailen blive blokeret.

- For kun at tillade, at

<script>-elementer udføres, hvis de indeholder en nonce-attribut, der matcher den tilfældigt genererede header-værdi, skal du markere afkrydsningsfeltet Enable nonce.

- Indtast direktiverne i feltet Policy directives.

- Klik på Gem, når du er færdig.

Bemærk: HubSpot genererer automatisk en tilfældig værdi ved hver anmodning for alle scripts fra HubSpot og alle scripts, der hostes på HubSpot.

Følgende domæner og direktiver bør inkluderes for at sikre fuld funktionalitet på HubSpot-hostede sider:

| Domæne* | Direktiv(er) | Værktøj |

| *.hsadspixel.net | script-src | Annoncer |

| *.hs-analytics.net | script-src | Analytics |

| *.hubapi.com | connect-src | API-kald (HubDB, indsendelse af formularer) |

| js.hscta.net | script-src, img-src, connect-src | Opfordring til handling (knap) |

| js-eu1.hscta.net (kun europæisk datahosting) | script-src, img-src, connect-src | Opfordring til handling (knap) |

| no-cache.hubspot.com | img-src | Opfordring til handling (knap) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Opfordring til handling (pop-up), chatflows |

| *.hs-sites.com | frame-src | Opfordring til handling (pop-up) |

| *.hs-sites-eu1.com (kun europæisk datahosting) | frame-src | Opfordring til handling (pop-up) |

| statisk.hsappstatic.net | script-src | Indhold (sprocket-menu, videoindlejring) |

| *.usemessages.com | script-src | Samtaler, chatflows |

| *.hs-banner.com | script-src, connect-src | Cookie-banner |

| *.hubspotusercontent##.net (## kan være 00, 10, 20, 30 eller 40) | script-src, img-src, style-src | Filer |

| *.hubspot.net | script-src, img-src, frame-src | Filer |

| play.hubspotvideo.com | frame-src | Filer (videoer) |

| play-eu1.hubspotvideo.com (kun europæisk datahosting) | frame-src | Filer (videoer) |

| cdn2.hubspot.net | img-src, style-src | Filer, stilark |

| Dit domæne forbundet til HubSpot | frame-src, style-src, script-src | Filer, stilark |

| *.hscollectedforms.net | script-src, connect-src | Formularer (ikke-HubSpot-formularer) |

| *.hsleadflows.net | script-src | Formularer (pop-up-formularer) |

| *.hsforms.net | script-src, img-src, frame-src | Formularer, undersøgelser |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formularer, undersøgelser |

| *.hs-scripts.com | script-src | HubSpot-sporingskode |

| *.hubspotfeedback.com | script-src | Undersøgelser |

| feedback.hubapi.com | script-src | Undersøgelser |

| feedback-eu1.hubapi.com (kun europæisk datahosting) | script-src | Undersøgelser |

Content-Security-Policy-Report-Only

Du kan slå overskriften Content-Security-Policy-Report-Only til for at overvåge politikdirektiver. Politiske direktiver vil ikke blive håndhævet, men virkningerne vil blive overvåget, hvilket kan være nyttigt, når man eksperimenterer med politikker. Læs mere om Content-Security-Policy-Report-Only-headeren.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- For at slå denne overskrift til skal du markere afkrydsningsfeltet Content-Security-Policy-Report-Only og derefter indtaste dine politikdirektiver.

- Hvis du kun vil tillade, at

<script>-elementer udføres, hvis de indeholder en nonce-attribut, der matcher den tilfældigt genererede header-værdi, skal du markere afkrydsningsfeltet Aktiver nonce. - Klik på Gem, når du er færdig.

Referrer-politik

Du kan slå Referrer-Policy-headeren til for at kontrollere, hvor mange henvisningsoplysninger der skal medtages i anmodninger. For en definition af de tilgængelige direktiver, se Mozillas Referrer-Policy-guide.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- For at kontrollere, hvor mange henvisningsoplysninger der skal medtages i anmodninger, skal du markere afkrydsningsfeltet Henvisningspolitik og derefter klikke på rullemenuenDirektiv og vælge en mulighed.

- Klik på Gem, når du er færdig.

Politik for tilladelser

Du kan slå overskriften Permissions-Policy til for at kontrollere brugen af browserfunktioner på siden, herunder <iframe> elementindhold.

- På din HubSpot-konto skal du klikke på settings indstillingsikonet på den øverste navigationslinje.

- Gå til Indhold > Domæner og URL'er i menuen i venstre sidepanel.

- Klik på rullemenuen Handlinger , og vælg Opdater domænesikkerhedsindstillinger.

- Klik på fanen Sikkerhedsoverskrifter i højre sidepanel.

- For at kontrollere brugen af browserfunktioner skal du markere afkrydsningsfeltet Permissions-Policy og derefter indtaste dine direktiver. For en liste over direktiver, se Mozillas Permissions-Policy-guide.

- Klik på Gem, når du er færdig.