- Base de conocimientos

- Contenido

- Dominios y URL

- Seguridad de SSL y dominio en HubSpot

Seguridad de SSL y dominio en HubSpot

Última actualización: 7 de octubre de 2025

Disponible con cualquiera de las siguientes suscripciones, a no ser que se indique de otro modo:

HubSpot automáticamente ofrece un certificado SAN SSL estándar a través de Google Trust Services cuando conectas un dominio a tu cuenta. El aprovisionamiento de SSL estándar suele tardar unos minutos, pero puede tardar hasta cuatro horas.

Si has comprado el complemento SSL personalizado, puedes cargar certificados SSL personalizados a HubSpot. También puedes establecer la configuración de seguridad, como la versión TLS y los encabezados de seguridad.

Nota: si encuentras errores durante el proceso de aprovisionamiento de SSL, obtén más información sobre cómo solucionar errores de certificados SSL.

SSL

El SSL SAN estándar proporcionado a través de HubSpot es gratuito y se renueva automáticamente 30 días antes de su vencimiento. Para renovar el certificado:

- Debes ser cliente de HubSpot.

- Debes tener el CNAME de tu dominio asignado al servidor seguro que se estableció en el proceso inicial.

- Google Trust Services es la autoridad de certificación que suministra un certificado a tu dominio. Si tu dominio tiene un registro de autorización del organismo de certificación (CAA), asegúrate de que pki.goog aparezca en la lista para que el SSL pueda aprovisionarse o renovarse.

- Si utilizas un certificado SSL de Let's Encrypt, se recomienda eliminar tu registro CAA y agregar un registro CAA para admitir Google Trust Services. Esto garantizará que tu sitio web funcione como es debido en los dispositivos Android más antiguos.

Aprovisionamiento previo de tu certificado SSL

Si estás moviendo tu sitio existente a HubSpot, es recomendable pre-aprovisionar un certificado SSL para que no haya tiempo de inactividad de SSL. Puedes pre-aprovisionar un certificado SSL al conectar un dominio a HubSpot.

- Durante el proceso de conexión de un dominio, se mostrará un banner si tu sitio dispone de un certificado SSL. Haz clic en preaprovisionamiento y sigue las instrucciones del cuadro de diálogo para iniciar el proceso de aprovisionamiento.

- En otra ventana o pestaña del navegador, inicia sesión en el sitio de tu proveedor de dominios (por ejemplo, GoDaddy o Namecheap).

- En el sitio web de tu proveedor de dominios, ve a la configuración de DNS donde se gestionan los registros DNS.

- Crea nuevos registros DNS, de acuerdo con el cuadro de diálogo Preaprovisionar el certificado SSL en HubSpot. Copia los valores de Host y Datos requeridos.

- Cuando hayas terminado, haz clic en Verificar en el cuadro de diálogo Preaprovisionar el certificado SSL. Puede tardar hasta cuatro horas para procesar tus cambios. Si recibes un mensaje de error al hacer clic en Verificar, espera unos minutos y luego haz clic en Verificar para verificar nuevamente.

Nota: si utilizas Network Solutions, Namecheap o GoDaddy, no necesitas copiar el dominio raíz. Tu proveedor agregará tu dominio raíz al final del registro de DNS automáticamente.

- Una vez que el certificado se haya preaprovisionado correctamente, aparecerá un banner de confirmación en la pantalla de conexión al dominio. Luego puedes continuar conectando tu dominio.

Configurar un registro de validación de control de dominio (DCV)

Si ves un error en la configuración de tu dominio que indica que "Los dominios de proxy inverso necesitan tu acción para evitar la interrupción del sitio web", se recomienda agregar un registro de validación de control de dominio (DCV) para mantener actualizado tu certificado SSL.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Para cada dominio con una etiqueta Acción requerida, haz clic en el menú desplegable Acciones y selecciona Mostrar registros DNS.

- En otra ventana o pestaña del navegador, inicia sesión en el sitio de tu proveedor de dominio y accede a tus registros DNS. Más información sobre la configuración de DNS para los proveedores más comunes.

- En el sitio web de tu proveedor de dominios, ve a la configuración de DNS donde se gestionan los registros DNS.

- Crea nuevos registros DNS, de acuerdo con el cuadro de diálogo en HubSpot. Copia los valores del registro DCV y pégalos en el nuevo registro en el sitio de tu proveedor de dominio en la configuración de DNS.

- Cuando agregas un nuevo registro DCV a tu cuenta de DNS, los cambios de DNS pueden tardar hasta 24 horas en terminar de actualizarse.

Configuración de seguridad de dominio

Puedes personalizar la configuración de seguridad para cada subdominio conectado a HubSpot. La configuración de seguridad incluye tu protocolo de sitio web (HTTP vs. HTTPS), versión TLS y encabezados de seguridad de tu sitio web.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

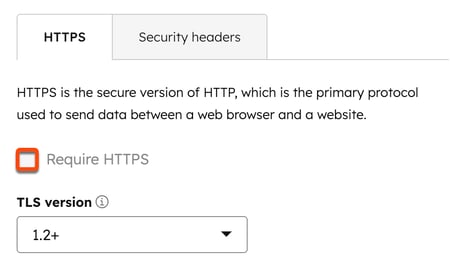

Protocolo HTTPS

Puedes exigir que todas las páginas de tu sitio se carguen de manera segura en HTTPS. Una vez activada esta opción, el contenido cargado a través de HTTP, como imágenes y hojas de estilo, no se cargará en tu sitio. El contenido cargado en HTTP en un sitio HTTPS se denomina contenido combinado. Descubre cómo resolver problemas de contenido mixto en tu página.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, selecciona la casilla de verificación Requerir HTTPS para requerir que todas las páginas del dominio se carguen de forma segura a través de HTTPS en lugar de HTTP.

- Cuando hayas terminado, haz clic en Guardar.

Versión TLS

De manera predeterminada, los servidores de HubSpot aceptan una conexión usando TLS 1.0 y superior. Las conexiones que intentan usar una versión de TLS inferior al conjunto mínimo fallarán.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en el menú desplegable Versión TLS y selecciona una opción.

- Cuando hayas terminado, haz clic en Guardar.

Encabezados de seguridad

Puedes configurar la seguridad de tu dominio y activar encabezados de seguridad para cada dominio.

HTTP Strict Transport Security (HSTS)

Puedes agregar una capa adicional de seguridad a tu sitio web activando la seguridad HTTP Strict Transport (HSTS). HSTS instruye a los navegadores para que conviertan todas las solicitudes HTTP a solicitudes HTTPS. Activar HSTS agrega el encabezado de HSTS a las respuestas a solicitudes realizadas en las URL del subdominio. Más información sobre el encabezado HSTS.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para activar HSTS, selecciona la casilla de verificación Seguridad de Transporte de HTTP Estricta (HSTS).

- Para establecer cuánto tiempo deben recordar los navegadores convertir solicitudes HTTP en HTTPS, haz clic en el menú desplegable Duración (máx.) y selecciona una duración.

- Para incluir la directiva de precarga en el encabezado HSTS del dominio, selecciona la casilla de comprobación Activar precarga. Más información sobre la precarga de HSTS.

- Para incluir el encabezado HSTS en todos los subdominios del dominio seleccionado, selecciona la casilla de verificación Incluir subdominios. Por ejemplo, si el HSS está activado para www.examplewebsite.com y la casilla de comprobación Incluir subdominios está seleccionada, el sitio cool.www.examplewebsite.com también tendrá activado HSTS.

- Cuando hayas terminado, haz clic en Guardar.

Configuración adicional de seguridad del dominio (solo Content Hub)

Si tienes una cuenta de CMS Hub Starter, Pro o Enterprise, puedes activar la configuración de seguridad adicional a continuación.

X-Frame-Options

Puedes activar el encabezado de respuesta X-Frame-Options para mostrar si un navegador puede renderizar una página en etiquetas html <frame>, <iframe>, <embed>o <object>. Más información sobre el encabezado X-Frame-Options.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para activar X-Frame-Options, selecciona la casilla de verificación X-Frame-Options y haz clic en el menú desplegableDirectiva para seleccionar una opción:

- Para evitar que las páginas de tu dominio se carguen en cualquier página en las etiquetas anteriores, selecciona negar.

- Para permitir que las páginas de tu dominio se carguen solo en las etiquetas anteriores en tu dominio, selecciona sameorigin.

- Cuando hayas terminado, haz clic en Guardar.

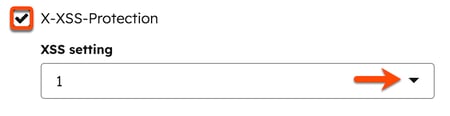

X-XSS-Protection

Puedes activar el encabezado X-XSS-Protection para agregar una capa de seguridad a los usuarios de navegadores antiguos. La activación de la protección X-XSS impide que se carguen las páginas cuando se detectan secuencias de comandos en sitios cruzados. Más información sobre el encabezado X-XSS-Protection.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para activar el encabezado X-XSS-Protection, selecciona la casilla de verificación X-XSS-Protection y haz clic en el menú desplegable Configuración de XSS y selecciona una opción:

- Para desactivar el filtro XSS, selecciona 0.

- Para eliminar las partes inseguras de una página cuando se detecta un ataque de scripts de sitios cruzados, selecciona 1.

- Para evitar la renderización de una página si se detecta un ataque, selecciona 1; mode=block.

- Cuando hayas terminado, haz clic en Guardar.

X-Content-Type-Options

Puedes activar el encabezado X-Content-Type-Options para excluir las páginas de sniffing de tipo MIME. Al activar esta configuración se le informa al navegador que siga los tipos MIME publicitados en los encabezados Content-Type. Más información sobre el encabezado X-Content-Type-Options.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para excluir las páginas del sniffing de tipo MIME, selecciona la casilla de verificación X-Content-Type-Options .

- Cuando hayas terminado, haz clic en Guardar.

Content-Security-Policy

Puedes activar el encabezado Content-Security-Policy para controlar los recursos que el agente de usuario puede cargar en una página. Este encabezado ayuda a evitar ataques de guiones de sitios cruzados.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para controlar el recurso que el agente de usuario puede cargar, selecciona la casilla de verificación Content-Security-Policy:

- Introduce las directivas en el campo Directivas de la política.

- Para garantizar una funcionalidad completa en las páginas alojadas en HubSpot, se deben incluir los dominios y directivas de esta tabla.

- Para obtener una lista de otras directivas disponibles, consulta la guía del encabezado Content-Security-Policy de Mozilla.

- Para utilizar el encabezado Content-Security-Policy con las versiones web de los correos electrónicos de marketing, introduce unsafe-inline como palabra clave descrita en esta página. De lo contrario, se bloqueará el estilo del correo electrónico.

- Para permitir que los elementos

<script>se ejecuten solo si contienen un atributo nonce que coincida con el valor de encabezado generado aleatoriamente, selecciona la casilla de verificación Activar nonce.

- Introduce las directivas en el campo Directivas de la política.

- Cuando hayas terminado, haz clic en Guardar.

Nota: HubSpot genera automáticamente un valor aleatorio en cada solicitud para todos los scripts de HubSpot y todos los scripts alojados en HubSpot.

Los siguientes dominios y directrices deben ser incluidos para garantizar la plena funcionalidad de las páginas alojadas en HubSpot:

| Dominio* | Directivas | Herramienta |

| *.hsadspixel.net | script-src | Anuncios |

| *.hs-analytics.net | script-src | Analíticas |

| *.hubapi.com | connect-src | Llamadas a la API (HubDB, envío de formularios) |

| js.hscta.net | script-src, img-src, connect-src | Llamadas a la acción (botón) |

| js-eu1.hscta.net (Solo alojamiento de datos europeos) | script-src, img-src, connect-src | Llamadas a la acción (botón) |

| no-cache.hubspot.com | img-src | Llamadas a la acción (botón) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Llamadas a la acción (emergente), chatflows |

| *.hs-sites.com | frame-src | Llamadas a la acción (emergente) |

| *.hs-sites-eu1.com (Solo alojamiento de datos europeos) | frame-src | Llamadas a la acción (emergente) |

| static.hsappstatic.net | script-src | Contenido (menú de engranaje, inserción de video) |

| *.usemessages.com | script-src | Conversaciones, chatflows |

| *.hs-banner.com | script-src, connect-src | Banner de cookies |

| *.hubspotusercontent##.net (## puede ser 00, 10, 20, 30 o 40) | script-src, img-src, style-src | Archivos |

| *.hubspot.net | script-src, img-src, frame-src | Archivos |

| play.hubspotvideo.com | frame-src | Archivos (videos) |

| play-eu1.hubspotvideo.com (Solo alojamiento de datos europeos) | frame-src | Archivos (videos) |

| cdn2.hubspot.net | img-src, style-src | Archivos, hojas de estilo |

| Tu dominio conectado a HubSpot | frame-src, style-src, script-src | Archivos, hojas de estilo |

| *.hscollectedforms.net | script-src, connect-src | Formularios (formularios externos) |

| *.hsleadflows.net | script-src | Formularios, (formularios emergentes) |

| *.hsforms.net | script-src, img-src, frame-src | Formularios, encuestas |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formularios, encuestas |

| *.hs-scripts.com | script-src | Código de seguimiento de HubSpot |

| *.hubspotfeedback.com | script-src | Encuestas |

| feedback.hubapi.com | script-src | Encuestas |

| feedback-eu1.hubapi.com (Solo alojamiento de datos europeos) | script-src | Encuestas |

Content-Security-Policy-Report-Only

Puedes activar el encabezado Content-Security-Policy-Report-Only para monitorizar las directivas de políticas. Las directivas de las políticas no se aplicarán, pero se controlarán sus efectos, lo que puede resultar útil a la hora de experimentar con ellas. Más información sobre el encabezado Content-Security-Policy-Report-Only.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para activar este encabezado, selecciona la casilla de comprobación Content-Security-Policy-Report-Only y luego ingresa tus Directivas de políticas.

- Para permitir que los elementos

<script>se ejecuten solo si contienen un atributo nonce que coincida con el valor de encabezado generado aleatoriamente, selecciona la casilla de verificación Activar nonce. - Cuando hayas terminado, haz clic en Guardar.

Referrer-Policy

Puedes activar el encabezado Referrer-Policy para controlar la cantidad de información de referencia que debe incluirse en las solicitudes. Para una definición de las directivas disponibles, consulta la Guía Referrer-Policy de Mozilla.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para controlar cuánta información del referente debe incluirse en las solicitudes, selecciona la casilla de verificación Política de Referente, luego haz clic en el menú desplegable Directiva y selecciona una opción.

- Cuando hayas terminado, haz clic en Guardar.

Permissions-Policy

Puedes activar el encabezado Feature-Policy para controlar el uso de las características del navegador en la página, incluyendo contenido del elemento <iframe>.

- En tu cuenta de HubSpot, haz clic en el icono de settings Configuración en la barra de navegación superior.

- En el menú de la barra lateral izquierda, navega a Contenido > Dominios y URL.

- Haga clic en el menú desplegable Acciones y seleccione Actualizar ajustes de seguridad del dominio.

- En el panel lateral derecho, haz clic en la pestaña Encabezados de seguridad.

- Para controlar el uso de las funciones del navegador, selecciona la casilla de verificación Permisos-Política e introduce tus Directivas. Para ver una lista de las directivas, consulta la Guía Feature-Policy de Mozilla.

- Cuando hayas terminado, haz clic en Guardar.