- Baza wiedzy

- Treść

- Domeny i adresy URL

- SSL i bezpieczeństwo domeny w HubSpot

SSL i bezpieczeństwo domeny w HubSpot

Data ostatniej aktualizacji: 26 września 2025

Dostępne z każdą z następujących podpisów, z wyjątkiem miejsc, w których zaznaczono:

HubSpot automatycznie zapewnia standardowy certyfikat SSL SAN za pośrednictwem Google Trust Services po podłączeniu domeny do konta. Standardowa konfiguracja SSL zajmuje zwykle kilka minut, ale może potrwać do czterech godzin.

Jeśli zakupiłeś niestandardowy dodatek SSL, możesz przesłać niestandardowe certyfikaty SSL do HubSpot. Możesz także skonfigurować ustawienia zabezpieczeń dla każdej połączonej domeny, takie jak wersje TLS i nagłówki zabezpieczeń.

Uwaga: jeśli napotkasz błędy podczas procesu udostępniania SSL, dowiedz się więcej o rozwiązywaniu błędów certyfikatu SSL.

SSL

Standardowy certyfikat SSL SAN dostarczany przez HubSpot jest bezpłatny i odnawia się automatycznie 30 dni przed wygaśnięciem. Aby odnowić certyfikat:

- Musisz być klientem HubSpot.

- Domena CNAME musi być skierowana na bezpieczny serwer skonfigurowany w początkowym procesie.

- Google Trust Services to urząd certyfikacji, który zapewnia certyfikat dla Twojej domeny. Jeśli domena ma rekord autoryzacji urzędu certyfikacji (CAA), upewnij się, że pki.goog znajduje się na liście, aby można było zapewnić lub odnowić SSL.

- Jeśli korzystasz z certyfikatu Let's Encrypt SSL, zaleca się usunięcie rekordu CAA, a następnie dodanie rekordu CAA w celu obsługi Google Trust Services. Zapewni to prawidłowe działanie witryny na starszych urządzeniach z systemem Android.

Wstępne przygotowanie certyfikatu SSL

Jeśli przenosisz istniejącą witrynę do HubSpot, możesz wstępnie przygotować certyfikat SSL, aby uniknąć przestojów SSL. Certyfikat SSL można wstępnie przygotować podczas podłączania domeny do HubSpot.

- Podczas procesu łączenia domeny widoczny będzie baner, jeśli witryna posiada istniejący certyfikat SSL. Kliknij opcję wstępnej konfiguracji i postępuj zgodnie z instrukcjami wyświetlanymi w oknie dialogowym, aby rozpocząć proces konfiguracji.

- W osobnym oknie lub karcie przeglądarki zaloguj się do witryny dostawcy domeny (np. GoDaddy lub Namecheap).

- W witrynie dostawcy domeny przejdź do ustawień DNS, gdzie zarządzasz rekordami DNS.

- Utwórz nowe rekordy DNS, zgodnie z oknem dialogowym Pre-provision your SSL certificate w HubSpot. Skopiuj wartości Host i Required Data.

- Po zakończeniu kliknij przycisk Verify (Weryfikuj ) w oknie dialogowym Pre-provision your SSL certificate (Wstępne przygotowanie certyfikatu SSL ). Przetworzenie zmian może potrwać do czterech godzin. Jeśli po kliknięciu Verify pojawi się błąd, odczekaj kilka minut, a następnie kliknij Verify, aby sprawdzić ponownie.

Uwaga: jeśli korzystasz z usług Network Solutions, Namecheap lub GoDaddy, nie musisz kopiować domeny głównej. Dostawca automatycznie doda domenę główną na końcu rekordu DNS.

- Po pomyślnym wstępnym przygotowaniu certyfikatu na ekranie połączenia domeny pojawi się baner potwierdzenia. Następnie można kontynuować podłączanie domeny.

Skonfiguruj rekord walidacji kontroli domeny (DCV)

Jeśli w ustawieniach domeny pojawi się błąd informujący, że "domeny proxy odwrotne wymagają działania, aby uniknąć zakłóceń w działaniu witryny", zaleca się dodanie rekordu walidacji kontroli domeny (DCV), aby certyfikat SSL był aktualny.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Dla każdej domeny z etykietą Wymagane działanie kliknij menu rozwijane Działania i wybierz opcję Pokaż rekordy DNS.

- W osobnym oknie lub karcie przeglądarki zaloguj się do witryny dostawcy domeny i uzyskaj dostęp do rekordów DNS. Dowiedz się więcej o konfiguracji DNS dla najpopularniejszych dostawców.

- W witrynie dostawcy domeny przejdź do ustawień DNS, gdzie możesz zarządzać rekordami DNS.

- Utwórz nowe rekordy DNS, zgodnie z oknem dialogowym w HubSpot. Skopiuj wartości rekordu DCV i wklej je do nowego rekordu w witrynie dostawcy domeny w ustawieniach DNS.

- Po dodaniu nowego rekordu DCV do konta DNS aktualizacja zmian DNS może potrwać do 24 godzin.

Ustawienia zabezpieczeń domeny

Możesz dostosować ustawienia zabezpieczeń dla każdej subdomeny połączonej z HubSpot. Ustawienia zabezpieczeń obejmują protokół witryny (HTTP vs HTTPS), wersję TLS i nagłówki zabezpieczeń witryny.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

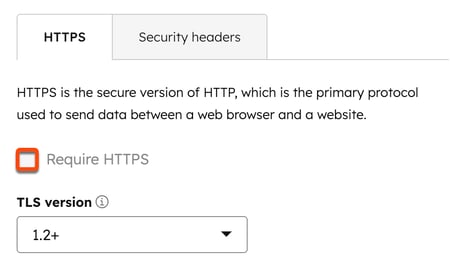

Protokół HTTPS

Możesz wymagać, aby wszystkie strony w Twojej witrynie były bezpiecznie ładowane przez HTTPS. Po włączeniu tego ustawienia zawartość ładowana przez HTTP, taka jak obrazy i arkusze stylów, nie będzie ładowana w witrynie. Zawartość ładowana przez HTTP w witrynie HTTPS jest określana jako zawartość mieszana. Dowiedz się, jak rozwiązać błędy mieszanej zawartości na swojej stronie.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym zaznacz pole wyboru Wymagaj HTTPS, aby wszystkie strony w domenie były bezpiecznie ładowane przez HTTPS zamiast HTTP.

- Po zakończeniu kliknij Zapisz.

Wersja TLS

Domyślnie serwery HubSpot akceptują połączenie przy użyciu protokołu TLS 1.0 lub nowszego. Połączenia próbujące użyć wersji TLS niższej niż ustawiona minimalna zakończą się niepowodzeniem.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij menu rozwijane Wersja TLS i wybierz opcję.

- Po zakończeniu kliknij Zapisz.

Nagłówki zabezpieczeń

Możesz skonfigurować zabezpieczenia domeny i włączyć nagłówki zabezpieczeń dla każdej domeny.

HTTP Strict Transport Security (HSTS)

Możesz dodać dodatkową warstwę zabezpieczeń do swojej witryny, włączając HTTP Strict Transport Security (HSTS). HSTS nakazuje przeglądarkom konwertowanie wszystkich żądań HTTP na żądania HTTPS. Włączenie HSTS dodaje nagłówek HSTS do odpowiedzi na żądania kierowane do adresów URL w subdomenie. Dowiedz się więcej o nagłówku HSTS.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu lewego paska bocznego przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby włączyć HSTS, zaznacz pole wyboru HTTP Strict Transport Security (HSTS).

- Aby edytować, jak długo przeglądarki powinny pamiętać o konwersji żądań HTTP na HTTPS, kliknij menu rozwijane Duration (max-age) i wybierz czas trwania.

- Aby dołączyć dyrektywę wstępnego ładowania do nagłówka HSTS domeny, zaznacz pole wyboru Włącz wstępne ładowanie. Dowiedz się więcej o wstępnym ładowaniu HSTS.

- Aby uwzględnić nagłówek HSTS we wszystkich subdomenach wybranej domeny, zaznacz pole wyboru Uwzględnij subdomeny. Na przykład, jeśli HSTS jest włączony dla www.examplewebsite.com i pole wyboru Uwzględnij subdomeny jest zaznaczone, cool.www.examplewebsite.com również będzie miał włączony HSTS.

- Po zakończeniu kliknij Zapisz.

Dodatkowe ustawienia zabezpieczeń domeny( tylkoContent Hub )

Jeśli masz konto Content Hub Starter, Professional lub Enterprise , możesz włączyć dodatkowe ustawienia zabezpieczeń poniżej.

X-Frame-Options

Możesz włączyć nagłówek odpowiedzi X-Frame-Options, aby pokazać, czy przeglądarka może renderować stronę w tagach html <frame>, <iframe>, <embed> lub <object>. Dowiedz się więcej o nagłówku X-Frame-Options.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W lewym menu paska bocznego przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby włączyć X-Frame-Options, zaznacz pole wyboru X-Frame-Options, a następnie kliknij menu rozwijaneDirective, aby wybrać opcję:

- Aby uniemożliwić ładowanie stron w domenie na dowolnej stronie w powyższych tagach, wybierz opcję deny.

- Aby zezwolić stronom w domenie na ładowanie w powyższych tagach tylko w domenie, wybierz opcję sameorigin.

- Po zakończeniu kliknij Zapisz.

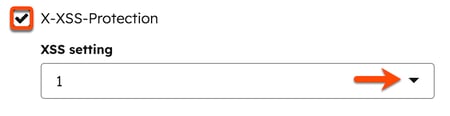

Ochrona X-XSS

Nagłówek X-XSS-Protection można włączyć, aby dodać warstwę zabezpieczeń dla użytkowników starszych przeglądarek internetowych. Włączenie X-XSS-Protection zapobiega ładowaniu stron w przypadku wykrycia cross-site scripting. Dowiedz się więcej o nagłówku X-XSS-Protection.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby włączyć nagłówek X-XSS-Protection, zaznacz pole wyboru X-XSS-Protection, a następnie kliknij menu rozwijane XSS setting i wybierz opcję:

- Aby wyłączyć filtrowanie XSS, wybierz 0.

- Aby usunąć niebezpieczne części strony po wykryciu ataku cross-site scripting, wybierz 1.

- Aby zapobiec renderowaniu strony w przypadku wykrycia ataku, wybierz 1; mode=block.

- Po zakończeniu kliknij przycisk Zapisz.

X-Content-Type-Options

Możesz włączyć nagłówek X-Content-Type-Options, aby wyłączyć sniffowanie typów MIME na stronach. Włączenie tego ustawienia informuje przeglądarkę, aby postępowała zgodnie z typami MIME reklamowanymi w nagłówkach Content-Type. Dowiedz się więcej o nagłówku X-Content-Type-Options.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby wyłączyć wykrywanie typów MIME dla stron, zaznacz pole wyboru X-Content-Type-Options.

- Po zakończeniu kliknij przycisk Zapisz.

Content-Security-Policy

Nagłówek Content-Security-Policy można włączyć, aby kontrolować zasoby, które agent użytkownika może załadować na stronie. Nagłówek ten pomaga zapobiegać atakom cross-site scripting.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby kontrolować zasób, który może załadować agent użytkownika, zaznacz pole wyboru Content-Security-Policy:

- Wprowadź dyrektywy w polu Policy directives.

- Aby zapewnić pełną funkcjonalność stron hostowanych przez HubSpot, należy uwzględnić domeny i dyrektywy wymienione w poniższej tabeli.

- Aby uzyskać listę innych dostępnych dyrektyw, zapoznaj się z przewodnikiem po nagłówkach Content-Security-Policy Mozilli.

- Aby użyć nagłówka Content-Security-Policy w internetowych wersjach e-maili marketingowych, wprowadź unsafe-inline jako słowo kluczowe opisane tutaj. W przeciwnym razie stylizacja wiadomości e-mail zostanie zablokowana.

- Aby zezwolić na wykonywanie elementów

<script>tylko wtedy, gdy zawierają atrybut nonce pasujący do losowo wygenerowanej wartości nagłówka, zaznacz pole wyboru Włącz nonce.

- Wprowadź dyrektywy w polu Policy directives.

- Po zakończeniu kliknij przycisk Zapisz.

Uwaga: HubSpot automatycznie generuje losową wartość przy każdym żądaniu dla wszystkich skryptów z HubSpot i wszystkich skryptów hostowanych w HubSpot.

Aby zapewnić pełną funkcjonalność stron hostowanych przez HubSpot, należy uwzględnić następujące domeny i dyrektywy:

| Domena* | Dyrektywa(y) | Narzędzie |

| *.hsadspixel.net | script-src | Reklamy |

| *.hs-analytics.net | script-src | Analityka |

| *.hubapi.com | connect-src | Wywołania API (HubDB, przesyłanie formularzy) |

| js.hscta.net | script-src, img-src, connect-src | Wezwania do działania (przycisk) |

| js-eu1.hscta.net (tylko europejski hosting danych) | script-src, img-src, connect-src | Wezwanie do działania (przycisk) |

| no-cache.hubspot.com | img-src | Wezwanie do działania (przycisk) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Wezwania do działania (pop-up), przepływy czatu |

| *.hs-sites.com | frame-src | Wezwania do działania (pop-up) |

| *.hs-sites-eu1.com (tylko europejski hosting danych) | frame-src | Wezwania do działania (pop-up) |

| static.hsappstatic.net | script-src | Treść (menu sprocket, osadzanie wideo) |

| *.usemessages.com | script-src | Rozmowy, przepływy czatu |

| *.hs-banner.com | script-src, connect-src | Baner plików cookie |

| *.hubspotusercontent##.net (## może być 00, 10, 20, 30 lub 40) | script-src, img-src, style-src | Pliki |

| *.hubspot.net | script-src, img-src, frame-src | Pliki |

| play.hubspotvideo.com | frame-src | Pliki (wideo) |

| play-eu1.hubspotvideo.com (tylko europejski hosting danych) | frame-src | Pliki (wideo) |

| cdn2.hubspot.net | img-src, style-src | Pliki, arkusze stylów |

| Twoja domena połączona z HubSpot | frame-src, style-src, script-src | Pliki, arkusze stylów |

| *.hscollectedforms.net | script-src, connect-src | Formularze (inne niż HubSpot) |

| *.hsleadflows.net | script-src | Formularze (wyskakujące formularze) |

| *.hsforms.net | script-src, img-src, frame-src | Formularze, ankiety |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formularze, ankiety |

| *.hs-scripts.com | script-src | Kod śledzenia HubSpot |

| *.hubspotfeedback.com | script-src | Ankiety |

| feedback.hubapi.com | script-src | Ankiety |

| feedback-eu1.hubapi.com (tylko europejski hosting danych) | script-src | Ankiety |

Content-Security-Policy-Report-Only

Możesz włączyć nagłówek Content-Security-Policy-Report-Only, aby monitorować dyrektywy polityki. Dyrektywy zasad nie będą egzekwowane, ale ich efekty będą monitorowane, co może być przydatne podczas eksperymentowania z zasadami. Dowiedz się więcej o nagłówku Content-Security-Policy-Report-Only.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby włączyć ten nagłówek, zaznacz pole wyboru Content-Security-Policy-Report-Only, a następnie wprowadź dyrektywy zasad.

- Aby zezwolić na wykonywanie elementów

<script>tylko wtedy, gdy zawierają atrybut nonce pasujący do losowo wygenerowanej wartości nagłówka, zaznacz pole wyboru Włącz nonce. - Po zakończeniu kliknij Zapisz.

Polityka odsyłających

Możesz włączyć nagłówek Referrer-Policy, aby kontrolować, ile informacji o odsyłających powinno być dołączanych do żądań. Aby uzyskać definicję dostępnych dyrektyw, zobacz przewodnik Mozilla Referrer-Policy.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W menu na lewym pasku bocznym przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby kontrolować, ile informacji o odsyłających powinno być zawartych w żądaniach, zaznacz pole wyboru Referrer-Policy, a następnie kliknij menu rozwijaneDirective i wybierz opcję.

- Po zakończeniu kliknij Zapisz.

Permissions-Policy

Nagłówek Permissions-Policy można włączyć w celu kontrolowania korzystania z funkcji przeglądarki na stronie, w tym zawartości elementu <iframe>.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- W lewym menu paska bocznego przejdź do sekcji Zawartość > Domeny i adresy URL.

- Kliknij menu rozwijane Akcje i wybierz opcję Aktualizuj ustawienia zabezpieczeń domeny.

- W prawym panelu bocznym kliknij kartę Nagłówki zabezpieczeń.

- Aby kontrolować korzystanie z funkcji przeglądarki, zaznacz pole wyboru Permissions-Policy, a następnie wprowadź dyrektywy. Listę dyrektyw można znaleźć w przewodniku Mozilla Permissions-Policy.

- Po zakończeniu kliknij Zapisz.