HubSpot의 SSL 및 도메인 보안

마지막 업데이트 날짜: 2025년 9월 26일

명시된 경우를 제외하고 다음 구독 중 어느 것에서나 사용할 수 있습니다.

HubSpot은 도메인을 계정에 연결하면 Google 신뢰 서비스를 통해 표준 SAN SSL 인증서를 자동으로 프로비저닝합니다. 표준 SSL 프로비저닝은 일반적으로 몇 분 정도 걸리지만 최대 4시간까지 걸릴 수 있습니다.

사용자 지정 SSL 추가 기능을 구매한 경우 사용자 지정 SSL 인증서를 HubSpot에 업로드할 수 있습니다. 또한 연결된 각 도메인에 대해 TLS 버전 및 보안 헤더와 같은 보안 설정을 구성할 수 있습니다.

참고: SSL 프로비저닝 프로세스 중에 오류가 발생하는 경우 SSL 인증서 오류 문제 해결에 대해 자세히 알아보세요.

SSL

HubSpot을 통해 제공되는 표준 SAN SSL은 무료이며 만료 30일 전에 자동으로 갱신됩니다. 인증서를 갱신하려면 다음과 같이 하세요:

- HubSpot 고객이어야 합니다.

- 초기 프로세스에서 설정한 보안 서버를 가리키는 도메인 CNAME이 있어야 합니다.

- Google Trust Services는 도메인에 대한 인증서를 프로비저닝하는 인증 기관입니다. 도메인에 CAA(인증 기관 권한 부여) 레코드가 있는 경우 SSL을 프로비저닝하거나 갱신할 수 있도록 pki.goog가 나열되어 있는지 확인합니다.

- 암호화하자 SSL 인증서를 사용하는 경우 CAA 레코드를 제거한 다음 Google 신뢰 서비스를 지원하기 위해 CAA 레코드를 추가하는 것이 좋습니다. 이렇게 하면 구형 Android 기기에서 웹사이트가 정상적으로 작동합니다.

SSL 인증서 사전 프로비저닝

기존 사이트를 HubSpot으로 이전하는 경우 SSL 다운타임이 발생하지 않도록 SSL 인증서를 사전 프로비저닝할 수 있습니다. 도메인을 HubSpot에 연결하는 동안 SSL 인증서를 사전 프로비저닝할 수 있습니다.

- 도메인 연결 프로세스 중에 사이트에 기존 SSL 인증서가 있는 경우 배너가 표시됩니다. 사전 프로비저닝을 클릭하고 대화 상자의 지침에 따라 프로비저닝 프로세스를 시작합니다.

- 별도의 브라우저 창 또는 탭에서 도메인 공급업체의 사이트 (예: GoDaddy 또는 Namecheap)에 로그인합니다.

- 도메인 공급업체의 사이트에서 DNS 레코드를 관리하는 DNS 설정으로 이동합니다.

- HubSpot의 SSL 인증서 사전 프로비저닝 대화 상자에 따라 새 DNS 레코드를 만듭니다. 호스트 및 필수 데이터 값을 복사합니다.

- 완료했으면 SSL 인증서 사전 프로비저닝 대화 상자에서 확인을 클릭합니다. 변경 사항이 처리되는 데 최대 4시간이 걸릴 수 있습니다. 확인을 클릭할 때 오류가 발생하면 몇 분 정도 기다렸다가 확인을 클릭하여 다시 확인하세요.

참고: Network Solutions, Namecheap 또는 GoDaddy를 사용하는 경우 루트 도메인을 복사할 필요가 없습니다. 공급업체가 DNS 레코드 끝에 루트 도메인을 자동으로 추가합니다.

- 인증서가 성공적으로 사전 프로비저닝되면 도메인 연결 화면에 확인 배너가 표시됩니다. 그런 다음 도메인 연결을 계속할 수 있습니다.

DCV(도메인 제어 유효성 검사) 레코드 설정하기

도메인 설정에 "웹사이트 중단을 방지하기 위해 역방향 프록시 도메인에 귀하의 조치가 필요합니다"라는 오류가 표시되는 경우 DCV(도메인 제어 유효성 검사) 레코드를 추가하여 SSL 인증서를 최신 상태로 유지하는 것이 좋습니다.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 필요 레이블이 있는 각 도메인에 대해 작업 드롭다운 메뉴를 클릭하고 DNS 레코드 표시를 선택합니다.

- 별도의 브라우저 창 또는 탭에서 도메인 공급업체의 사이트에 로그인하여 DNS 레코드에 액세스합니다. 가장 일반적인 공급업체의 DNS 설정에 대해 자세히 알아보세요.

- 도메인 공급업체 사이트에서 DNS 레코드를 관리하는 DNS 설정으로 이동합니다.

- HubSpot의 대화 상자에 따라 새 DNS 레코드를 만듭니다. DCV 레 코드 값을 복사하여 DNS 설정에서 도메인 공급업체 사이트의 새 레코드에 붙여넣습니다.

- DNS 계정에 새 DCV 레코드를 추가하면 DNS 변경 사항 업데이트가 완료될 때까지 최대 24시간이 걸릴 수 있습니다.

도메인 보안 설정

HubSpot에 연결된 각 하위 도메인에 대한 보안 설정을 사용자 지정할 수 있습니다. 보안 설정에는 웹사이트 프로토콜(HTTP 대 HTTPS), TLS 버전 및 웹사이트 보안 헤더가 포함됩니다.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

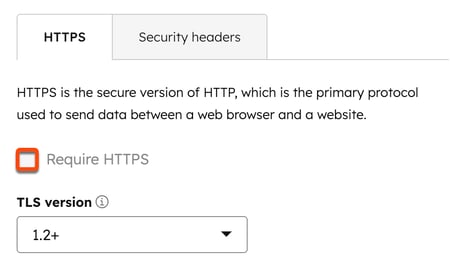

HTTPS 프로토콜

사이트의 모든 페이지가 HTTPS를 통해 안전하게 로드되도록 설정할 수 있습니다. 이 설정을 켜면 이미지, 스타일시트 등 HTTP를 통해 로드되는 콘텐츠는 사이트에 로드되지 않습니다. HTTPS 사이트에서 HTTP를 통해 로드되는 콘텐츠를 혼합 콘텐츠라고 합니다. 페이지에서 혼합 콘텐츠 오류를 해결하는 방법을 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 HTTPS 필요 확인란을 선택하여 도메인의 모든 페이지가 HTTP 대신 HTTPS를 통해 안전하게 로드되도록 합니다.

- 완료했으면 저장을 클릭합니다.

TLS 버전

기본적으로 HubSpot 서버는 TLS 1.0 이상을 사용하는 연결을 허용합니다. 최소 설정보다 낮은 TLS 버전을 사용하려는 연결은 실패합니다.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 TLS 버전 드롭다운 메뉴를 클릭하고 옵션을 선택합니다.

- 완료했으면 저장을 클릭합니다.

보안 헤더

도메인 보안을 구성하고 각 도메인에 대한 보안 헤더를 설정할 수 있습니다.

HTTP 엄격한 전송 보안(HSTS)

HTTP 엄격한 전송 보안(HSTS)을 활성화하여 웹사이트에 추가 보안 계층을 추가할 수 있습니다. HSTS는 브라우저에 모든 HTTP 요청을 HTTPS 요청으로 변환하도록 지시합니다. HSTS를 활성화하면 하위 도메인의 URL에 대한 요청에 대한 응답에 HSTS 헤더가 추가됩니다. HSTS 헤더에 대해 자세히 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- HSTS를 사용하려면 HTTP 엄격한 전송 보안(HSTS) 확인란을 선택합니다.

- 브라우저가 HTTP를 HTTPS 요청으로 변환하는 데 기억해야 하는 기간을 편집하려면 기간(최대 연령) 드롭다운 메뉴를 클릭하고 기간을 선택합니다.

- 도메인의 HSTS 헤더에 사전 로드 지시문을 포함하려면 사전 로드 사용 확인란을 선택합니다. HSTS 사전 로드에 대해 자세히 알아보세요.

- 선택한 도메인 아래의 모든 하위 도메인에 HSTS 헤더를 포함하려면 하위 도메인 포함 확인란을 선택합니다. 예를 들어 www.examplewebsite.com에 대해 HSTS가 켜져 있고 하위 도메인 포함 확인란을 선택하면 cool.www.examplewebsite.com에도 HSTS가 켜집니다.

- 완료했으면 저장을 클릭합니다.

추가 도메인 보안 설정(콘텐츠 허브만 해당)

Content Hub 스타터, 프로페셔널 또는 엔터프라이즈 계정을 사용하는 경우 아래의 추가 보안 설정을 켤 수 있습니다.

X-프레임 옵션

브라우저에서 <frame>, <iframe>, <embed> 또는 <object> html 태그의 페이지를 렌더링할 수 있는지 여부를 표시하도록 X-Frame-Options 응답 헤더를 설정할 수 있습니다. X-Frame-Options 헤더에 대해 자세히 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- X-Frame-Options를 사용하려면 X-Frame-Options 확인란을 선택한 다음 지시문 드롭다운 메뉴를 클릭하여 옵션을 선택합니다:

- 도메인의 페이지가 위 태그의 모든 페이지에 로드되지 않도록 하려면 거부를 선택합니다.

- 도메인의 페이지가 도메인 전체에서 위 태그의 페이지로만 로드되도록 허용하려면 동일 출처를 선택합니다.

- 완료했으면 저장을 클릭합니다.

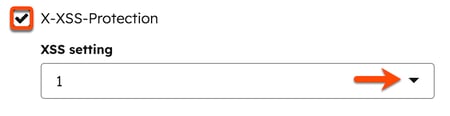

X-XSS 보호

X-XSS-Protection 헤더를 켜면 구형 웹 브라우저 사용자를 위한 보안 계층을 추가할 수 있습니다. X-XSS-Protection을 켜면 크로스 사이트 스크립팅이 감지될 때 페이지가 로드되지 않습니다. X-XSS-Protection 헤더에 대해 자세히 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- X-XSS-Protection 헤더를 사용 설정하려면 X-XSS-Protection 확인란을 선택한 다음 XSS 설정 드롭다운 메뉴를 클릭하고 옵션을 선택합니다:

- XSS 필터링을 사용하지 않으려면 0을 선택합니다.

- 크로스 사이트 스크립팅 공격이 감지될 때 페이지에서 안전하지 않은 부분을 제거하려면 1을 선택합니다.

- 공격이 감지된 경우 페이지 렌더링을 방지하려면 1(모드=차단)을 선택합니다.

- 완료했으면 저장을 클릭합니다.

X-콘텐츠 유형 옵션

X-Content-Type-Options 헤더를 켜면 페이지가 MIME 유형 스니핑에서 제외되도록 선택할 수 있습니다. 이 설정을 활성화하면 브라우저가 Content-Type 헤더에 광고된 MIME 유형을 따르도록 지시합니다. X-Content-Type-Options 헤더에 대해 자세히 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- MIME 유형 스니핑에서 페이지를 제외하려면 X-콘텐츠 유형 옵션 확인란을 선택합니다.

- 완료했으면 저장을 클릭합니다.

콘텐츠 보안 정책

사용자 에이전트가 페이지에 로드할 수 있는 리소스를 제어하기 위해 Content-Security-Policy 헤더를 설정할 수 있습니다. 이 헤더는 크로스 사이트 스크립팅 공격을 방지하는 데 도움이 됩니다.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 사이드 패널에서 보안 헤더 탭을 클릭합니다.

- 사용자 에이전트가 로드할 수 있는 리소스를 제어하려면 콘텐츠-보안-정책 확인란을 선택합니다:

- 정책 지시어 필드에 지시어를 입력합니다.

- HubSpot 호스팅 페이지의 전체 기능을 보장하려면 다음 표의 도메인 및 지시어가 포함되어야 합니다.

- 사용 가능한 다른 지시어 목록은 Mozilla의 Content-Security-Policy 헤더 가이드에서 자세히 알아보세요.

- 웹 버전의 마케팅 이메일에 Content-Security-Policy 헤더를 사용하려면 여기에 설명된 키워드로 unsafe-inline을 입력하세요. 그렇지 않으면 이메일의 스타일이 차단됩니다.

<script>요소에 무작위로 생성된 헤더 값과 일치하는 논스 속성이 포함된 경우에만 실행되도록 하려면 논스 사용 확인란을 선택합니다.

- 정책 지시어 필드에 지시어를 입력합니다.

- 완료했으면 저장을 클릭합니다.

참고: HubSpot은 HubSpot의 모든 스크립트 및 HubSpot에서 호스팅되는 모든 스크립트에 대한 각 요청에 대해 임의의 값을 자동으로 생성합니다.

다음 도메인 및 지시문을 포함해야 HubSpot 호스팅 페이지의 모든 기능을 보장할 수 있습니다:

| 도메인* | 지시어(들) | 도구 |

| *.hsadspixel.net | script-src | Ads |

| *.hs-analytics.net | script-src | Analytics |

| *.hubapi.com | connect-src | API 호출(HubDB, 양식 제출) |

| js.hscta.net | 스크립트-src, 이미지-src, connect-src | 콜투액션(버튼) |

| js-eu1.hscta.net(유럽 데이터 호스팅 전용) | 스크립트-src, 이미지-src, 연결-src | 콜투액션(버튼) |

| no-cache.hubspot.com | img-src | 콜투액션(버튼) |

| *.hubspot.com | 스크립트-src, 이미지-src, 연결-src, 프레임-src | 콜투액션(팝업), 챗플로우 |

| *.hs-sites.com | frame-src | 콜투액션(팝업) |

| *.hs-sites-eu1.com (유럽 데이터 호스팅 전용) | frame-src | 콜투액션(팝업) |

| static.hsappstatic.net | 스크립트-src | 콘텐츠(스프로킷 메뉴, 동영상 임베딩) |

| *.usemessages.com | script-src | 대화, 채팅 흐름 |

| *.hs-banner.com | script-src, connect-src | 쿠키 배너 |

| *.hubspotusercontent##.net (##은 00, 10, 20, 30, 40일 수 있음) | 스크립트-src, 이미지-src, 스타일-src | 파일 |

| *.hubspot.net | 스크립트-src, 이미지-src, 프레임-src | 파일 |

| play.hubspotvideo.com | frame-src | 파일(동영상) |

| play-eu1.hubspotvideo.com(유럽 데이터 호스팅 전용) | frame-src | 파일(동영상) |

| cdn2.hubspot.net | img-src, style-src | 파일, 스타일시트 |

| 허브스팟에 연결된 도메인 | 프레임-src, 스타일-src, 스크립트-src | 파일, 스타일시트 |

| *.hscollectedforms.net | script-src, connect-src | 양식(HubSpot 이외의 양식) |

| *.hsleadflows.net | script-src | 양식(팝업 양식) |

| *.hsforms.net | 스크립트-src, 이미지-src, 프레임-src | 양식, 설문 조사 |

| *.hsforms.com | 스크립트-src, 이미지-src, 프레임-src, 연결-src, 자식-src | 양식, 설문조사 |

| *.hs-scripts.com | script-src | HubSpot 추적 코드 |

| *.hubspotfeedback.com | script-src | 설문조사 |

| feedback.hubapi.com | 스크립트-src | 설문조사 |

| feedback-eu1.hubapi.com(유럽 데이터 호스팅 전용) | 스크립트-src | 설문 조사 |

콘텐츠-보안-정책-보고서 전용

콘텐츠-보안-정책-보고서 전용 헤더를 켜서 정책 지시문을 모니터링할 수 있습니다. 정책 지침은 강제 적용되지 않지만 그 효과는 모니터링되므로 정책을 실험할 때 유용하게 사용할 수 있습니다. 콘텐츠-보안-정책-보고서 전용 헤더에 대해 자세히 알아보세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- 이 헤더를 사용하려면 콘텐츠-보안-정책-보고서 전용 확인란을 선택한 다음 정책 지시문을 입력합니다.

<script>요소가 무작위로 생성된 헤더 값과 일치하는 논스 속성을 포함하는 경우에만 실행되도록 허용하려면 논스 사용 확인란을 선택합니다.- 완료했으면 저장을 클릭합니다.

리퍼러 정책

리퍼러-정책 헤더를 켜서 요청에 포함할 리퍼러 정보의 양을 제어할 수 있습니다. 사용 가능한 지시어에 대한 정의는 Mozilla의 Referrer-Policy 가이드를 참조하세요.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 사이드 패널에서 보안 헤더 탭을 클릭합니다.

- 요청에 포함할 리퍼러 정보를 제어하려면 리퍼러-정책 확인란을 선택한 다음 지시문 드롭다운 메뉴를 클릭하고 옵션을 선택합니다.

- 완료했으면 저장을 클릭합니다.

권한 정책

Permissions-Policy 헤더를 설정하여 <iframe> 요소 콘텐츠를 포함하여 페이지에서 브라우저 기능의 사용을 제어할 수 있습니다.

- HubSpot 계정의 상단 탐색 모음에서 settings 설정 아이콘을 클릭합니다.

- 왼쪽 사이드바 메뉴에서 콘텐츠 > 도메인 및 URL로 이동합니다.

- 작업 드롭다운 메뉴를 클릭하고 도메인 보안 설정 업데이트를 선택합니다.

- 오른쪽 패널에서 보안 헤더 탭을 클릭합니다.

- 브라우저 기능 사용을 제어하려면 권한-정책 확인란을 선택한 다음 지시문을 입력합니다 . 지시어 목록은 Mozilla의 권한-정책 가이드를 참조하세요 .

- 완료했으면 저장을 클릭합니다.