- Baza wiedzy

- Konto i ustawienia

- Bezpieczeństwo konta

- Konfiguracja logowania jednokrotnego (SSO) przy użyciu usług federacyjnych w usłudze Active Directory (AD FS)

Konfiguracja logowania jednokrotnego (SSO) przy użyciu usług federacyjnych w usłudze Active Directory (AD FS)

Data ostatniej aktualizacji: 3 listopada 2025

Dostępne z każdą z następujących podpisów, z wyjątkiem miejsc, w których zaznaczono:

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

Jeśli masz konto HubSpot Professional lub Enterprise , możesz skonfigurować logowanie jednokrotne za pomocą usług federacyjnych w usłudze Active Directory (AD FS).

Aby używać AD FS do logowania się na konto HubSpot, musisz spełnić następujące wymagania:

- Wszyscy użytkownicy w instancji Active Directory muszą mieć atrybut adresu e-mail.

- Korzystasz z konta HubSpot Professional lub Enterprise.

- Posiadasz serwer z systemem Windows Server 2008, 2012 lub 2019.

Uwaga: ten proces konfiguracji powinien zostać przeprowadzony przez administratora IT z doświadczeniem w tworzeniu aplikacji na koncie dostawcy tożsamości. Dowiedz się więcej o konfigurowaniu SSO w HubSpot.

Zanim zaczniesz

Zanim zaczniesz, zwróć uwagę na następujące dwie wartości z konta HubSpot, aby skonfigurować SSO przy użyciu Microsoft AD FS:

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym..

- Na lewym pasku bocznym kliknij Zabezpieczenia.

- Na karcie Logowanie, w sekcji Konfigurowanie logowania jednokrotnego (SSO ) kliknij przycisk Konfiguruj.

- W wysuwanym panelu Konfigurowanie logowania jedn okrotnego kliknij kartę Microsoft AD FS .

- Zwróć uwagę na wartości Audience URI (Service Provider Entity ID) i Sign on URL, ACS, Recipient lub Redirect, ponieważ będziesz musiał dodać je do Microsoft AD FS w procesie konfiguracji.

1. Dodaj zaufanie strony ufającej (RPT)

Otwórz menedżera Active Directory Federation Services (AD FS):

- W menedżerze AD FS otwórz folder Relying Party Trusts (RPT) .

- W menu na prawym pasku bocznym wybierz pozycję Dodaj zaufanie zaufanej strony....

- W oknie dialogowym Add R elying Party Trust Wizard kliknij przycisk Start , aby dodać nowy RPT.

- Na ekranie Wybierz źródło danych wybierz opcję Wprowadź dane o stronie ufającej ręcznie.

- Kliknij Dalej >.

- W polu Wyświetlana nazwa wprowadź nazwę swojego zaufania - jest to nazwa do celów wewnętrznych, więc upewnij się, że jest to nazwa, którą można łatwo rozpoznać.

- Kliknij przycisk Dalej >.

- Na ekranie Configure Certificate pozostaw ustawienia domyślne, a następnie kliknij Next >.

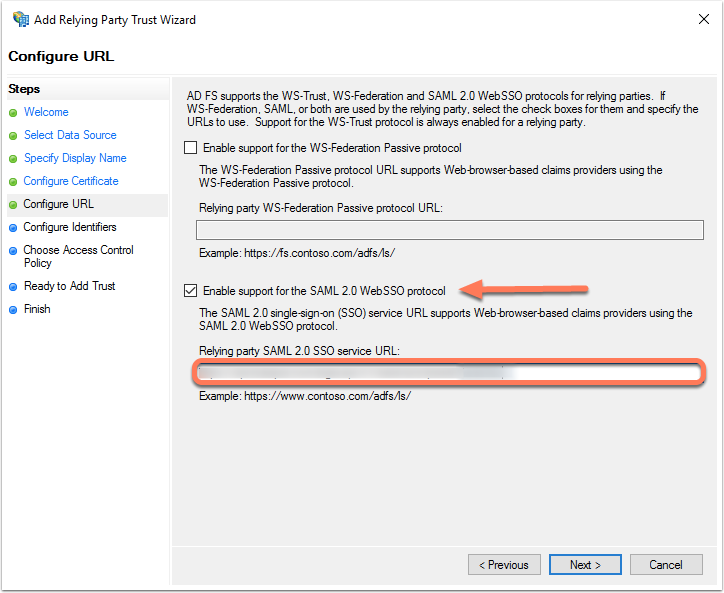

- Zaznacz pole wyboru Enable Support for the SAML 2.0 WebSSO protocol (Włącz obsługę protokołu SAML 2.0 WebSSO ). W polu Relying party SAML 2.0 SSO service URL wprowadź adres URL logowania, ACS, odbiorcy lub przekierowania z konta HubSpot.

- Kliknij przycisk Dalej >.

- W polu Identyfikator zaufania strony ufającej :

-

- Wprowadź wartość Audience URI (Service Provider Entity ID) z konta HubSpot.

- Wprowadź https://api.hubspot.com, a następnie kliknij Add (Dodaj).

- Kliknij przycisk Dalej >.

- W oknie Wybierz zasady kontroli dostępu wybierz opcję Zezwalaj wszystkim, a następnie kliknij przycisk Dalej >.

- Przejrzyj ustawienia, a następnie kliknij przycisk Next >.

- Kliknij przycisk Zamknij.

2. Tworzenie reguł oświadczeń

Przed skonfigurowaniem reguły roszczeń upewnij się, że adresy e-mail użytkowników są zgodne z adresami e-mail użytkowników HubSpot. Możesz użyć innych identyfikatorów, takich jak User Principal Name (UPN), jeśli Twoje UPN mają postać adresu e-mail. Aby logowanie jednokrotne z AD FS działało, identyfikator nameID musi mieć postać adresu e-mail, aby pasował do użytkownika HubSpot.

- W oknie Claims Rule kliknij przycisk Add Rule.

- Kliknij menu rozwijane Claim rule template i wybierz opcję Send LDAP Attributes as Claims.

- Kliknij przycisk Dalej >.

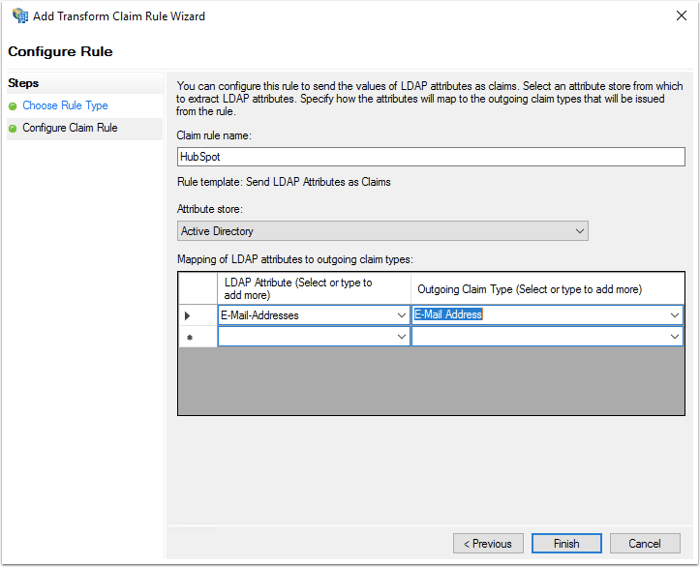

- Na ekranie Configure Claim Rule (Skonfiguruj regułę roszczenia ):

-

- W polu Claim rule name wprowadź nazwę reguły.

- Kliknij menu rozwijane Attribute store i wybierz Active Directory.

- W tabeli Mapowanie atrybutów LDAP zamapuj następujące elementy:

- W kolumnie Atrybut LDAP kliknij menu rozwijane i wybierz opcję Adresy e-mail.

- W kolumnie Outgoing ClaimType kliknij menu rozwijane i wybierz opcję Email Address.

- Kliknij przycisk Zakończ.

Następnie skonfiguruj regułę Przekształć przychodzące roszczenie:

- Kliknij przycisk Dodaj regułę.

- Kliknij menu rozwijane Szablon reguły roszczenia i wybierz opcję Przekształć przychodzące roszczenie.

- Kliknij przycisk Dalej >.

- Na ekranie Konfiguruj regułę roszczenia :

-

- Wprowadź nazwę reguły roszczenia.

- Kliknij menu rozwijane Typ roszczenia przychodzącego i wybierz Adres e-mail.

- Kliknij menu rozwijane Outgoing claim type i wybierz opcję Name ID.

- Kliknij menu rozwijane Format wychodzącego identyfikatora nazwy i wybierz E-mail.

- Kliknij przycisk Zakończ , aby dodać nową regułę.

- Kliknij OK , aby dodać obie nowe reguły.

3. Dostosuj ustawienia zaufania

- W folderze Zaufania strony odpowiadającej wybierz opcję Właściwości z menu paska bocznego Akcje .

- Kliknij kartę Zaawansowane i upewnij się, że SHA-256 jest określony jako bezpieczny algorytm skrótu.

Chociaż obsługiwane są zarówno SHA-256, jak i SHA-1, zalecane jest SHA-256.

4. Zlokalizuj swój certyfikat x509 w formacie PEM

Aby uzyskać dostęp do certyfikatu x509 w formacie PEM:

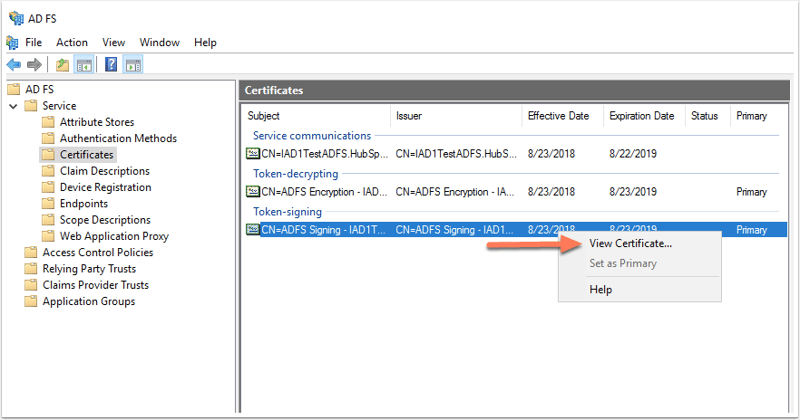

- Przejdź do okna zarządzania usługą AD FS . W menu na lewym pasku bocznym przejdź do pozycji Usługi > Certyfikaty.

- Zlokalizuj certyfikat podpisywania tokenów . Kliknij certyfikat prawym przyciskiem myszy i wybierz opcję Wyświetl certyfikat.

- W oknie dialogowym kliknij kartę Szczegóły .

- Kliknij Kopiuj do pliku.

- W otwartym oknie eksportu certyfikatu kliknij przycisk Dalej.

- Wybierz opcję Base-64 encoded X.509 (.CER), a następnie kliknij Next.

- Nadaj nazwę eksportowanemu plikowi, a następnie kliknij Dalej.

- Kliknij Finish , aby zakończyć eksport.

- Zlokalizuj wyeksportowany plik i otwórz go za pomocą edytora tekstu, takiego jak Notatnik.

- Skopiuj zawartość pliku.

5. Zakończ konfigurację w HubSpot

- Zaloguj się na swoje konto HubSpot.

- Na koncie HubSpot kliknij settings ikonę ustawień w górnym pasku nawigacyjnym.

- Na lewym pasku bocznym kliknij Bezpieczeństwo.

- Na karcie Logowanie, w sekcji Konfigurowanie logowania jednokrotnego (SSO ) kliknij przycisk Konfiguruj.

- W wysuwanym panelu Konfigurowanie logowania jednokrotnego kliknij kartę Microsoft AD FS .

- Wklej zawartość pliku dopola Certyfikat X.509.

- Wróć do menedżera AD FS.

- W menu na lewym pasku bocznym wybierz folder Punkty końcowe .

- Wyszukaj punkt końcowy usługi SSO i adres URL jednostki. Adres URL usługi SSO zwykle kończy się na "adfs/services/ls", a adres URL jednostki kończy się na "adfs/services/trust".

- Wróć do HubSpot. W polu Identity provider Identifier or Issuer wprowadź adres URL jednostki.

- W polu Identity Provider Single Sign-On URL wprowadź adres URL usługi SSO.

- Kliknij przycisk Weryfikuj.

Uwaga: jeśli podczas konfigurowania logowania jednokrotnego w HubSpot wystąpi błąd, sprawdź komunikat o błędzie w dziennikach przeglądarki zdarzeń na urządzeniu. Jeśli nie możesz rozwiązać problemu z komunikatem o błędzie, skontaktuj się z pomocą techniczną HubSpot.