- ナレッジベース

- アカウントと設定

- アカウントセキュリティー

- Active Directoryフェデレーションサービス(AD FS)を使用してシングルサインオン(SSO)をセットアップ

Active Directoryフェデレーションサービス(AD FS)を使用してシングルサインオン(SSO)をセットアップ

更新日時 2025年11月3日

以下の 製品でご利用いただけます(別途記載されている場合を除きます)。

-

Marketing Hub Professional, Enterprise

-

Sales Hub Professional, Enterprise

-

Service Hub Professional, Enterprise

-

Data Hub Professional, Enterprise

-

Content Hub Professional, Enterprise

-

Smart CRM Professional, Enterprise

-

Commerce Hub Professional, Enterprise

HubSpot Professional または Enterprise アカウントをお持ちの場合は、Active Directory フェデレーション サービス (AD FS) を使用してシングル サインオンをセットアップできます。

AD FSを使用してHubSpotアカウントにログインするには、次の要件を満たす必要があります。

- Active Directoryインスタンスの全てのユーザーには、Eメールアドレス属性が必要です。

- HubSpot Professional または Enterprise アカウントを使用しています。

- Windows Server 2008、2012、または2019を実行しているサーバーがあります。

注: t このセットアップ プロセスは、ID プロバイダー アカウントでアプリケーションを作成した経験のある IT 管理者が行う必要があります。HubSpotでSSOをセットアップするの詳細はこちらをご覧ください。

始める前に

始める前に、Microsoft AD FSを使用してSSOをセットアップするために、HubSpotアカウントから次の2つの値をメモしてください:

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左側のサイドバーで[セキュリティー]をクリックします。

- [ログイン ]タブの[ シングルサインオン(SSO)をセットアップ ]セクションで、[ セットアップ]をクリックします。

- [シングルサインオンをセットアップ]スライドインパネルで、[Microsoft AD FS]タブをクリックします。

- 「オーディエンスURI」 (Service Provider Entity ID)およびSign on URL、ACS、受信者、またはリダイレクト先の値は、セットアップ プロセスで Microsoft AD FS に追加する必要があるため、両方ともメモしておくこと。

1.証明書利用者信頼(RPT)の追加

Active Directoryフェデレーションサービス(AD FS)マネージャーを開き、以下の手順を実行します。

- AD FSマネージャーで、証明書利用者信頼(RPT)フォルダーを開きます。

- 右側のサイドバーメニューで、[証明書利用者信頼の追加...]を選択します。

- [証明書利用者信頼の追加ウィザード]ダイアログボックスで、[開始]をクリックして新しいRPTを追加します。

- [データソース選択]画面で、[証明書利用者についてのデータを手動で入力する]を選択します。

- [次へ>]をクリックします。

- [表示名]フィールドに、信頼の名前を入力します。これは内部で使用するため、簡単に認識できる名前を付けるようにしてください。

- [次へ>]をクリックします。

- [証明書を設定]画面で、デフォルトの設定をそのままにして、[次へ>]をクリックします。

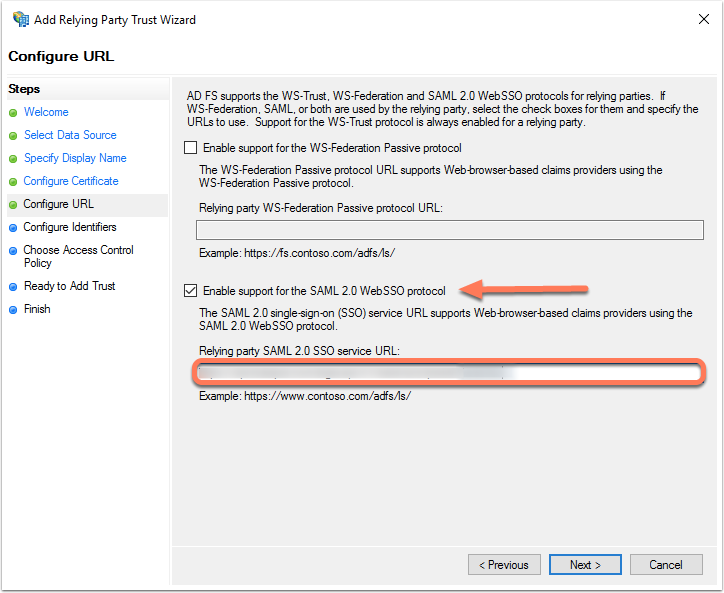

- [SAML 2.0 WebSSOプロトコルのサポートを有効にする]チェックボックスを選択します。Relying party SAML 2.0 SSO service URL欄に、HubSpotアカウントからサインオンURL、ACS、受信者、またはリダイレクト先 URLを入力します。

- [次へ>]をクリックします。

- [証明書利用者信頼識別子] フィールドで、次の操作を行います。

-

- HubSpot アカウントから「オーディエンスURI」 (Service Provider Entity ID)の値を入力します。

- https://api.hubspot.com を入力し、[追加]をクリックします。

- [次へ>]をクリックします。

- [アクセス制御ポリシーを選択]ウィンドウで、[全てのユーザーを許可]を選択して、[次へ>]をクリックします。

- 設定を確認し、[次へ>]をクリックします。

- [閉じる]をクリックします。

2. 要求規則の作成

要求ルールを設定する前に、ユーザーのEメールアドレスがHubSpotユーザーのEメールアドレスと一致していることを確認してください。ユーザープリンシパル名(UPN)がEメールアドレスの形式である場合、UPNなど他のIDを使用できます。AD FSでのシングルサインオンを機能させるには、nameIDがHubSpotユーザーに一致するようにEメールアドレスの形式である必要があります。

- [要求規則]ウィンドウで、[規則の追加]をクリックします。

- [要求規則のテンプレート]ドロップダウンメニューをクリックし、[LDAP属性を要求として送信]を選択します。

- [次へ>]をクリックします。

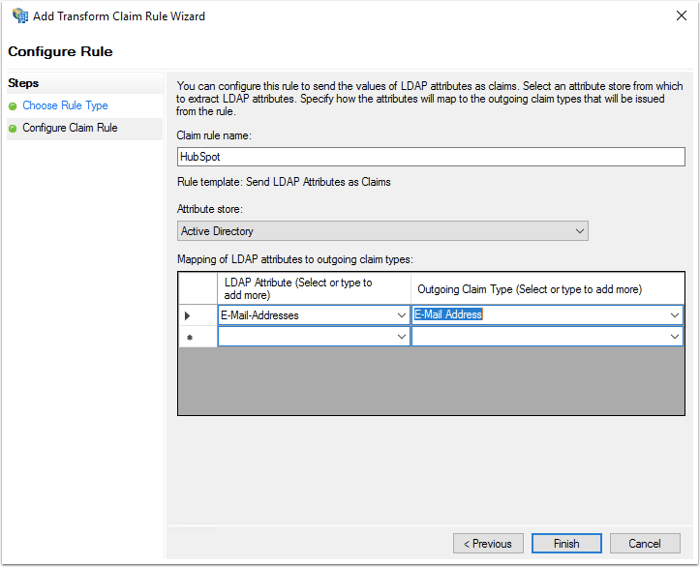

- [要求規則の構成]画面で次の手順を実行します。

-

- [要求規則名]フィールドに規則名を入力します。

- [属性ストア]ドロップダウンメニューをクリックし、[Active Directory]を選択します。

- [LDAP属性のマッピング]テーブルで、次の項目をマッピングします。

- [LDAP属性]列で、ドロップダウンメニューをクリックし、[Eメールアドレス]を選択します。

- Outgoing ClaimType(送信元Eメールアドレス)列で、ドロップダウンメニューをクリックし、Eメールアドレスを選択します。

- [完了]をクリックします。

次に、[着信要求の変換]規則をセットアップします。

- [規則の追加]をクリックします。

- [要求規則のテンプレート]ドロップダウンメニューをクリックし、[着信要求の変換]を選択します。

- [次へ>]をクリックします。

- [要求規則の構成] 画面で、次の操作を行います。

-

- 要求規則名を入力します。

- [着信要求タイプ]ドロップダウンメニューをクリックし、[Eメールアドレス]を選択します。

- [発信要求タイプ]ドロップダウンメニューをクリックし、[名前ID]を選択します。

- [発信名IDの形式]ドロップダウンメニューをクリックし、[Eメール]を選択します。

- [完了]をクリックして新しい規則を追加します。

- [OK]をクリックして両方の新しい規則を追加します。

3. 信頼の設定を調整

- [証明書利用者信頼]フォルダーで、[アクション]サイドバーメニューから[プロパティー]を選択します。

- [詳細設定]タブをクリックし、SHA-256がセキュアハッシュアルゴリズムとして指定されていることを確認します。

SHA-256とSHA-1の両方がサポートされていますが、SHA-256が推奨されています。

4. PEM形式のx509証明書を探す

PEM形式のx509証明書にアクセスするには、次の手順を実行します。

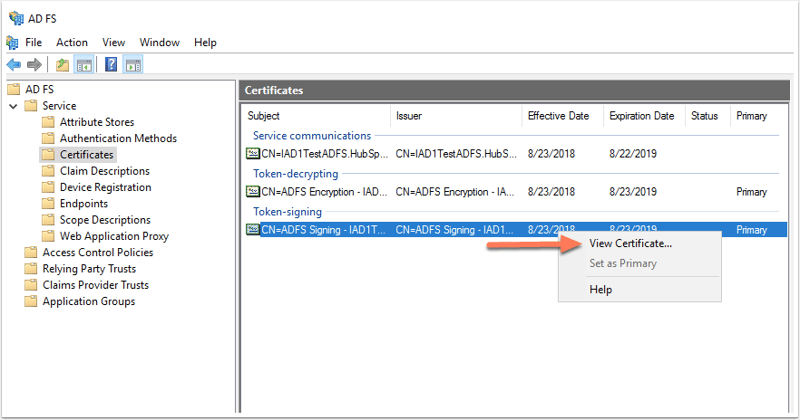

- AD FS管理ウィンドウに移動します。左のサイドバーメニューで、[サービス]>[証明書]に移動します。

- トークン署名証明書を見つけます。証明書を右クリックし、[証明書の表示] を選択します。

- ダイアログボックスで[詳細]タブをクリックします。

- [ファイルにコピー]をクリックします。

- 開いている[証明書のエクスポート]ウィンドウで、[次へ]をクリックします。

- [Base-64エンコードX.509(.CER)]を選択して、[次へ]をクリックします。

- エクスポートするファイルに名前を付けて、[次へ]をクリックします。

- [完了]をクリックしてエクスポートを完了します。

- エクスポートしたファイルを見つけ、Notepadなどのテキストエディターを使用して開きます。

- ファイルの内容をコピーします。

5. HubSpotの設定を完了します。

- HubSpotアカウントにログインします。

- HubSpotアカウントにて、上部のナビゲーションバーに表示される設定アイコンsettingsをクリックします。

- 左側のサイドバーで[ セキュリティー]をクリックします。

- [ログイン ]タブの[ シングルサインオン(SSO)をセットアップ ]セクションで、[ セットアップ]をクリックします。

- [シングルサインオンをセットアップ]スライドインパネルで、[Microsoft AD FS]タブをクリックします。

- X.509 証明書フィールドにファイルの内容を貼り付けます。

- AD FSマネージャーに戻ります。

- 左のサイドバーメニューで、[エンドポイント]フォルダーを選択します。

- SSOサービスエンドポイントとエンティティーURLを検索します。SSOサービスのURLは通常「adfs/services/ls」で終わり、エンティティーURLは「adfs/services/trust」で終わります。

- HubSpotに戻ります。[IDプロバイダー識別子または発行者]フィールドにエンティティーURLを入力します。

- [IDプロバイダーのシングルサインオンURL]フィールドに、SSOサービスのURLを入力します。

- [確認] をクリックします。

注: HubSpotでシングルサインオンを設定する際にエラーが発生した場合は、お使いのデバイスのイベントビューアーログでエラーメッセージを確認してください。エラーメッセージのトラブルシューティングができない場合は、HubSpotサポート[コンタクト]にお問い合わせください。