- Kunnskapsdatabase

- Innhold

- Domener og URL-er

- SSL og domenesikkerhet i HubSpot

SSL og domenesikkerhet i HubSpot

Sist oppdatert: 11 desember 2025

Tilgjengelig med et av følgende abonnementer, unntatt der det er angitt:

HubSpot leverer automatisk et standard SAN SSL-sertifikat gjennom Google Trust Services når du kobler et domene til kontoen din. Standard SSL-levering tar vanligvis noen minutter, men kan ta opptil fire timer.

Hvis du har kjøpt det tilpassede SSL-tillegget, kan du laste opp tilpassede SSL-sertifikater til HubSpot. Du kan også konfigurere sikkerhetsinnstillinger for hvert tilkoblede domene, for eksempel TLS-versjoner og sikkerhetsoverskrifter.

Merk: Hvis du støter på feil under SSL-tildelingsprosessen,kan du lese mer om feilsøking av SSL-sertifikatfeil.

SSL

Standard SAN SSL som tilbys gjennom HubSpot er gratis og fornyes automatisk 30 dager før utløpet. Slik fornyer du sertifikatet:

- Du må være HubSpot-kunde.

- Du må ha CNAME-en for domenet ditt pekende mot den sikre serveren som ble konfigurert i den innledende prosessen.

- Google Trust Services er sertifiseringsmyndigheten som utsteder et sertifikat for domenet ditt. Hvis domenet ditt har en CAA-post (Certification Authority Authorization), må du sørge for at pki.goog er oppført, slik at SSL kan utstedes eller fornyes.

- Hvis du bruker et Let's Encrypt SSL-sertifikat, anbefales det å fjerne CAA-posten din og deretter legge til en CAA-post for å støtte Google Trust Services. Dette vil sikre at nettstedet ditt fungerer som forventet på eldre Android-enheter.

Forhåndsprovisjonere SSL-sertifikatet ditt

Hvis du flytter ditt eksisterende nettsted til HubSpot, kan det være lurt å forhåndsprovisjonere et SSL-sertifikat, slik at det ikke oppstår nedetid for SSL. Du kan forhåndsprovisjonere et SSL-sertifikat mens du kobler et domene til HubSpot.

- Under tilkoblingsprosessen for et domene vil det vises et banner hvis nettstedet ditt har et eksisterende SSL-sertifikat. Klikk på forhåndsprovisjonering og følg instruksjonene i dialogboksen for å starte provisjoneringsprosessen.

- Logg inn på nettstedet til domeneleverandøren din (f.eks. GoDaddy eller Namecheap) i et eget nettleservindu eller en egen fane.

- På domeneleverandørens nettsted navigerer du til DNS-innstillingeneder du administrerer DNS-postene dine.

- Opprett nye DNS-poster i henhold til dialogboksen Forhåndsprovisjonering av SSL-sertifikatet ditti HubSpot. Kopier verdiene forVert og Nødvendige data.

- Når du er ferdig, klikker du på Bekrefti dialogboksen Forhåndsprovisjonere SSL-sertifikatet ditt. Det kan ta opptil fire timer før endringene dine blir behandlet. Hvis du får en feilmelding når du klikker på Bekreft, venter du noen minutter og klikker deretter på Bekreft for å sjekke igjen.

Merk: Hvis du bruker Network Solutions, Namecheap eller GoDaddy, trenger du ikke å kopiere rotdomenet. Leverandøren din vil automatisk legge til et rotdomene på slutten av DNS-posten.

- Når sertifikatet er forhåndsprovisjonert, vises et bekreftelsesbanner på skjermbildet for domenetilkobling. Du kan deretter fortsette å koble til domenet ditt.

Konfigurer en DCV-post (Domain Control Validation)

Hvis du ser en feilmelding i domenekonfigurasjonen som sier at «Omvendte proxy-domener krever handling fra deg for å unngå forstyrrelser på nettstedet», anbefales det å legge til en DCV-post (Domain Control Validation) for å holde SSL-sertifikatet oppdatert.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- For hvert domene medmerket Handling kreves, klikker du pårullegardinmenyen Handlinger og velgerVis DNS-poster.

- I et eget nettleservindu eller en egen fane logger du på domeneleverandørens nettsted og åpner DNS-postene dine. Les mer om DNS-oppsett for de vanligste leverandørene.

- På domeneleverandørens nettsted navigerer du til DNS-innstillingeneder du administrerer DNS-postene dine.

- Opprett nye DNS-poster i henhold til dialogboksen i HubSpot. Kopier DCV-postverdiene og lim dem inn i den nye posten på domeneleverandørens nettsted i DNS-innstillingene.

- Når du legger til en ny DCV-oppføring i DNS-kontoen din, kan det ta opptil 24 timer før DNS-endringene er fullført.

Domenesikkerhetsinnstillinger

Du kan tilpasse sikkerhetsinnstillingene for hvert underdomene som er koblet til HubSpot. Sikkerhetsinnstillingene inkluderer nettstedsprotokollen (HTTP vs. HTTPS), TLS-versjonen og sikkerhetsoverskriftene til nettstedet ditt.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

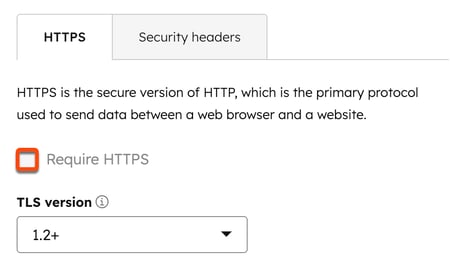

HTTPS-protokoll

Du kan kreve at alle sider på nettstedet ditt lastes sikkert via HTTPS. Når denne innstillingen er aktivert, vilinnhold som lastes via HTTP, for eksempel bilder og stilark, ikkelastes på nettstedet ditt. Innhold som lastes via HTTP på et HTTPS-nettsted, kalles blandet innhold. Lær hvordan du løser feil med blandet innhold på siden din.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-adresser.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel merker du av for Krev HTTPS for å kreve at alle sider på domenet lastes sikkert via HTTPS i stedet for HTTP.

- Når du er ferdig, klikker du på Lagre.

TLS-versjon

Som standard aksepterer HubSpot-servere en tilkobling som bruker TLS 1.0 og nyere. Tilkoblinger som prøver å bruke en TLS-versjon som er lavere enn minimumskravet, vil mislykkes.

Merk: Noen sikkerhetsskanninger kan vise eldre TLS-versjoner (f.eks. TLS 1.0) på Cloudflare-IP-adresser som brukes til å levere innhold som er hostet av HubSpot. Dette påvirker ikke sikkerheten til nettstedet ditt. Nettstedet ditt betjenes ved hjelp av TLS-versjonen som er konfigurert for domenet ditt, for eksempel TLS 1.1eller TLS 1.2.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-adresser.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på rullegardinmenyen TLS-versjon og velger et alternativ.

- Når du er ferdig, klikker du på Lagre.

Sikkerhetsoverskrifter

Du kan konfigurere domenesikkerheten og aktivere sikkerhetsoverskrifter for hvert domene.

HTTP Strict Transport Security (HSTS)

Du kan legge til et ekstra sikkerhetslag på nettstedet ditt ved å aktivere HTTP Strict Transport Security (HSTS). HSTS instruerer nettlesere om å konvertere alle HTTP-forespørsler til HTTPS-forespørsler i stedet. Når du aktiverer HSTS, legges HSTS-overskriften til svarene på forespørsler som sendes til URL-ene på underdomenet. Lær mer om HSTS-overskriften.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-adresser.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å aktivere HSTS, merk av for HTTP Strict Transport Security (HSTS).

- For å redigere hvor lenge nettlesere skal huske å konvertere HTTP- til HTTPS-forespørsler, klikker du på rullegardinmenyen Varighet (max-age) og velger en varighet.

- For å inkludere preload-direktivet i domenets HSTS-overskrift, merker du av for Aktiver preload. Les mer om HSTS-preloading.

- For å inkludere HSTS-overskriften i alle underdomener under det valgte domenet, merker du av for Inkluder underdomener. Hvis for eksempel HSTS er aktivert for www.examplewebsite.com og avmerkingsboksen Inkluder underdomener er merket av, vil cool.www.examplewebsite.com også ha HSTS aktivert.

- Når du er ferdig, klikker du på Lagre.

Ytterligere domenesikkerhetsinnstillinger (Content Hub kun)

Hvis du har en Content HubStarter-, Professional- eller Enterprise-konto , kan du aktivere de ekstra sikkerhetsinnstillingene nedenfor.

X-Frame-Options

Du kan aktivere X-Frame-Options-svarhodet for å vise om en nettleser kan gjengi en side i <frame>, <iframe>, <embed> eller <object> html-koder. Lær mer om X-Frame-Options-hodet.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å aktivere X-Frame-Options, merk av i boksen X-Frame-Options og klikk deretter på rullegardinmenyenDirektiv for å velge et alternativ:

- For å forhindre at sider på domenet ditt lastes inn på noen av sidene i taggene ovenfor, velger du nekt.

- For å tillate at sider på domenet ditt lastes inn i taggene ovenfor kun på domenet ditt, velger du samme opprinnelse.

- Når du er ferdig, klikker du på Lagre.

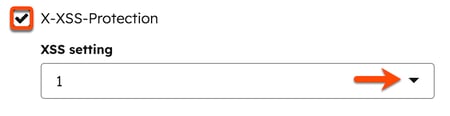

X-XSS-Protection

Du kan aktivere X-XSS-Protection-overskriften for å legge til et ekstra sikkerhetslag for brukere av eldre nettlesere. Aktivering av X-XSS-Protection forhindrer at sider lastes inn når cross-site scripting oppdages. Lær mer om X-XSS-Protection-overskriften.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å aktivere X-XSS-Protection-overskriften, merk av for X-XSS-Protection, klikk deretter på rullegardinmenyenXSS-innstillinger og velg et alternativ:

- For å deaktivere XSS-filtrering, velg 0.

- For å fjerne usikre deler av en side når et cross-site scripting-angrep oppdages, velger du 1.

- For å forhindre visning av en side hvis et angrep oppdages, velger du 1; mode=block.

- Når du er ferdig, klikker du på Lagre.

X-Content-Type-Options

Du kan aktivere X-Content-Type-Options-overskriften for å ekskludere sider fra MIME-type-sniffing. Når du aktiverer denne innstillingen, blir nettleseren bedt om å følge MIME-typene som er angitt i Content-Type-overskriftene. Lær mer om X-Content-Type-Options-overskriften.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å ekskludere sider fra MIME-type-sniffing, merk av for X-Content-Type-Options.

- Når du er ferdig, klikker du på Lagre.

Content-Security-Policy

Du kan aktivere Content-Security-Policy-overskriften for å kontrollere ressursene som brukeragenten kan laste inn på en side. Denne overskriften bidrar til å forhindre cross-site scripting-angrep.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidepanel navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å kontrollere ressursen som brukeragenten kan laste inn, merker du av for Content-Security-Policy:

- Skriv inn direktiveri feltet Policy-direktiver.

- For å sikre full funksjonalitet på sider som er hostet av HubSpot, bør domenene og direktivene i tabellen nedenfor inkluderes.

- For en liste over andre tilgjengelige direktiver, kan du lese mer omMozillas veiledning for Content-Security-Policy-overskrifter.

- For å bruke Content-Security-Policy-overskriften med webversjonene av markedsførings-e-poster, skriv inn unsafe-inline som et nøkkelord som beskrevet her. Ellers vil stilen fra e-posten bli blokkert.

- For å tillate at

<script>-elementer kun kjøres hvis de inneholder et nonce-attributt som samsvarer med den tilfeldig genererte header-verdien, merker duav forEnable nonce.

- Skriv inn direktiveri feltet Policy-direktiver.

- Når du er ferdig, klikker du på Lagre.

Merk: HubSpot genererer automatisk en tilfeldig verdi på hver forespørsel for alle skript fra HubSpot og alle skript som er hostet på HubSpot.

Følgende domener og direktiver bør inkluderes for å sikre full funksjonalitet på sider som er hostet av HubSpot:

| Domene* | Direktiv(er) | Verktøy |

| *.hsadspixel.net | script-src | Annonser |

| *.hs-analytics.net | script-src | Analytics |

| *.hubapi.com | connect-src | API-kall (HubDB, skjemaoverføringer) |

| js.hscta.net | script-src, img-src, connect-src | Handlingsoppfordringer (knapp) |

| js-eu1.hscta.net (kun europeisk datahosting) | script-src, img-src, connect-src | Handlingsoppfordringer (knapp) |

| no-cache.hubspot.com | img-src | Handlingsoppfordringer (knapp) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Handlingsoppfordringer (popup), chatflows |

| *.hs-sites.com | frame-src | Handlingsoppfordringer (popup) |

| *.hs-sites-eu1.com (kun europeisk datahosting) | frame-src | Oppfordringer til handling (popup) |

| static.hsappstatic.net | script-src | Innhold (sprocket-meny, innebygd video) |

| *.usemessages.com | script-src | Samtaler, chatflows |

| *.hs-banner.com | script-src, connect-src | Cookie-banner |

| *.hubspotusercontent##.net (## kan være 00, 10, 20, 30 eller 40) | script-src, img-src, style-src | Filer |

| *.hubspot.net | script-src, img-src, frame-src | Filer |

| play.hubspotvideo.com | frame-src | Filer (videoer) |

| play-eu1.hubspotvideo.com (kun europeisk datahosting) | frame-src | Filer (videoer) |

| cdn2.hubspot.net | img-src, style-src | Filer, stilark |

| Ditt domene koblet til HubSpot | frame-src, style-src, script-src | Filer, stilark |

| *.hscollectedforms.net | script-src, connect-src | Skjemaer (ikke-HubSpot-skjemaer) |

| *.hsleadflows.net | script-src | Skjemaer (popup-skjemaer) |

| *.hsforms.net | script-src, img-src, frame-src | Skjemaer, undersøkelser |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Skjemaer, undersøkelser |

| *.hs-scripts.com | script-src | HubSpot-sporingskode |

| *.hubspotfeedback.com | script-src | Undersøkelser |

| feedback.hubapi.com | script-src | Undersøkelser |

| feedback-eu1.hubapi.com (kun europeisk datahosting) | script-src | Undersøkelser |

Content-Security-Policy-Report-Only

Du kan aktivere Content-Security-Policy-Report-Only-overskriften for å overvåke policy-direktiver. Policy-direktiver vil ikke bli håndhevet, men effektene vil bli overvåket, noe som kan være nyttig når du eksperimenterer med policyer. Lær mer om Content-Security-Policy-Report-Only-overskriften.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å aktivere denne overskriften, merk av i boksen Content-Security-Policy-Report-Only og skriv inn retningslinjene dine.

- For å tillate at

<script>-elementer kun kjøres hvis de inneholder et nonce-attributt som samsvarer med den tilfeldig genererte header-verdien, merker du av forAktiver nonce. - Når du er ferdig, klikker du på Lagre.

Referrer-Policy

Du kan aktivere Referrer-Policy-overskriften for å kontrollere hvor mye referanseinformasjon som skal inkluderes i forespørsler. For en definisjon av de tilgjengelige direktivene, se Mozillas Referrer-Policy-guide.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidefelt navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å kontrollere hvor mye referanseinformasjon som skal inkluderes i forespørsler, merker du av for Referansepolicy, klikker på rullegardinmenyenDirektiv og velger et alternativ.

- Når du er ferdig, klikker du på Lagre.

Permissions-Policy

Du kan aktivere Permissions-Policy-overskriften for å kontrollere bruken av nettleserfunksjoner på siden, inkludert <iframe> -elementinnhold.

- I HubSpot-kontoen din klikker du på settings innstillinger-ikonet i den øverste navigasjonslinjen.

- I menyen i venstre sidepanel navigerer du til Innhold > Domener og URL-er.

- Klikk pårullegardinmenyen Handlinger og velg Oppdater domenesikkerhetsinnstillinger.

- I høyre sidepanel klikker du på fanen Sikkerhetsoverskrifter.

- For å kontrollere bruken av nettleserfunksjoner, merk av for Tillatelsespolicy og skriv inn direktivene dine . For en liste over direktiver, se Mozillas guide til Tillatelsespolicy.

- Når du er ferdig, klikker du på Lagre.