- Wissensdatenbank

- Content

- Domains & URLs

- SSL und Domain-Sicherheit in HubSpot

SSL und Domain-Sicherheit in HubSpot

Zuletzt aktualisiert am: 8 Oktober 2025

Mit einem der folgenden Abonnements verfügbar (außer in den angegebenen Fällen):

HubSpot stellt automatisch ein SAN-SSL-Standardzertifikat über Google Trust Services bereit, wenn Sie eine Domain mit Ihrem Account verknüpfen. Die Standard-SSL-Bereitstellung dauert in der Regel einige Minuten, kann jedoch bis zu vier Stunden dauern.

Wenn Sie das Add-on für benutzerdefiniertes SSL erworben haben, können Sie SSL-Zertifikate in HubSpot hochladen. Sie können außerdem Sicherheitseinstellungen für jede verknüpfte Domain konfigurieren, z. B. TLS-Version und Sicherheits-Header.

Bitte beachten: Wenn Sie während der SSL-Bereitstellung auf Fehler stoßen, lesen Sie folgenden Artikel über die Behebung von SSL-Zertifikatfehlern.

SSL

Das über HubSpot bereitgestellte Standard-SAN-SSL-Zertifikat ist kostenlos und wird 30 Tage vor Ablauf automatisch verlängert. Um das Zertifikat zu verlängern, muss Folgendes erfüllt sein:

- Sie sind HubSpot-Kunde.

- Ihr Domain-CNAME verweist auf den gesicherten Server, den Sie beim ersten Vorgang eingerichtet haben.

- Google Trust Services ist die Zertifizierungsstelle, die ein Zertifikat für Ihre Domain bereitstellt. Wenn Ihre Domain über einen CAA-Eintrag (Certification Authority Authorization) verfügt, stellen Sie sicher, dass digicert.com aufgeführt ist, damit SSL bereitgestellt oder erneuert werden kann.

- Wenn Sie ein Let's Encrypt SSL-Zertifikat verwenden, wird empfohlen, Ihren CAA-Eintrag zu entfernen und dann einen CAA-Eintrag hinzuzufügen, um Google Trust Services zu unterstützen. Dadurch wird sichergestellt, dass Ihre Website auf älteren Android-Geräten wie erwartet funktioniert.

Bereitstellen Ihres SSL-Zertifikats

Wenn Sie Ihre vorhandene Website zu HubSpot verschieben, sollten Sie ein SSL-Zertifikat vorab bereitstellen, damit es keine SSL-Ausfallzeiten gibt. Sie können ein SSL-Zertifikat vorab bereitstellen, während Sie eine Domain mit HubSpot verknüpfen.

- Während des Verknüpfungsprozesses für eine Domain wird ein Banner angezeigt, wenn Ihre Website über ein vorhandenes SSL-Zertifikat verfügt. Klicken Sie auf Vorab-Bereitstellung und befolgen Sie die Anweisungen im Dialogfeld, um den Bereitstellungsprozess zu starten.

- Melden Sie sich in einem separaten Browserfenster oder einem separaten Tab auf der Website Ihres Domain-Anbieters an (z. B. GoDaddy oder Namecheap).

- Gehen Sie auf der Website Ihres Domains-Anbieters zu den DNS-Einstellungen, in denen Sie Ihre DNS-Einträge verwalten.

- Erstellen Sie neue DNS-Einträge gemäß dem Dialogfeld Ihr SSL-Zertifikat vorab bereitstellen in HubSpot. Kopieren Sie die Werte für den Host und die Werte für Erforderliche Daten.

- Wenn Sie fertig sind, klicken Sie im Dialogfeld Ihr SSL-Zertifikat vorab bereitstellen auf Verifizieren. Es kann bis zu vier Stunden dauern, bis Ihre Änderungen verarbeitet werden. Wenn Sie einen Fehler erhalten, wenn Sie auf Verifizieren klicken, warten Sie ein paar Minuten und klicken Sie dann zum Überprüfen erneut auf Verifizieren.

Bitte beachten: Wenn Sie Network Solutions, Namecheap oder GoDaddy verwenden, müssen Sie die Root-Domain nicht kopieren. Ihr Anbieter fügt eine Root-Domain automatisch am Ende des DNS-Eintrags hinzu.

- Nachdem Ihr Zertifikat vorab bereitgestellt wurde, wird auf dem Bildschirm für das Verknüpfen der Domain ein Bestätigungsbanner angezeigt. Sie können dann weiter Ihre Domain verknüpfen.

Einen Domain Control Validation (DCV)-Eintrag einrichten

Wenn Sie in Ihren Domain-Einstellungen die Fehlermeldung „Reverse-Proxy-Domains erfordern Ihr Handeln, um Störungen der Website zu vermeiden“ sehen, wird empfohlen, einen Domain Control Validation (DCV)-Eintrag hinzuzufügen, um Ihr SSL-Zertifikat auf dem neuesten Stand zu halten.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie für jede Domain mit einem Aktion erforderlich-Label auf das Dropdown-Menü Aktionen und wählen Sie DNS-Einträge anzeigen aus.

- Melden Sie sich in einem separaten Browserfenster oder einem separaten Tab bei der Website Ihres Domain-Anbieters an und rufen Sie Ihre DNS-Einträge auf. Erfahren Sie mehr über das DNS-Setup für die gängigsten Anbieter.

- Gehen Sie auf der Website Ihres Domains-Anbieters zu den DNS-Einstellungen, in denen Sie Ihre DNS-Einträge verwalten.

- Erstellen Sie neue DNS-Einträge gemäß dem Dialogfeld in HubSpot. Kopieren Sie die Werte für DCV-Eintrag und fügen Sie sie in den neuen Eintrag auf der Website Ihres Domain-Anbieters in den DNS-Einstellungen ein.

- Wenn Sie eine neue DCV-Eintrag zu Ihrem DNS-Konto hinzufügen, kann es bis zu 24 Stunden dauern, bis die Aktualisierung der DNS-Änderungen abgeschlossen ist.

Domain-Sicherheitseinstellungen

Sie können die Sicherheitseinstellungen für jede mit HubSpot verknüpfte Subdomain anpassen. Sicherheitseinstellungen umfassen Ihr Website-Protokoll (HTTP vs. HTTPS), die TLS-Version und Ihre Website-Sicherheits-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

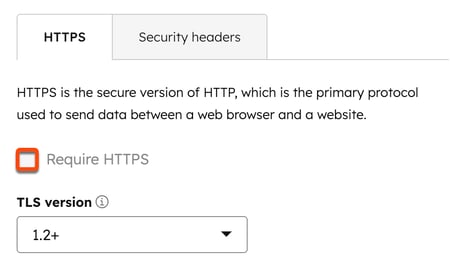

HTTPS-Protokoll

Sie können festlegen, dass für alle Seiten auf Ihrer Website ein sicheres Laden über HTTPS erforderlich ist. Wenn diese Einstellung aktiviert ist, werden über HTTP geladene Inhalte, z. B. Bilder und Stylesheets, nicht auf Ihrer Website geladen. Über HTTP auf einer HTTPS-Website geladene Inhalte werden als gemischte Inhalte bezeichnet. Erfahren Sie, wie Sie Fehler mit gemischten Inhalten auf Ihrer Seite beheben.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Aktivieren Sie im rechten Seitenbereich das Kontrollkästchen HTTPS verlangen, um zu verlangen, dass alle Seiten auf der Domain sicher über HTTPS statt HTTP geladen werden.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

TLS-Version

HubSpot-Server akzeptieren standardmäßig eine Verbindung mit TLS 1.0 und höher. Verbindungen, die versuchen, eine TLS-Version unter der festgelegten Mindestversion zu verwenden, verursachen einen Fehler.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf das Dropdown-Menü TLS-Version und wählen Sie eine Option aus.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Sicherheits-Header

Sie können die Sicherheit Ihrer Domain konfigurieren und die Sicherheits-Header für jede Domain aktivieren.

HTTP Strict Transport Security (HSTS)

Sie können Ihrer Website eine zusätzliche Sicherheitsschicht hinzufügen, indem Sie HTTP Strict Transport Security (HSTS) aktivieren. HSTS lässt Browser alle HTTP-Anfragen stattdessen in HTTPS-Anfragen konvertieren. Durch Aktivieren von HSTS wird Antworten auf Anfragen an URLs in der Subdomain der HSTS-Header hinzugefügt. Erfahren Sie mehr über den HSTS-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um HSTS zu aktivieren, aktivieren Sie das Kontrollkästchen HTTP Strict Transport Security (HSTS).

- Um festzulegen, wie lange Browser HTTP-Anfragen in HTTPS-Anfragen konvertieren sollen, klicken Sie auf das Dropdown-Menü Dauer (max.) und wählen Sie eine Dauer aus.

- Um die Preload-Direktive im HSTS-Header der Domain zu berücksichtigen, aktivieren Sie das Kontrollkästchen Preload aktivieren. Erfahren Sie mehr über HSTS-Preloading.

- Um den HSTS-Header in allen Subdomains unter der ausgewählten Domain zu berücksichtigen, aktivieren Sie das Kontrollkästchen Subdomains einschließen. Wenn beispielsweise HSTS für www.examplewebsite.com aktiviert ist und das Kontrollkästchen Subdomains einschließen ausgewählt ist, wird HSTS für cool.www.beispielwebsite.com ebenfalls aktiviert.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Zusätzliche Sicherheitseinstellungen für die Domain (nur Content Hub)

Wenn Sie über einen Content Hub- Starter-, Professional- oder Enterprise-Account verfügen, können Sie die folgenden zusätzlichen Sicherheitseinstellungen aktivieren.

X-Frame-Options

Sie können den X-Frame-Options-Antwort-Header aktivieren, um anzuzeigen, ob ein Browser eine Seite in <frame>-, <iframe>-, <embed>- oder <object> -HTML-Tags darstellen kann. Erfahren Sie mehr über den X-Frame-Options-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um X-Frame-Options zu aktivieren, aktivieren Sie das Kontrollkästchen X-Frame-Options und klicken Sie dann auf das Dropdown-Menü Direktive, um eine Option auszuwählen:

- Um zu verhindern, dass Seiten auf Ihrer Domain auf einer beliebigen Seite in den oben genannten Tags geladen werden, wählen Sie deny aus.

- Um zuzulassen, dass Seiten auf Ihrer Domain nur in den oben genannten Tags geladen werden dürfen, wählen Sie sameorigin aus.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

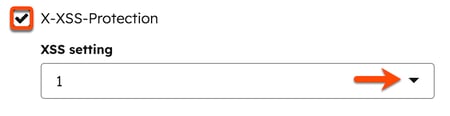

X-XSS-Protection

Sie können den X-XSS-Protection-Header aktivieren, um eine Sicherheitsstufe für Benutzer älterer Webbrowser hinzuzufügen. Das Aktivieren von X-XSS-Protection verhindert, dass Seiten geladen werden, wenn Cross-Site-Scripting erkannt wird. Erfahren Sie mehr über den X-XSS-Protection-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um den X-XSS-Protection-Header zu aktivieren, wählen Sie das Kontrollkästchen X-XSS-Protection aus, klicken Sie dann auf das Dropdown-Menü XSS-Einstellung und wählen Sie eine Option aus:

- Um XSS-Filterung zu deaktivieren, wählen Sie 0 aus.

- Um die unsicheren Teile einer Seite zu entfernen, wenn ein Cross-Site-Scripting-Angriff erkannt wird, wählen Sie 1 aus.

- Um die Darstellung einer Seite zu verhindern, wenn ein Angriff erkannt wird, wählen Sie 1; mode=block aus.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

X-Content-Type-Options

Sie können den X-Content-Type-Options-Header aktivieren, um Seiten von MIME-Typ-Sniffing abzumelden. Durch Aktivieren dieser Einstellung weisen Sie den Browser an, den in den Content-Type-Headern angekündigten MIME-Typen zu folgen. Erfahren Sie mehr über den X-Content-Type-Options-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um Seiten von MIME-Typ-Sniffing zu deaktivieren, aktivieren Sie das Kontrollkästchen X-Content-Type-Options.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Content-Security-Policy

Sie können den Content-Security-Policy-Header aktivieren, um die Ressourcen zu steuern, die der Benutzer-Agent auf einer Seite laden kann. Mit diesem Header können Sie Cross-Site-Scripting-Angriffe verhindern.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um die Ressource zu steuern, die der Benutzer-Agent laden kann, aktivieren Sie das Kontrollkästchen Content-Security-Policy:

- Geben Sie Direktiven im Feld Richtliniendirektiven ein.

- Um volle Funktionalität auf von HubSpot gehosteten Seiten zu gewährleisten, sollten die Domains und Direktiven in der folgenden Tabelle enthalten sein.

- Eine Liste anderer verfügbarer Direktiven finden Sie im Content-Security-Policy-Header-Leitfaden von Mozilla.

- Um den Content-Security-Policy-Header mit den Webversionen von Marketing-E-Mails zu verwenden, geben Sie unsafe-inline als hier beschriebenes Schlüsselwort ein. Andernfalls wird Formatierung in der E-Mail blockiert.

- Damit

<script>-Elemente nur dann ausgeführt werden können, wenn Sie ein Nonce-Attribut enthalten, das dem zufällig generierten Wert entspricht, der im Header angezeigt wird, wählen Sie das Kontrollkästchen Nonce aktivieren aus.

- Geben Sie Direktiven im Feld Richtliniendirektiven ein.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Bitte beachten: HubSpot generiert bei jeder Anfrage automatisch einen Zufallswert für alle Skripts von HubSpot und alle auf HubSpot gehosteten Skripte.

Die folgenden Domains und Direktiven sollten enthalten sein, um volle Funktionalität auf von HubSpot gehosteten Seiten zu gewährleisten:

| Domain* | Direktive(n) | Tool |

| *.hsadspixel.net | script-src | Anzeigen |

| *.hs-analytics.net | script-src | Analytics |

| *.hubapi.com | connect-src | API-Aufrufe (HubDB, Formularübermittlungen) |

| js.hscta.net | script-src, img-src, connect-src | Calls-to-Action (Buttons) |

| js-eu1.hscta.net (nur europäisches Datenhosting) | script-src, img-src, connect-src | Calls-to-Action (Buttons) |

| no-cache.hubspot.com | img-src | Calls-to-Action (Buttons) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Calls-to-Action (Pop-up), Chatflows |

| *.hs-sites.com | frame-src | Calls-to-Action (Pop-up) |

| *.hs-sites-eu1.com (nur europäisches Datenhosting) | frame-src | Calls-to-Action (Pop-up) |

| statisch.hsappstatic.net | script-src | Inhalt (HubSpot-Menü, Videoeinbettung) |

| *.usemessages.com | script-src | Konversationen, Chatflows |

| *.hs-banner.com | script-src, connect-src | Cookie-Banner |

| *.hubspotusercontent##.net (## kann 00, 10, 20, 30 oder 40 sein) | script-src, img-src, style-src | Dateien |

| *.hubspot.net | script-src, img-src, frame-src | Dateien |

| play.hubspotvideo.com | frame-src | Dateien (Videos) |

| play-eu1.hubspotvideo.com (nur europäisches Datenhosting) | frame-src | Dateien (Videos) |

| cdn2.hubspot.net | img-src, style-src | Dateien, Stylesheets |

| Ihre mit HubSpot verknüpfte Domain | frame-src, style-src, script-src | Dateien, Stylesheets |

| *.hscollectedforms.net | script-src, connect-src | Formulare (externe Formulare) |

| *.hsleadflows.net | script-src | Formulare (Pop-up-Formulare) |

| *.hsforms.net | script-src, img-src, frame-src | Formulare, Umfragen |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formulare, Umfragen |

| *.hs-scripts.com | script-src | HubSpot-Tracking-Code |

| *.hubspotfeedback.com | script-src | Umfragen |

| feedback.hubapi.com | script-src | Umfragen |

| feedback-eu1.hubapi.com (nur Datenhosting in Europa) | script-src | Umfragen |

Content-Security-Policy-Report-Only

Aktivieren Sie den Content-Security-Policy-Report-Only-Header, um Richtliniendirektiven zu überwachen. Richtliniendirektiven werden nicht durchgesetzt, aber die Auswirkungen werden überwacht, was beim Experimentieren mit Richtlinien nützlich sein kann. Erfahren Sie mehr über den Content-Security-Policy-Report-Only-Header.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um diesen Header zu aktivieren, wählen Sie das Kontrollkästchen Content-Security-Policy-Report-Only aus und geben Sie dann Ihre Richtliniendirektiven ein.

- Damit

<script>-Elemente nur dann ausgeführt werden können, wenn Sie ein Nonce-Attribut enthalten, das dem zufällig generierten Wert entspricht, der im Header angezeigt wird, wählen Sie das Kontrollkästchen Nonce aktivieren aus. - Wenn Sie fertig sind, klicken Sie auf Speichern.

Referrer-Policy

Sie können den Referrer-Policy-Header aktivieren, um zu steuern, wie viele Referrer-Informationen bei Anfragen enthalten sein sollen. Eine Definition der verfügbaren Direktiven finden Sie im Referrer-Policy-Leitfaden von Mozilla.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um zu steuern, wie viele Referrer-Informationen in Anfragen enthalten sein sollen, aktivieren Sie das Kontrollkästchen Referrer-Policy, klicken Sie dann auf das Dropdown-Menü Direktive und wählen Sie eine Option aus.

- Wenn Sie fertig sind, klicken Sie auf Speichern.

Permissions-Policy

Sie können den Permissions-Policy-Header aktivieren, um die Verwendung von Browser-Funktionen auf der Seite zu steuern, einschließlich des Inhalts des <iframe>-Elements.

- Klicken Sie in Ihrem HubSpot-Account in der Hauptnavigationsleiste auf das settings Zahnradsymbol, um die Einstellungen aufzurufen.

- Gehen Sie in der linken Seitenleiste zu Content > Domains & URLs.

- Klicken Sie auf das Dropdown-Menü Aktionen und wählen Sie Domain-Sicherheitseinstellungen aktualisieren aus.

- Klicken Sie im rechten Seitenbereich auf den Tab Sicherheits-Header.

- Um die Verwendung von Browser-Funktionen zu steuern, aktivieren Sie das Kontrollkästchen Permissions-Policy und geben Sie dann Ihre Richtlinien ein. Eine Liste von Direktiven finden Sie im Permissions-Policy-Leitfaden von Mozilla.

- Wenn Sie fertig sind, klicken Sie auf Speichern.