- Central de conhecimento

- Conteúdo

- Domínios e URLs

- SSL e segurança de domínio no HubSpot

SSL e segurança de domínio no HubSpot

Ultima atualização: 7 de Outubro de 2025

Disponível com qualquer uma das seguintes assinaturas, salvo menção ao contrário:

A HubSpot provisiona automaticamente um certificado SSL padrão do SAN por meio do Google Trust Services quando você conecta um domínio à sua conta. O provisionamento padrão de SSL geralmente leva alguns minutos, mas pode levar até quatro horas.

Se você comprou o complemento de SSL, você pode fazer upload de certificados SSL personalizados no HubSpot. Você também pode definir as configurações de segurança de cada domínio conectado, como as versões de TLS e os cabeçalhos de segurança.

Observação: se encontrar erros durante o processo de provisionamento do SSL, saiba mais sobre a solução de problemas de erros do certificado SSL.

SSL

O SSL padrão do SAN fornecido pela HubSpot é gratuito e renova automaticamente 30 dias antes de expirar. Para renovar o certificado:

- Você deve ser um cliente da HubSpot.

- Você deve ter seu CNAME de domínio apontado para o servidor seguro configurado no processo inicial.

- o Google Trust Services é uma autoridade de certificação que provisiona um certificado para o seu domínio. Se o seu domínio tiver um registro de Autorização da autoridade de certificação (CAA), certifique-se de que pki.goog esteja listado para que o SSL possa ser provisionado ou renovado.

- Se você estiver usando um certificado SSL Let's Encrypt, recomendamos remover seu registro CAA e, em seguida, adicionar um registro CAA para permitir o Google Trust Services. Isso garantirá que seu site funcione conforme o esperado em dispositivos Android mais antigos.

Provisione previamente seu certificado SSL

Se você estiver movendo seu site existente para o HubSpot, você pode querer pré-provisionar um certificado SSL para que não haja tempo de inatividade do SSL. Você pode pré-provisionar um certificado SSL enquanto conecta um domínio ao HubSpot.

- Durante o processo de conexão de um domínio, um banner será mostrado se o seu site tiver um certificado SSL. Clique em pré-provisionamento e siga as instruções na caixa de diálogo para iniciar o processo de provisionamento.

- Em uma janela ou guia separada do navegador, entre no site do provedor de domínio (por exemplo, GoDaddy ou Namecheap).

- No site do provedor de domínio, acesse as configurações DNS para gerenciar os registros DNS.

- Crie registros DNS, de acordo com a caixa de diálogo Pré-provisionar seu certificado SSL no HubSpot. Copie os valores de Host e Dados obrigatórios.

- Quando terminar, clique em Verificar na caixa de diálogo Pré-provisionamento do certificado SSL. Pode levar até quatro horas para o processamento de suas alterações. Se você receber um erro ao clicar em Verificar, aguarde alguns minutos e clique em Verificar para verificar novamente.

Observação: se estiver usando Network Solutions, Namecheap ou GoDaddy, não é preciso copiar o domínio raiz. O provedor adicionará um domínio raiz ao final do registro DNS automaticamente.

- Depois de pré-provisionar seu certificado com sucesso, um banner de confirmação aparecerá na tela de conexão de domínio. Você pode continuar conectando seu domínio.

Configurar um registro de Validação de Controle de Domínio (DCV)

Se aparecer um erro nas configurações do seu domínio informando que "Os domínios de proxy reverso precisam da sua ação para evitar a interrupção do site", recomendamos adicionar um registro de Validação de Controle de Domínio (DCV) para manter seu certificado SSL atualizado.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Para cada domínio com um rótulo Ação obrigatória, clique no menu suspenso Ações e selecione Mostrar registros DNS.

- Em uma janela ou guia separada do navegador, entre no site do provedor de domínio e acesse seus registros DNS. Saiba mais sobre a configuração de DNS dos provedores mais comuns.

- No site do provedor de domínio, acesse as configurações DNS para gerenciar os registros DNS.

- Crie registros DNS, de acordo com a caixa de diálogo no HubSpot. Copie os valores do registro DCV e cole-os no novo registro no site do provedor de domínio nas configurações DNS.

- Ao adicionar um novo registro DCV à sua conta DNS, a atualização nas alterações de DNS podem levar até 24 horas.

Configurações de segurança do domínio

Você pode personalizar as configurações de segurança para cada subdomínio conectado ao HubSpot. As configurações de segurança incluem o protocolo do seu site (HTTP x. HTTPS), a versão do TLS e os cabeçalhos de segurança do seu site.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

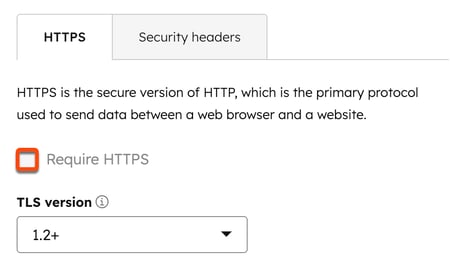

Protocolo HTTPS

Você pode exigir que todas as páginas no seu site carreguem com segurança via HTTPS. Quando essa configuração estiver ativada, o conteúdo carregado por HTTP, como imagens e folhas de estilo, não será carregado no site. O conteúdo carregado por HTTP em um site HTTPS é chamado de conteúdo misto. Saiba como resolver erros de conteúdo misto na sua página.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, marque a caixa de seleção Exigir HTTPS para exigir que todas as páginas no domínio sejam carregadas com segurança por HTTPS em vez de HTTP.

- Quando terminar, clique em Salvar.

Versão do TLS

Por padrão, os servidores da HubSpot aceitarão uma conexão usando TLS 1.0 e superiores. Ocorrerão erros nas conexões que tentarem usar uma versão do TLS inferior ao mínimo definido.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique no menu suspenso da versão de TLS e selecione uma opção.

- Quando terminar, clique em Salvar.

Cabeçalhos de segurança

Você pode configurar a segurança do seu domínio e ativar os cabeçalhos de segurança para cada domínio.

Segurança Estrita de Transporte HTTP (HSTS)

Você pode adicionar uma camada extra de segurança ao seu site ativando a segurança HTTP Studio Transport (HSTS). A HSTS instrui os navegadores para converter todas as solicitações HTTP para solicitações de HTTPS. A ativação do HSTS adiciona o cabeçalho HSTS às respostas para solicitações feitas nos URLs do subdomínio. Saiba mais sobre o cabeçalho HSTS.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para habilitar o HSTS, marque a caixa de seleção HTTP Strict Transport Security (HSTS).

- Para definir por quanto tempo o navegador deve se lembrar de converter solicitações HTTP para HTTPS, clique no menu suspenso Duração (idade máxima) e selecione uma duração.

- Para incluir a política de pré-carregamento no cabeçalho HSTS do domínio, marque a caixa de seleção Ativar pré-carregamento. Saiba mais sobre o Pré-carregamento de HSTS.

- Para incluir o cabeçalho HSTS em todos os subdomínios do domínio selecionado, marque a caixa de seleção Incluir subdomínios. Por exemplo, se HSTS estiver ativado para www.examplewebsite.com e a caixa de seleção Incluir subdomínios estiver selecionada, o site www.examplewebsite.com também terá o HSTS ativado.

- Quando terminar, clique em Salvar.

Configurações adicionais de segurança de domínio (somente para Content Hub)

Se você tiver uma conta do Content Hub Starter, Professional ou Enterprise, poderá ativar as configurações adicionais de segurança abaixo.

X-Frame-Options

Você pode ativar o cabeçalho de resposta X-Frame-Options para mostrar se um navegador pode renderizar uma página em tags html <frame>, <iframe>, <embed> ou <object>l. Saiba mais sobre o cabeçalho X-Frame-Options.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para ativar X-Frame-Options, marque a caixa de seleção X-Frame-Options e depois clique no menu suspenso Diretiva para selecionar uma opção:

- Para evitar que as páginas do seu domínio sejam carregadas em qualquer página nas tags acima, selecione rejeitar.

- Para permitir que as páginas carreguem as tags acima apenas no seu domínio, selecione sameorigin.

- Quando terminar, clique em Salvar.

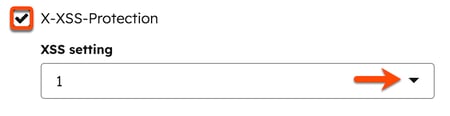

X-XSS-Protection

Você pode ativar o cabeçalho X-XSS-Protection para adicionar uma camada de segurança para usuários de navegadores mais antigos. A ativação do X-XSS-Protection impede que as páginas sejam carregadas quando scripts entre sites forem detectados. Saiba mais sobre o cabeçalho X-XSS-Protection.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para ativar o cabeçalho X-XSS-Protection, marque a caixa de seleção X-XSS-Protection e clique no menu suspenso de configuração XSS e selecione uma opção:

- Para desativar a filtragem de XSS, selecione 0.

- Para remover as partes inseguras de uma página quando um ataque de scripting entre sites for detectado, selecione 1.

- Para evitar a renderização de uma página se um ataque for detectado, selecione 1; mode=block.

- Quando terminar, clique em Salvar.

X-Content-Type-Options

Você pode ativar o cabeçalho X-Content-Type-Options para recusar páginas de sniffing de tipo MIME. A ativação dessa configuração informa ao navegador para seguir os tipos MIME anunciados nos cabeçalhos Content-Type. Saiba mais sobre o cabeçalho X-Content-Type-Options.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para recusar páginas de sniffing de tipo MIME, marque a caixa de seleção X-Content-Type-Options.

- Quando terminar, clique em Salvar.

Content-Security-Policy

Você pode ativar o cabeçalho Content-Security-Policy para controlar os recursos que o agente do usuário pode carregar em uma página. Este cabeçalho ajuda a impedir os ataques de scripting do site.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para controlar o recurso que o agente do usuário pode carregar, marque a caixa de seleção Content-Security-Policy:

- Insira as diretivas no campo Diretivas de política.

- Para garantir que as páginas hospedadas no HubSpot funcionem integralmente, deve-se incluir os domínios e diretivas na tabela a seguir.

- Para obter uma lista de outras diretivas disponíveis, saiba mais sobre o guia de cabeçalho Content-Security-Policy da Mozilla.

- Para usar o cabeçalho Content-Security-Policy com as versões da Web de e-mails de marketing, insira unsafe-inline como uma palavra-chave descrita aqui. Caso contrário, o estilo do e-mail será bloqueado.

- Para permitir que elementos

<script>sejam executados apenas se contiverem um atributo nonce correspondente ao valor de cabeçalho gerado aleatoriamente, selecione Ativar nonce.

- Insira as diretivas no campo Diretivas de política.

- Quando terminar, clique em Salvar.

Observação: o HubSpot gera automaticamente um valor aleatório a cada solicitação para todos os scripts recebidos do HubSpot e para todos os scripts hospedados no HubSpot.

Os seguintes domínios devem ser incluídos para garantir a funcionalidade nas páginas hospedadas pela HubSpot:

| Domínio* | Diretiva(s) | Ferramenta |

| *.hsadspixel.net | script-src | Anúncios |

| *.hs-analytics.net | script-src | Análise |

| *.hubapi.com | connect-src | Chamadas de API (HubDB, envios de formulários) |

| js.hscta.net | script-src, img-src, connect-src | Calls to action (botão) |

| js-eu1.hscta.net (somente hospedagem de dados da União Europeia) | script-src, img-src, connect-src | Calls to action (botão) |

| no-cache.hubspot.com | img-src | Calls to action (botão) |

| *.hubspot.com | script-src, img-src, connect-src, frame-src | Calls to action (pop-up), fluxos de chat |

| *.hs-sites.com | frame-src | Calls to action (pop-up) |

| *.hs-sites-eu1.com (Apenas hospedagem de dados na Europa) | frame-src | Calls to action (pop-up) |

| static.hsappstatic.net | script-src | Conteúdo (menu da roda dentada, incorporação de vídeo) |

| *.usemessages.com | script-src | Conversas, fluxos de chat |

| *.hs-banner.com | script-src, connect-src | Banner de cookies |

| *.hubspotusercontent##.net (## pode ser 00, 10, 20, 30 ou 40) | script-src, img-src, style-src | Arquivos |

| *.hubspot.net | script-src, img-src, frame-src | Arquivos |

| play.hubspotvideo.com | frame-src | Arquivos (vídeos) |

| play-eu1.hubspotvideo.com (somente hospedagem de dados da União Europeia) | frame-src | Arquivos (vídeos) |

| cdn2.hubspot.net | img-src, style-src | Arquivos, folhas de estilo |

| Seu domínio conectado à HubSpot | frame-src, style-src, script-src | Arquivos, folhas de estilo |

| *.hscollectedforms.net | script-src, connect-src | Formulários (formulários da HubSpot) |

| *.hsleadflows.net | script-src | Formulários (formulários pop-up) |

| *.hsforms.net | script-src, img-src, frame-src | Formulários, pesquisas |

| *.hsforms.com | script-src, img-src, frame-src, connect-src, child-src | Formulários, pesquisas |

| *.hs-scripts.com | script-src | Código de rastreamento da HubSpot |

| *.hubspotfeedback.com | script-src | Pesquisas |

| feedback.hubapi.com | script-src | Pesquisas |

| feedback-eu1.hubapi.com (Somente hospedagem de dados da União Europeia) | script-src | Pesquisas |

Content-Security-Policy-Report-Only

Ative o cabeçalho Content-Security-Policy-Report-Only para monitorar diretivas de política. As diretivas políticas não serão aplicadas, mas os efeitos serão monitorados, o que pode ser útil ao testar políticas. Saiba mais sobre o cabeçalho Content-Security-Policy-Report-Only.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para ativar esse cabeçalho, marque a caixa de seleção Content-Security-Policy-Report-Only e insira as Diretivas de política.

- Para permitir que elementos

<script>sejam executados apenas se contiverem um atributo nonce correspondente ao valor de cabeçalho gerado aleatoriamente, marque a caixa de seleção Ativar nonce. - Quando terminar, clique em Salvar.

Referrer-Policy

Ative o cabeçalho Referrer-Policy para controlar quais informações referenciadas incluir nas solicitações. Para obter uma definição das diretivas disponíveis, consulte o guia do cabeçalho Referrer-Policy do Mozilla.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para controlar quantas informações do indicador devem ser incluídas nas solicitações, marque a caixa de seleção Referrer-Policy e depois clique no menu suspenso Diretiva e selecione uma opção.

- Quando terminar, clique em Salvar.

Permissions-Policy

Ative o cabeçalho Permissions-Policy para controlar o uso dos recursos do navegador na página, incluindo o conteúdo do elemento <iframe>.

- Na sua conta HubSpot, clique no ícone de configurações settings icon na barra de navegação superior.

- No menu da barra lateral esquerda, acesse Conteúdo > Domínios e URLs.

- Clique no menu suspenso Ações e selecione Atualizar configurações de segurança do domínio.

- No painel do lado direito, clique na guia Cabeçalhos de segurança.

- Para controlar o uso de recursos de navegador, marque a caixa de seleção Permissions-Policy e depois insira suas Diretivas. Para obter uma lista das diretivas, consulte o guia de política de permissões do Mozilla.

- Quando terminar, clique em Salvar.